Los investigadores de seguridad cibernética han descubierto vulnerabilidades críticas en las implementaciones de VPN industriales que se utilizan principalmente para proporcionar acceso remoto a redes de tecnología operativa (OT) que podrían permitir a los piratas informáticos sobrescribir datos, ejecutar código malicioso y comprometer los sistemas de control industrial (ICS).

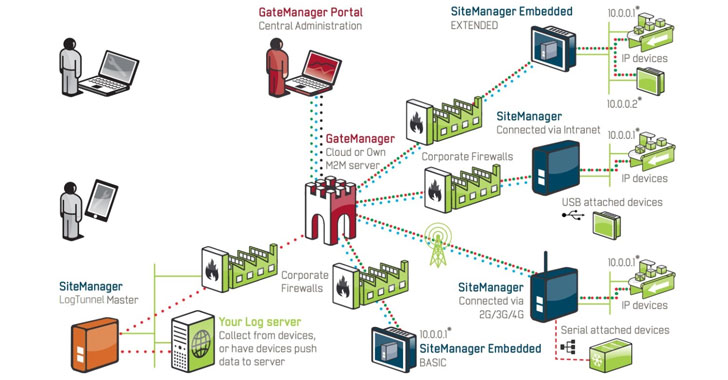

Un nuevo informe publicado por la empresa de ciberseguridad industrial Claroty demuestra múltiples vulnerabilidades graves en las instalaciones de VPN de nivel empresarial, incluido Secomea GateManager M2M Server, Moxa EDR-G902 y EDR-G903, y el cliente VPN eCatcher de HMS Networks eWon.

Estos productos vulnerables se utilizan ampliamente en industrias de campo como petróleo y gas, servicios de agua y servicios eléctricos para acceder, mantener y monitorear de forma remota ICS y dispositivos de campo, incluidos controladores lógicos programables (PLC) y dispositivos de entrada/salida.

Según los investigadores de Claroty, la explotación exitosa de estas vulnerabilidades puede dar a un atacante no autenticado acceso directo a los dispositivos ICS y potencialmente causar algún daño físico.

En GateManager de Secomean, los investigadores descubrieron múltiples fallas de seguridad, incluida una vulnerabilidad crítica (CVE-2020-14500) que permite sobrescribir datos arbitrarios, ejecutar código arbitrario o causar una condición DoS, ejecutar comandos como raíz y obtener contraseñas de usuario debido al uso de tipo hash débil.

GateManager es un servidor de acceso remoto ICS ampliamente utilizado que se implementa en todo el mundo como una solución SaaS basada en la nube que permite a los usuarios conectarse a la red interna desde Internet a través de un túnel encriptado y evitar las configuraciones del servidor.

La falla crítica, identificada como CVE-2020-14500, afecta el componente GateManager, la principal instancia de enrutamiento en la solución de acceso remoto de Secomea. La falla ocurre debido al manejo inadecuado de algunos de los encabezados de solicitud HTTP proporcionados por el cliente.

Esta falla se puede explotar de forma remota y sin necesidad de autenticación para lograr la ejecución remota de código, lo que podría resultar en obtener acceso completo a la red interna de un cliente, junto con la capacidad de descifrar todo el tráfico que pasa a través de la VPN.

En los servidores VPN industriales Moxa EDR-G902 y EDR-G903, los investigadores descubrieron un error de desbordamiento de búfer basado en pila (CVE-2020-14511) en el servidor web del sistema que puede activarse simplemente enviando una solicitud HTTP especialmente diseñada, lo que eventualmente permite a los atacantes para llevar a cabo la ejecución remota de código sin necesidad de ninguna credencial.

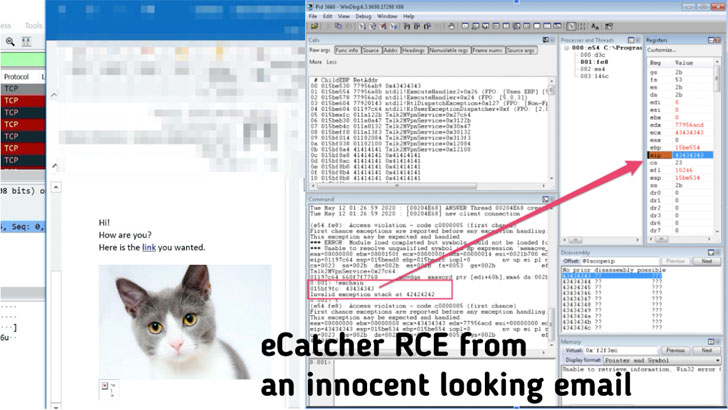

Los investigadores de Claroty también probaron eCatcher de HMS Networks, un cliente VPN patentado que se conecta al dispositivo eWon VPN de la empresa, y descubrieron que el producto es vulnerable a un desbordamiento de búfer crítico basado en la pila (CVE-2020-14498) que puede explotarse para lograr ejecución remota de código.

Todo lo que un atacante debe hacer es engañar a las víctimas para que visiten un sitio web malicioso o abran un correo electrónico malicioso que contenga un elemento HTML diseñado específicamente que active la falla en eCatcher, lo que eventualmente permitirá a los atacantes tomar el control total de la máquina objetivo.

Los tres proveedores fueron notificados de las vulnerabilidades y respondieron rápidamente para publicar correcciones de seguridad que solucionan las lagunas de sus productos.

Se recomienda a los usuarios de Secomea que actualicen sus productos a las versiones 9.2c/9.2i de GateManager recientemente lanzadas. Los usuarios de Moxa deben actualizar EDR-G902/3 a la versión v5.5 aplicando las actualizaciones de firmware disponibles para las series EDR-G902 y EDR-G903. series, y se recomienda a los usuarios de HMS Networks que actualicen eCatcher a la versión 6.5.5 o posterior.