La amenaza del ransomware es cada vez más frecuente y grave, ya que el enfoque de los atacantes se ha trasladado más allá de las computadoras a los teléfonos inteligentes y otros dispositivos inteligentes conectados a Internet.

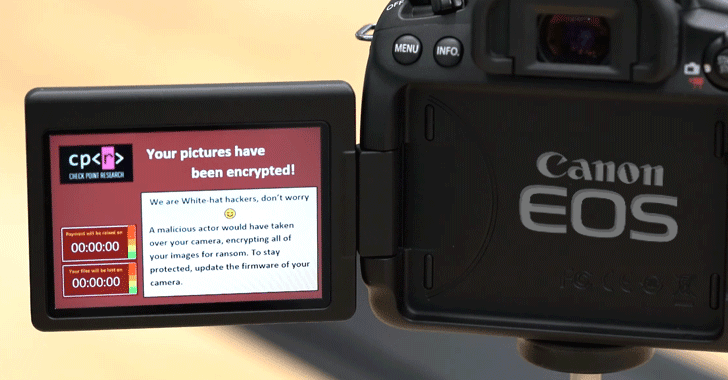

En su última investigación, los investigadores de seguridad de la firma de seguridad cibernética CheckPoint demostraron lo fácil que es para los piratas informáticos infectar de forma remota una cámara DSLR digital con ransomware y retener fotos y videos privados como rehenes hasta que las víctimas paguen un rescate.

Sí, has oído bien.

El investigador de seguridad Eyal Itkin descubrió varias vulnerabilidades de seguridad en el firmware de las cámaras Canon que pueden explotarse a través de USB y WiFi, lo que permite a los atacantes comprometer y apoderarse de la cámara y sus funciones.

Según un aviso de seguridad publicado por Canon, las fallas de seguridad reportadas afectan a las cámaras sin espejo y SLR digitales de la serie EOS de Canon, PowerShot SX740 HS, PowerShot SX70 HS y PowerShot G5X Mark II.

«Imagínese cómo respondería si los atacantes inyectan ransomware tanto en su computadora como en la cámara, haciendo que tomen todas sus imágenes como rehenes a menos que pague un rescate», advierte Itkin.

Canon DSLR PTP y vulnerabilidades de firmware

Todas estas vulnerabilidades, que se enumeran a continuación, residen en la forma en que Canon implementa el Protocolo de transferencia de imágenes (PTP) en su firmware, un protocolo estándar que utilizan las cámaras DSLR modernas para transferir archivos entre la cámara y la computadora o dispositivos móviles a través de cables (USB) o de forma inalámbrica (WiFi). ).

Además de la transferencia de archivos, el Protocolo de transferencia de imágenes también admite docenas de comandos para manejar de forma remota muchas otras tareas en la cámara, desde tomar fotografías en vivo hasta actualizar el firmware de la cámara, muchas de las cuales se han encontrado vulnerables.

- CVE-2019-5994: Desbordamiento de búfer en SendObjectInfo

- CVE-2019-5998: Desbordamiento de búfer en NotifyBtStatus

- CVE-2019-5999: Desbordamiento de búfer en BLERequest

- CVE-2019-6000: Desbordamiento de búfer en SendHostInfo

- CVE-2019-6001: Desbordamiento de búfer en SetAdapterBatteryReport

- CVE-2019-5995 – Actualización silenciosa de firmware malicioso

Itkin descubrió que las operaciones PTP de Canon no requieren autenticación ni usan encriptación de ninguna manera, lo que permite a los atacantes comprometer la cámara DSLR en los siguientes escenarios:

- A través de USB: el malware que ya ha comprometido su PC puede propagarse a su cámara tan pronto como la conecte a su computadora mediante un cable USB.

- A través de WiFi: un atacante que se encuentre muy cerca de una cámara DSLR específica puede configurar un punto de acceso WiFi no autorizado para infectar su cámara.

«Esto se puede lograr fácilmente rastreando primero la red y luego simulando que el AP tiene el mismo nombre que el que la cámara intenta conectar automáticamente. Una vez que el atacante está dentro de la misma LAN que la cámara, puede iniciar el exploit». Itkin explica.

Explotación de la falla de Canon DSLR para implementar ransomware por aire

Como prueba de concepto, el investigador explotó con éxito una de estas vulnerabilidades que les permitió enviar e instalar una actualización de firmware malicioso en una cámara DSLR específica a través de WiFi, sin necesidad de interacción por parte de la víctima.

Como se muestra en el video de demostración, el firmware malicioso se modificó para cifrar todos los archivos en la cámara y mostrar una demanda de rescate en su pantalla usando las mismas funciones AES integradas que Canon usa para proteger su firmware.

“Existe un comando PTP para una actualización de firmware remota, que requiere cero interacción del usuario”, explica el investigador. «Esto significa que incluso si todas las vulnerabilidades de implementación están parcheadas, un atacante aún puede infectar la cámara usando un archivo de actualización de firmware malicioso».

Un ataque de ransomware real de este tipo es una de las mayores amenazas para sus valiosos recuerdos, donde los piratas informáticos generalmente pueden exigir dinero a cambio de la clave de descifrado que desbloquearía sus fotos, videos y archivos de audio.

La responsabilidad de los investigadores informó estas vulnerabilidades a Canon en marzo de este año. Sin embargo, la compañía actualmente solo ha lanzado un firmware actualizado para el modelo Canon EOS 80D y recomendó a los usuarios de otros modelos afectados que sigan prácticas de seguridad básicas hasta que los parches para sus dispositivos estén disponibles.

Para obtener más detalles sobre las vulnerabilidades en los modelos de cámaras Canon, puede dirigirse al informe de CheckPoint publicado ayer.