Los operadores de la botnet Mozi IoT fueron detenidos por las autoridades policiales chinas, casi dos años después de que apareciera el malware en el área de amenazas en septiembre de 2019.

Informes de arresto que originalmente Sucedió En junio, investigadores de Netlab, una división de investigación de redes de la empresa china de seguridad en Internet Qihoo 360, publicaron a principios de este lunes, detallando su participación en la operación.

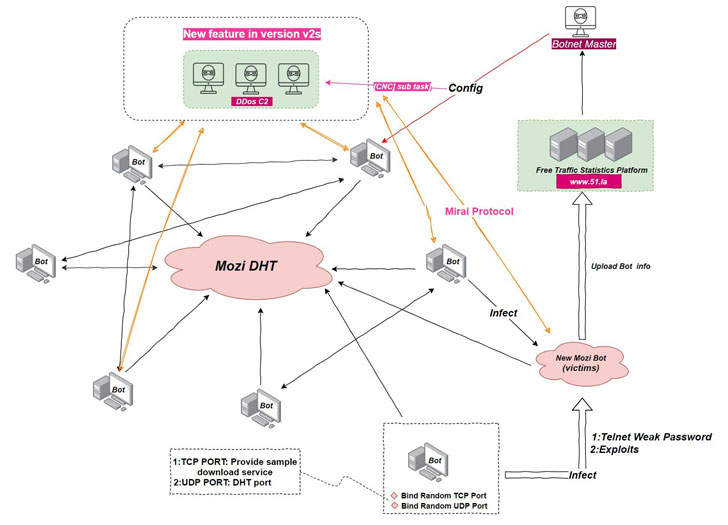

«Mozi usa P2P [peer-to-peer] estructura de la red y una de las «ventajas» de una red P2P es que es robusta, por lo que si algunos de los nodos fallan, toda la red continuará y los nodos restantes seguirán infectando otros dispositivos vulnerables, es decir. por qué todavía podemos ver la propagación de Mozi «, dijo Netlab, quien registró por primera vez la botnet a fines de 2019.

El desarrollo también se produce menos de dos semanas después de que Microsoft Security Threat Intelligence Center revelara nuevas capacidades de botnet que le permiten interferir con el tráfico web de los sistemas infectados utilizando técnicas como la suplantación de DNS y el secuestro de sesiones HTTP para redirigir a los usuarios a dominios maliciosos. .

Desarrollado a partir del código fuente de varias familias de malware conocidas, como Gafgyt, Mirai e IoT Reaper, Mozi recopiló más de 15 800 nodos únicos de comando y control en abril de 2020, en comparación con 323 nodos en diciembre de 2019, según un informe de Lumen’s. Black Lotus.Labs, un número que ha aumentado a 1,5 millones desde entonces, siendo China e India los responsables de la mayoría de las infecciones.

Utilizando el uso de contraseñas débiles y predeterminadas para el acceso remoto, así como vulnerabilidades no corregidas, la red de bots se propaga al infectar enrutadores y grabadoras de video digital para cooptar dispositivos en la red de bots de IoT, que podría explotarse para desencadenar una denegación de servicio distribuida. (DDoS), filtrado de datos y ejecución de carga útil.

Ahora, según Netlab, los autores de Mozi también han empaquetado actualizaciones adicionales que incluyen un troyano de minería que se propaga como un gusano a través de contraseñas débiles de FTP y SSH y amplía la funcionalidad de botnet al seguir el acceso similar a un complemento para diseñar comandos de etiquetas personalizados. para varios nodos funcionales. «Esta conveniencia es una de las razones de la rápida expansión de la botnet Mozi», dijeron los investigadores.

Además, depender de la tabla hash de BitTorrent distribuida (DHT) de Mozi para comunicarse con otros nodos en la botnet en lugar de un servidor de comando y control centralizado le permite operar sin obstáculos, lo que dificulta la activación remota de un interruptor de apagado y hace que el malware sea ineficaz en anfitriones comprometidos.

«Las muestras de la botnet Mozi han dejado de actualizarse por un tiempo, pero eso no significa que la amenaza que representa Mozi haya terminado», advirtieron los investigadores. «Debido a que partes de la red que ya están distribuidas a través de Internet pueden continuar infectándose, todos los días se infectan nuevos dispositivos».