Dos populares aplicaciones de Android del gigante tecnológico chino Baidu no estaban disponibles temporalmente en Google Play Store en octubre después de que se les descubriera recopilando información confidencial de los usuarios.

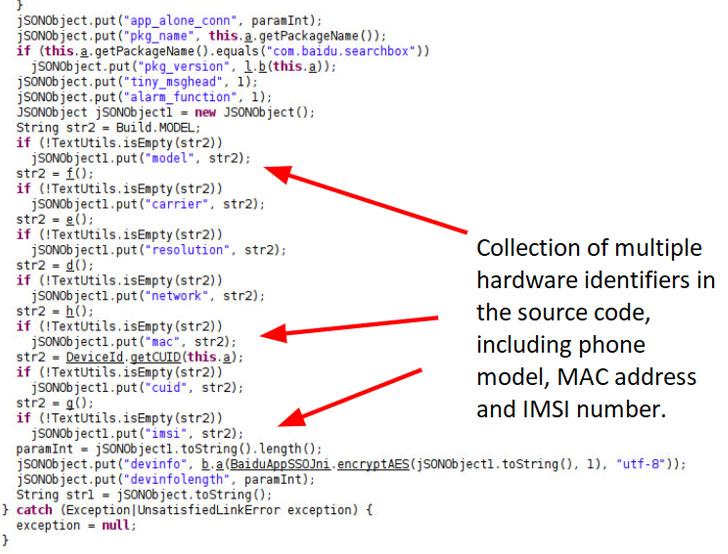

Las dos aplicaciones en cuestión—Mapas de Baidu y Cuadro de búsqueda de Baidu—Se descubrió que recopilaban identificadores de dispositivos, como el número de identidad de suscriptor móvil internacional (IMSI) o la dirección MAC, sin el conocimiento de los usuarios, lo que los hace potencialmente rastreables en línea.

El descubrimiento fue realizado por la firma de seguridad de red Palo Alto Networks, quien notificó tanto a Baidu como a Google sobre sus hallazgos, luego de lo cual la compañía de búsqueda retiró las aplicaciones el 28 de octubre, citando «violaciones no especificadas».

Al momento de escribir, una versión compatible de Baidu Search Box se restauró en Play Store el 19 de noviembre, mientras que Baidu Maps no estará disponible hasta que se solucionen los problemas no resueltos destacados por Google.

También se encontró una aplicación separada llamada Homestyler para recopilar información privada de los dispositivos Android de los usuarios.

Según los investigadores de Palo Alto, la lista completa de datos recopilados por las aplicaciones incluye:

- Modelo de teléfono

- Resolución de la pantalla

- Dirección MAC del teléfono

- Operador (Proveedor de telecomunicaciones)

- Red (Wi-Fi, 2G, 3G, 4G, 5G)

- ID de Android

- número IMSI

- Número de identidad de equipo móvil internacional (IMEI)

Usando un algoritmo basado en aprendizaje automático diseñado para detectar tráfico anómalo de spyware, el origen de la fuga de datos se rastreó hasta Push SDK de Baidu, así como ShareSDK del proveedor chino MobTech, el último de los cuales admite 37,500 aplicaciones, incluidas más de 40 redes sociales. plataformas

Si bien Google ha tomado medidas para asegurar Play Store y detener la actividad maliciosa, los malos actores aún encuentran formas de infiltrarse en el mercado de aplicaciones y aprovechar la plataforma para su beneficio.

De hecho, un estudio académico publicado por investigadores de NortonLifeLock a principios de este mes encontró que Play Store es la fuente principal de instalaciones de malware (alrededor del 67,5 %) en dispositivos Android según un análisis de instalaciones de aplicaciones en 12 millones de teléfonos durante un período de cuatro meses. entre junio y septiembre de 2019, impulsado en parte por la gran popularidad de la plataforma.

Sin embargo, se encontró que su índice de detección de vectores, el índice de aplicaciones no deseadas instaladas a través de ese vector en general, las aplicaciones instaladas a través de ese vector, era solo del 0,6% en comparación con las tiendas de aplicaciones de terceros alternativas (3,2%).

«Por lo tanto, las defensas del mercado Play contra las aplicaciones no deseadas funcionan, pero aún así, cantidades significativas de aplicaciones no deseadas pueden evitarlas, lo que lo convierte en el principal vector de distribución de aplicaciones no deseadas», dijeron los investigadores.

En todo caso, el incidente es otro recordatorio de que ninguna aplicación, incluso si fue desarrollada por un tercero legítimo, puede darse por sentada.

Esto también significa que las medidas de seguridad habituales, como examinar las reseñas de las aplicaciones, los detalles del desarrollador y la lista de permisos solicitados, pueden no ofrecer suficiente protección, lo que dificulta determinar si los ciberdelincuentes hacen un uso indebido de un permiso para robar datos privados.

«En los dispositivos móviles, es típico pedirle a un usuario que otorgue una lista de permisos al instalar una aplicación o pedirle a un usuario que permita o niegue un permiso mientras la aplicación se está ejecutando», concluyeron los investigadores de Palo Alto.

«Deshabilitar permisos a menudo puede resultar en una aplicación que no funciona, lo que conduce a una mala experiencia de usuario y puede tentar a un usuario a hacer clic en ‘permitir’ solo para poder usar una aplicación. Incluso si se otorga un determinado permiso, es a menudo depende de los desarrolladores de la aplicación si se usa de acuerdo con las pautas oficiales «.