Casi 14 millones de sistemas Linux están directamente expuestos a Internet, lo que los convierte en un objetivo lucrativo para una serie de ataques del mundo real que podrían conducir al despliegue de shells web maliciosos, monedas, ransomware y otros troyanos.

Esto sigue a una mirada detallada al entorno de amenazas de Linux publicado por la compañía de seguridad cibernética de EE. UU. y Japón, que detalla las principales amenazas y vulnerabilidades que afectan al sistema operativo en la primera mitad de 2021 según los datos recopilados de honeypots, sensores y telemetría anónima.

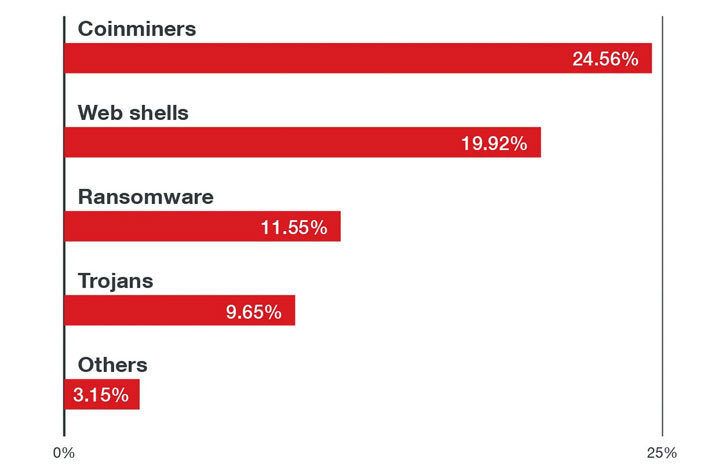

La empresa, que detectó casi 15 millones de eventos de malware dirigidos a entornos de nube basados en Linux, descubrió que las monedas y el ransomware representaban el 54 % de todo el malware, y los shells web representaban el 29 %.

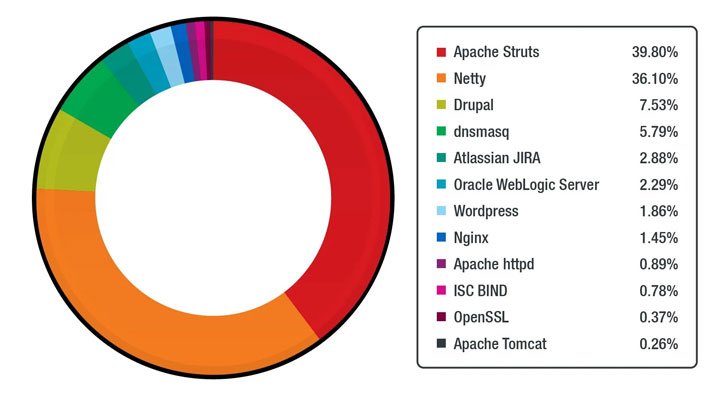

Además, al analizar más de 50 millones de eventos informados de 100 000 hosts Linux únicos durante el mismo período, los investigadores encontraron 15 vulnerabilidades de seguridad diferentes que se sabe que se explotan activamente en la naturaleza o tienen prueba de concepto (PoC):

- CVE-2017-5638 (Puntuación CVSS: 10,0) – Vulnerabilidad en la ejecución remota de código (RCE) de Apache Struts 2

- CVE-2017-9805 (Puntuación CVSS: 8.1) – Vulnerabilidad del complemento Apache Struts 2 XStream RCE

- CVE-2018-7600 (Puntuación CVSS: 9,8) – Vulnerabilidad Drupal Core RCE

- CVE-2020-14750 (Puntuación CVSS: 9,8) – Vulnerabilidad RCE del servidor Oracle WebLogic

- CVE-2020-25213 (Puntuación CVSS: 10.0) – Vulnerabilidad en el complemento RCE del Administrador de archivos de WordPress (wp-file-manager)

- CVE-2020-17496 (Puntuación CVSS: 9.8) – Vulnerabilidad RCE no verificada de vBulletin ‘subwidgetConfig’

- CVE-2020-11651 (Puntuación CVSS: 9,8) – Vulnerabilidad en SaltStack Salt

- CVE-2017-12611 (Puntuación CVSS: 9,8) – Vulnerabilidad de Apache Struts OGNL RCE

- CVE-2017-7657 (Puntuación CVSS: 9,8) – Vulnerabilidad de análisis de longitud de enteros de Eclipse Jetty

- CVE-2021-29441 (Puntuación CVSS: 9,8) – Vulnerabilidad de autenticación de Alibaba Nacos AuthFilter

- CVE-2020-14179 (Puntuación CVSS: 5,3) – Vulnerabilidad de divulgación de información de Atlassian Jira

- CVE-2013-4547 (Puntuación CVSS: 8.0) – Cadena de URI generada por Nginx que manipula las restricciones de acceso elude la vulnerabilidad

- CVE-2019-0230 (Puntuación CVSS: 9,8) – Vulnerabilidad de Apache Struts 2 RCE

- CVE-2018-11776 (Puntuación CVSS: 8.1) – Vulnerabilidad de Apache Struts OGNL RCE

- CVE-2020-7961 (Puntuación CVSS: 9,8) – Vulnerabilidad no fiable del portal Liferay

Aún más preocupante es que las 15 imágenes de Docker más utilizadas se han presentado en el Docker Hub oficial, que contiene cientos de vulnerabilidades en python, node, wordpress, golang, nginx, postgres, influxdb, httpd, mysql, debian, memcached, redis , mongo, centos y rabbitmq, lo que subraya la necesidad de proteger los contenedores de una amplia gama de amenazas potenciales en cada etapa de desarrollo.

«Los usuarios y las organizaciones siempre deben aplicar las mejores prácticas de seguridad, que incluyen el uso de un enfoque de seguridad desde el diseño, la implementación de parches virtuales de varios niveles o la protección contra vulnerabilidades, la aplicación del principio de privilegio mínimo y la adhesión a un modelo de responsabilidad compartida», concluyeron los investigadores.