Muchas organizaciones consideran la detección y respuesta de puntos finales (EDR) como su principal protección contra las infracciones. EDR, como categoría, surgió en 2012 y rápidamente fue reconocida como la mejor respuesta a las numerosas amenazas que los antivirus heredados lucharon sin éxito por superar: exploits, malware de día cero y ataques sin archivos son ejemplos destacados.

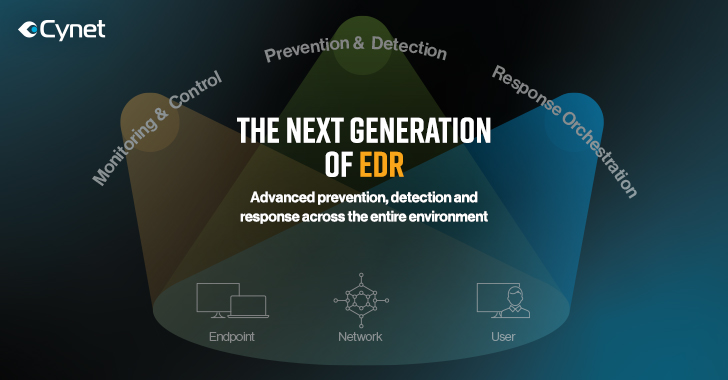

Si bien no hay dudas sobre la eficiencia de EDR contra una parte significativa de las amenazas avanzadas actuales, ahora está disponible una nueva generación de soluciones de «EDR de próxima generación» (obtenga más información aquí) que además de presentar todas las capacidades de EDR, van más allá para proteger contra vectores de ataque prominentes que EDR no cubre, como los que involucran a usuarios y redes.

«Muchas personas, sin saberlo, mezclan dos cosas diferentes: protección de endpoints y protección contra infracciones», explicó Eyal Gruner, cofundador de Cynet (una solución EDR de última generación).

«Es perfectamente cierto que muchos ataques comienzan en el endpoint e involucran archivos y procesos maliciosos, lo que convierte a EDR en una solución perfecta para el endpoint. Sin embargo, la superficie de ataque real es mucho más amplia que esto y, al final del día, no es el endpoints que desea proteger: es su organización».

Gruner, un ex hacker de sombrero blanco (que comenzó cuando tenía 15 años), también fundó BugSec, la empresa de consultoría de seguridad cibernética más grande de Israel. En la actualidad, es un experto mundialmente reconocido en herramientas, técnicas y prácticas de atacantes.

«Piénselo de esta manera: por definición, la actividad de cada atacante genera algún tipo de anomalía. Solo tiene sentido, porque lo que consideramos un ‘comportamiento normal’ no incluye comprometer recursos y robar datos. Estas anomalías son el ancla que permitir que los productos de seguridad, o los analistas de amenazas, identifiquen que algo malo está sucediendo y lo bloqueen».

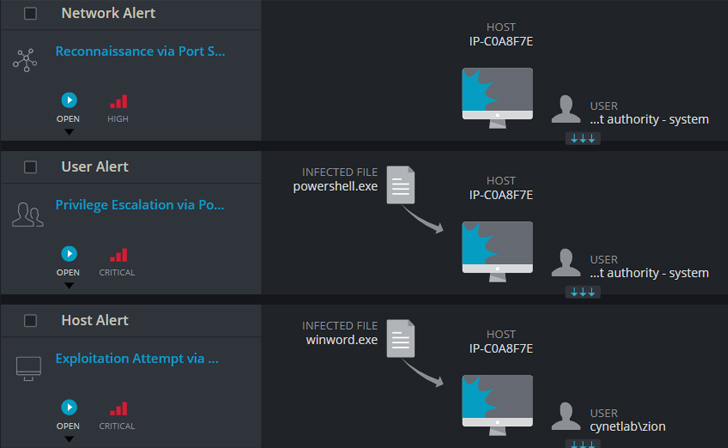

Gruner dijo que estas anomalías podrían manifestarse en tres lugares principales: ejecución de procesos, tráfico de red o actividad del usuario. Por ejemplo, el ransomware genera una anomalía en la ejecución de un proceso ya que hay un proceso que intenta interactuar con una gran cantidad de archivos.

Muchos tipos de movimiento lateral, por otro lado, incluyen una anomalía en el tráfico de red en forma de tráfico SMB inusualmente alto. De manera similar, cuando un atacante inicia sesión en un servidor crítico con credenciales de cuenta de usuario comprometidas, la única anomalía está en el comportamiento del usuario. En ambos casos, es imposible revelar el ataque solo a través de procesos de monitoreo.

«EDR es una gran herramienta para los ataques que se pueden identificar a través de anomalías en los procesos», dijo Gruner. «Se asienta en el punto final y monitorea el comportamiento del proceso, por lo que está bastante protegido contra este grupo de amenazas. Pero, ¿qué pasa con el resto? Hay muchos vectores principales que operan en el tráfico de la red y el comportamiento del usuario sin desencadenar la más mínima anomalía en el proceso. y EDR está prácticamente ciego ante estas amenazas”.

|

| EDR de última generación que detecta actividades maliciosas en terminales, redes y usuarios |

Para comprender mejor el problema, pongámonos en el lugar del atacante. Ha comprometido con éxito un punto final y ahora está calculando su camino a seguir en el entorno para acceder y luego filtrar datos confidenciales. Hay varios pasos necesarios para llevar a cabo esta tarea. Usemos uno como ejemplo: el robo de credenciales.

Las credenciales de alto privilegio son esenciales para acceder a los recursos del entorno. El atacante podría intentar volcarlos de la memoria del punto final comprometido. Un EDR probablemente captaría esto porque causaría una anomalía en el proceso.

Sin embargo, los hash de contraseña también se pueden recolectar al interceptar el tráfico de la red interna (utilizando técnicas como el envenenamiento ARP o el respondedor DNS) que solo se pueden identificar a través del monitoreo de una anomalía en el tráfico de la red, y EDR pasaría por alto esto por completo.

«Según mi experiencia, los atacantes que son buenos en su trabajo generalmente aprenden rápidamente qué medidas de defensa existen y actúan en consecuencia», dijo Gruner. «Si existe un buen EDR, cambiarán sus técnicas a la red y los campos de usuario y operarán libremente bajo el radar del EDR».

«Entonces, si desea un componente en su pila de seguridad que lo proteja solo de ataques basados en procesos como malware, exploits, etc., EDR puede brindarle cobertura. Si lo que busca es protección contra infracciones, necesita piensa mucho más amplio: es por eso que creamos Cynet 360 «.

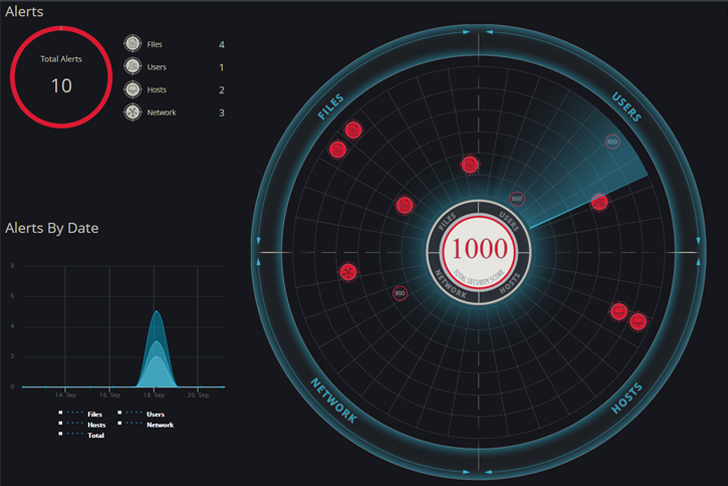

Cynet 360 monitorea continuamente los procesos, el tráfico de la red y la actividad del usuario, brindando una cobertura completa de los vectores de ataque que se utilizan en los ataques avanzados de hoy. Esto significa esencialmente todas las capacidades de un EDR, ampliadas e integradas con User Behavior Analytics y Network Analytics, y complementadas con una sólida capa de engaño que permite a los operadores plantar archivos de datos de señuelo, contraseñas, recursos compartidos de red, etc. y engañar a los atacantes para atraer su presencia.

Pero Cynet ofrece mucho más que un valor incremental. «No se trata solo de amenazas basadas en procesos más amenazas basadas en la red más amenazas basadas en el usuario, dijo Gruner. «Cuanto más avanzado es el atacante, mejor es para ocultar su presencia y actividad. Entonces, hay muchos ataques que son invisibles si solo miras los procesos o el tráfico o el comportamiento del usuario».

«Solo al unir estas señales para formar un contexto se puede identificar que algo anda mal. Cynet 360 automatiza la creación de este contexto para revelar múltiples amenazas que de otro modo serían invisibles».

|

| Next Gen EDR ofrece visibilidad completa de todas las amenazas |

Gruner concluye: «Ninguna protección es al cien por cien, pero debe tener guardias en todas las carreteras principales. ¿Pueden los atacantes evitarlos? Supongo que la respuesta es sí, si son lo suficientemente hábiles, decididos e ingeniosos. los principales caminos anómalos, los obligaría a trabajar muy duro, más de lo que la mayoría de ellos querría”, agregó Gruner.

«EDR es algo increíble, y es por eso que Cynet 360 incluye todas sus capacidades, y más. EDR por sí solo no es suficiente para una protección sólida contra violaciones, y es por eso que le dimos a Cynet 360 todo el resto».

Obtenga más información sobre EDR de última generación aquí.