La agencia francesa de aplicación de la ley, Gendarmería Nacional, hoy Anunciado el derribo exitoso de uno de los más grandes Botnet malicioso RETADUP y cómo desinfectó de forma remota más de 850.000 ordenadores en todo el mundo con la ayuda de investigadores.

A principios de este año, los investigadores de seguridad de la firma de antivirus Avast, que estaban monitoreando activamente las actividades de la botnet RETADUP, descubrieron una falla de diseño en el protocolo C&C del malware que podría haberse aprovechado para eliminar el malware de la computadora de las víctimas sin ejecutar ningún código adicional.

Sin embargo, para hacer eso, el plan requería que los investigadores tuvieran control sobre el servidor C&C del malware, que estaba alojado con un proveedor de alojamiento ubicado en la región de Ile-de-France en el centro-norte de Francia.

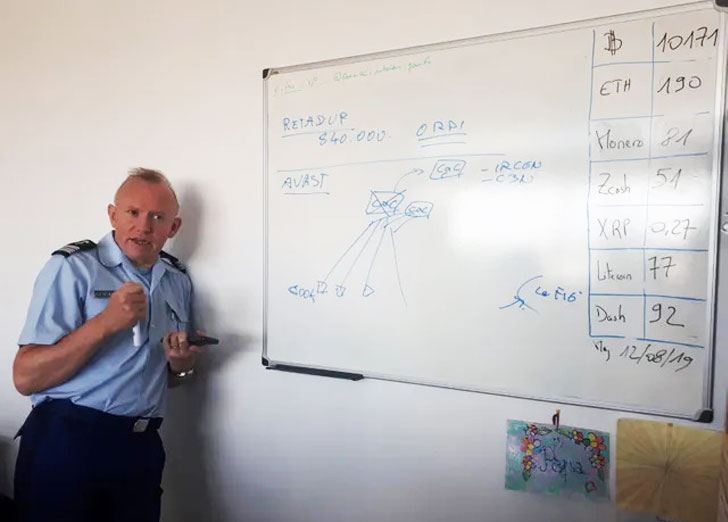

Por lo tanto, los investigadores contactaron al Centro de Lucha contra el Cibercrimen (C3N) de la Gendarmería Nacional Francesa a fines de marzo de este año, compartieron sus hallazgos y propusieron un plan secreto para acabar con el virus RETADUP y proteger a las víctimas.

De acuerdo con el plan propuesto, las autoridades francesas tomaron el control del servidor C&C de RETADUP en julio y lo reemplazaron con un servidor de desinfección preparado que abusó de la falla de diseño en su protocolo y ordenó la autodestrucción de las instancias conectadas del malware RETADUP en las computadoras infectadas. .

«En el primer segundo de su actividad, varios miles de bots se conectaron a él para obtener comandos del servidor. El servidor de desinfección les respondió y los desinfectó, abusando de la falla de diseño del protocolo C&C», explican los investigadores en una publicación de blog. publicado hoy.

«Al momento de publicar este artículo, la colaboración ha neutralizado más de 850 000 infecciones únicas de RETADUP».

Según Jean-Dominique Nollet, jefe del Servicio Nacional de Inteligencia Criminal en Gendarmerie Nationale, las autoridades mantendrán el servidor de desinfección en línea durante unos meses más, ya que algunas computadoras infectadas aún no se han conectado con el servidor C&C controlado por la policía; algunas lo han hecho. estado desconectado desde julio mientras que otros tienen problemas de red.

La policía francesa también se puso en contacto con el FBI después de encontrar algunas partes de la infraestructura C&C de RETADUP en Estados Unidos. Luego, el FBI los eliminó el 8 de julio, dejando a los autores del malware sin control sobre los bots.

«Dado que era responsabilidad del servidor C&C dar trabajos de minería a los bots, ninguno de los bots recibió nuevos trabajos de minería para ejecutar después de este derribo», dicen los investigadores. «Esto significaba que ya no podían drenar el poder de cómputo de sus víctimas y que los autores de malware ya no recibían ninguna ganancia monetaria de la minería».

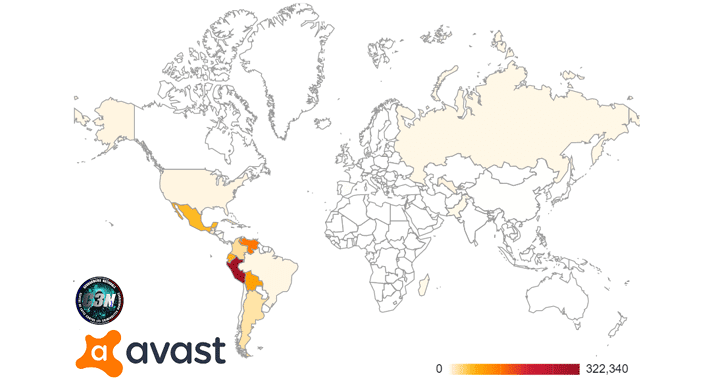

Creado en 2015 e infectado principalmente en computadoras en toda América Latina, RETADUP es un malware multifuncional de Windows que es capaz de extraer criptomonedas usando el poder de cómputo de las máquinas infectadas, hacer ataques DDoS a la infraestructura utilizando el ancho de banda de las víctimas y recopilar información para espionaje.

Hay varias variantes de RETADUP, algunas de las cuales se han escrito en Autoit o usando AutoHotkey. El malware ha sido diseñado para lograr la persistencia en las computadoras con Windows, instalar cargas útiles de malware adicionales en las máquinas infectadas y también realizar periódicamente otros intentos de propagarse.

Además de distribuir malware de criptomonedas como carga útil, RETADUP, en algunos casos, también se ha encontrado propagando el ransomware Stop y el ladrón de contraseñas Arkei.

«El servidor de C&C también contenía un controlador .NET para una RAT de AutoIt llamada HoudRat. Al observar muestras de HoudRat, está claro que HoudRat es solo una variante de Retadup más rica en funciones y menos frecuente», aprendieron los investigadores después de analizar los archivos incautados. Servidor C&C.

«HoudRat es capaz de ejecutar comandos arbitrarios, registrar pulsaciones de teclas, tomar capturas de pantalla, robar contraseñas, descargar archivos arbitrarios y más».

Al momento de publicar este artículo, las autoridades han neutralizado más de 850,000 infecciones únicas de Retadup, y la mayoría de las víctimas provienen de países de habla hispana en América Latina.