Los investigadores de ciberseguridad han mapeado el desarrollo de Jupyter, un ladrón de información de .NET conocido por su exclusión de los sectores de la salud y la educación, lo que lo hace único al superar a la mayoría de las soluciones de escaneo de seguridad de puntos finales.

La nueva cadena de entrega, que Morphisec registró el 8 de septiembre, enfatiza que el malware no solo permanece activo, sino que también muestra «cómo los actores de amenazas continúan desarrollando sus ataques para ser más efectivos y evitarlos». La compañía israelí dijo que actualmente estaba investigando la escala y la magnitud de los ataques.

Jupyter (también conocido como Solarmarker), documentado por primera vez en noviembre de 2020, es probablemente de origen ruso y se enfoca principalmente en los datos de Chromium, Firefox y Chrome con características adicionales que permiten una funcionalidad completa de puerta trasera, incluidas funciones de registro remoto de detalles y aspirado. servidor y descargar y ejecutar cargas útiles adicionales. La evidencia forense recopilada por Morphisec muestra que varias versiones de Jupyter comenzaron a aparecer en mayo de 2020.

En agosto de 2021, Cisco Talos atribuyó las intrusiones a un «actor relativamente sofisticado que se centró principalmente en robar credenciales e información residual». A principios de febrero, CrowdStrike, una empresa de seguridad cibernética, describió el malware como un paquete de un cargador PowerShell de múltiples etapas y muy oscurecido que lleva al lanzamiento de una puerta trasera .NET compilada.

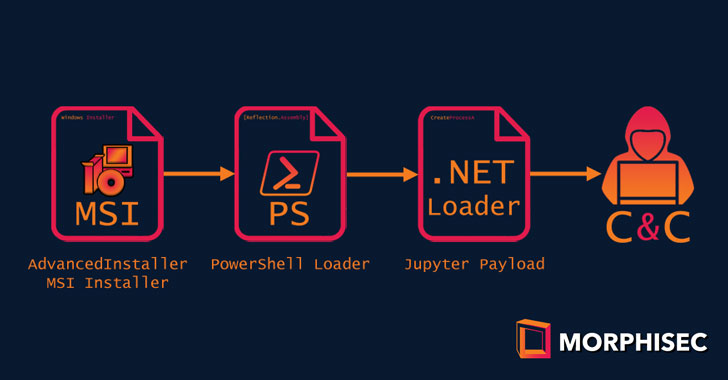

Si bien los ataques anteriores involucraron binarios legítimos de software conocido como Docx2Rtf y Expert PDF, la última cadena de suministro utiliza otra aplicación de PDF llamada Nitro Pro. Los ataques comienzan con la implementación de un paquete de instalación de MSI que tiene un tamaño de más de 100 MB, lo que les permite eludir los motores antimalware y está oculto por un asistente de empaquetado de aplicaciones de terceros llamado Instalador avanzado.

El lanzamiento de la carga útil de MSI conduce al lanzamiento del gestor de arranque PowerShell integrado en el binario legítimo Nitro Pro 13, del cual se han observado dos variantes firmadas por un certificado válido perteneciente a una empresa real en Polonia, lo que indica un posible robo de identidad o robo de certificado. Finalmente, el cargador decodifica y ejecuta el módulo Jupyter .NET en la memoria.

«La evolución del ladrón de información/puerta trasera de Jupyter desde que lo identificamos por primera vez en 2020 demuestra que las afirmaciones siempre están innovando», dijo Nadav Lorber, investigador de Morphisec. «El hecho de que este ataque todavía tenga poca o ninguna detección en VirusTotal indica aún más la capacidad con la que los actores de amenazas evitan las soluciones basadas en la detección».