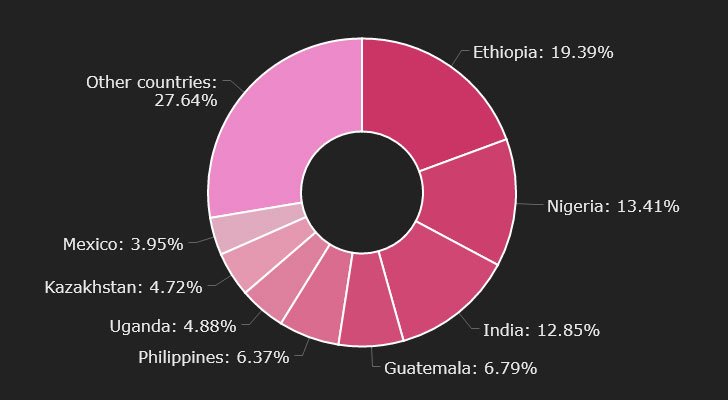

Los usuarios de criptomonedas en Etiopía, Nigeria, India, Guatemala y Filipinas son el objetivo de una nueva variante de la botnet Phorpiex llamada Twizt lo que resultó en el robo de $ 500,000 en monedas virtuales el año pasado.

La firma de seguridad israelí Check Point Research, que describió los ataques en detalle, dijo que la última versión evolutiva «permite que la botnet funcione con éxito sin [command-and-control] servidores ”, agrega, que admite menos de 35 billeteras asociadas con varias cadenas de bloques, incluidas bitcoins, etherea, Dash, Dogecoin, Litecoin, Monero, Ripple y Zilliqa, para facilitar el robo de criptomonedas.

Phorpiex, también conocido como Trick, es conocido por sus campañas contra la sextorsión de spam y ransomware, así como por el cryptojacking, un esquema que utiliza dispositivos de destino como computadoras, teléfonos inteligentes y servidores para extraer criptomonedas en secreto sin su consentimiento o conocimiento.

También es conocido por el uso de una técnica llamada recorte de criptomonedas, que implica el robo de criptomonedas en el proceso de transacción mediante la implementación de malware que reemplaza automáticamente la dirección de billetera deseada con la dirección de billetera del actor de la amenaza. Check Point dijo que identificó 60 billeteras bitcoin únicas y 37 billeteras etéreas utilizadas por Phorpiex.

Mientras que los operadores de botnets cerraron en agosto de 2021 y pusieron su código fuente a la venta en un oscuro foro web de ciberdelincuencia, los servidores de Comando y Control (C&C) reaparecieron solo dos semanas después para distribuir Twizt, una carga útil no descubierta previamente que podría implementarse. malware adicional y funcionalidad de igual a igual, eliminando la necesidad de un servidor C&C centralizado.

La función de poda también viene con el beneficio adicional de poder ejecutarse sin ningún servidor C&C después de la implementación y absorber dinero de las billeteras de las víctimas. «Esto significa que cada una de las computadoras infectadas puede actuar como un servidor y enviar comandos a otros robots en la cadena», dijo Alexey Bukhteyev de Check Point en un informe. «La aparición de tales características sugiere que la botnet puede volverse aún más estable y, por lo tanto, más peligrosa».

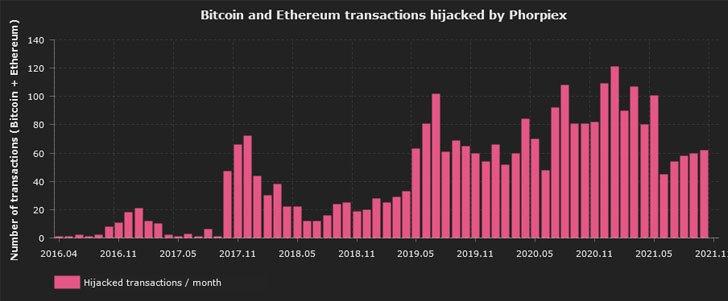

Se han detectado bots infectados con Phorpiex en 96 países, liderados por Etiopía, Nigeria e India. También se estima que la botnet secuestró aproximadamente 3.000 transacciones con un valor total de aproximadamente 38 bitcoins y 133 ethers. Sin embargo, vale la pena señalar que la botnet está diseñada para detener su implementación si la configuración predeterminada del sistema infectado es Ucrania, lo que sugiere que los operadores de la botnet son de la nación de Europa del Este.

«El malware con funcionalidad de gusano o virus puede continuar propagándose de forma autónoma durante mucho tiempo sin ninguna participación adicional de sus creadores», dijo Bukhteyev. «El año pasado, Phorpiex recibió una actualización importante que la convirtió en una botnet de igual a igual que permite su administración sin una infraestructura centralizada. Los servidores de C&C ahora pueden cambiar sus direcciones IP y emitir comandos y esconderse entre las víctimas de la botnet».