Los investigadores de seguridad cibernética han descubierto varias vulnerabilidades de seguridad en el software de colaboración de correo electrónico de Zimbra que podrían explotarse para comprometer las cuentas de correo electrónico mediante el envío de mensajes maliciosos e incluso apoderarse de un servidor de correo cuando está alojado en una infraestructura en la nube.

Deficiencias – monitoreadas como CVE-2021-35208 y CVE-2021-35208 – fueron descubiertas e informadas en Zimbra 8.8.15 por investigadores del proveedor de soluciones de seguridad y calidad de código SonarSource en mayo de 2021. Desde entonces, se han publicado mitigaciones en Zimbra 8.8.15 Parche 23 y 9.0.0 Parche 16.

- CVE-2021-35208 (puntaje CVSS: 5.4): vulnerabilidad XSS guardada en ZmMailMsgView.java

- CVE-2021-35209 (puntaje CVSS: 6.1): vulnerabilidad de redirección abierta del servlet proxy

«La combinación de estas vulnerabilidades podría permitir que un atacante no autenticado comprometa el sitio web completo de Zimbra de la organización objetivo», dijo Simon Scannell, investigador de vulnerabilidades de SonarSource que identificó vulnerabilidades de seguridad. «Como resultado, un atacante obtendría acceso sin restricciones a todos los correos electrónicos enviados y recibidos por todos los empleados».

Zimbra es una suite de correo electrónico, calendario y colaboración empresarial basada en la nube y está disponible como una versión de código abierto y una versión compatible comercialmente con funciones adicionales, como una API patentada para sincronizar el correo, el calendario y los contactos con Microsoft Outlook. , entre otros. Es utilizado por más de 200.000 empresas en 160 países.

CVE-2021-35208 soluciona una vulnerabilidad de secuencias de comandos entre páginas (XSS) en el componente Calendar Invite que se puede ejecutar en el navegador de la víctima al ver un mensaje de correo electrónico especialmente diseñado que contiene una carga útil de JavaScript que otorga acceso a toda la bandeja de entrada y la sesión web. cliente, que luego puede ser explotado para futuros ataques.

El problema surge del hecho de que los clientes web de Zimbra, un cliente de escritorio basado en Ajax, un cliente HTML estático y un cliente optimizado para dispositivos móviles, desinfectan el contenido HTML de los correos electrónicos entrantes en el lado del servidor y de una manera que permite que un mal actor incrustar código JavaScript fraudulento.

«La desventaja de usar la desinfección del lado del servidor es que los tres clientes pueden transformar un correo electrónico HTML confiable para mostrarlo de una manera única», dijo Scannell. «La transformación de una entrada HTML ya limpia puede conducir a la corrupción de HTML y, en consecuencia, a ataques XSS».

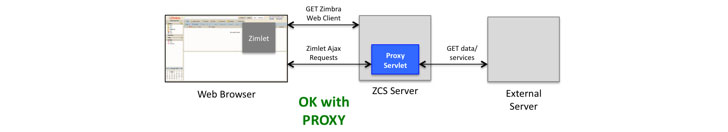

Por otro lado, CVE-2021-35208 se refiere a un ataque a una falsificación de solicitud del lado del servidor (SSRF), donde un miembro autenticado de una organización puede concatenar un error con el problema XSS anterior y redirigir el cliente HTTP utilizado por Zimbra a cualquier URL y extraer información confidencial de la nube, incluidos los tokens de acceso a la API de Google Cloud y las credenciales de IAM de AWS, lo que lleva a su compromiso.

«Zimbra desea advertir a sus clientes que es posible que introduzcan vulnerabilidades de seguridad SSRF en Proxy Servlet», dijo la compañía en un comunicado. «Si este servlet está configurado para permitir un dominio específico (a través de la configuración de zimbraProxyAllowedDomains) y ese dominio se traduce en una dirección IP interna (por ejemplo, 127.0.0.1), un atacante podría tener acceso a los servicios que se ejecutan en otro puerto en el mismo servidor. normalmente no estaría expuesto públicamente «.