¿Recuerdas Strandhogg?

Una vulnerabilidad de seguridad que afecta a Android y que las aplicaciones maliciosas pueden explotar para hacerse pasar por cualquier otra aplicación instalada en un dispositivo objetivo para mostrar interfaces falsas a los usuarios, engañándolos para que proporcionen información confidencial.

A fines del año pasado, en el momento de su divulgación pública, los investigadores también confirmaron que algunos atacantes ya estaban explotando la falla para robar las credenciales bancarias y de inicio de sesión de los usuarios, así como para espiar sus actividades.

El mismo equipo de investigadores de ciberseguridad de Noruega reveló hoy los detalles de una nueva vulnerabilidad crítica (CVE-2020-0096) que afecta al sistema operativo Android y que podría permitir a los atacantes llevar a cabo una versión mucho más sofisticada del ataque Strandhogg.

Apodado ‘Strandhogg 2.0‘la nueva vulnerabilidad afecta a todos los dispositivos Android, excepto aquellos que ejecutan la última versión, Android Q / 10, del sistema operativo móvil, que, desafortunadamente, solo se ejecuta en el 15-20% del total de dispositivos con Android, dejando miles de millones del resto de los smartphones vulnerables a los atacantes.

StrandHogg 1.0 residía en la función multitarea de Android, la nueva falla de Strandhogg 2.0 es básicamente una vulnerabilidad de elevación de privilegios que permite a los piratas informáticos obtener acceso a casi todas las aplicaciones.

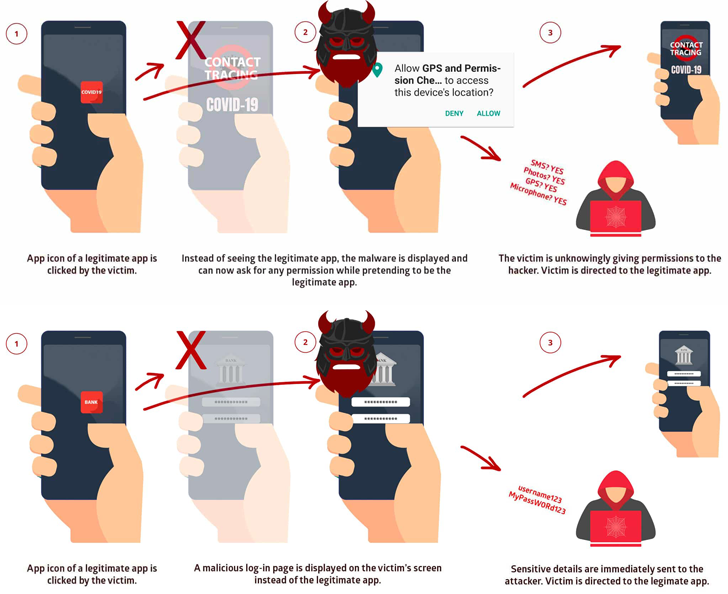

Como se explicó anteriormente, cuando un usuario toca el ícono de una aplicación legítima, el malware que explota las vulnerabilidades de Strandhogg puede interceptar y secuestrar esta actividad/tarea para mostrar una interfaz falsa al usuario en lugar de iniciar la aplicación real.

Sin embargo, a diferencia de StrandHogg 1.0, que solo puede atacar aplicaciones una a la vez, la última falla podría permitir a los atacantes «atacar dinámicamente casi cualquier aplicación en un dispositivo dado simultáneamente con solo tocar un botón», todo sin requerir una configuración previa para cada objetivo. aplicación

Las fallas de StrandHogg son potencialmente peligrosas y preocupantes porque:

- es casi imposible que los usuarios objetivo detecten el ataque,

- se puede utilizar para secuestrar la interfaz de cualquier aplicación instalada en un dispositivo de destino sin necesidad de configuración,

- se puede utilizar para solicitar permiso de cualquier dispositivo de forma fraudulenta,

- puede ser explotado sin acceso de root,

- funciona en todas las versiones de Android, excepto Q.

- no necesita ningún permiso especial para trabajar en el dispositivo.

Además de robar las credenciales de inicio de sesión a través de una pantalla falsa convincente, la aplicación de malware también puede aumentar significativamente sus capacidades al engañar a los usuarios para que otorguen permisos de dispositivos confidenciales mientras se hacen pasar por una aplicación legítima.

«Al utilizar StrandHogg 2.0, los atacantes pueden, una vez que se instala una aplicación maliciosa en el dispositivo, obtener acceso a mensajes SMS y fotos privados, robar las credenciales de inicio de sesión de las víctimas, rastrear los movimientos del GPS, realizar y / o grabar conversaciones telefónicas y espiar a través de un teléfono. cámara y micrófono», dijeron los investigadores.

«El malware que explota StrandHogg 2.0 también será más difícil de detectar para los antivirus y los escáneres de seguridad y, como tal, representa un peligro significativo para el usuario final», agregaron.

Los investigadores de seguridad informaron responsablemente la nueva vulnerabilidad a Google en diciembre del año pasado.

Después de eso, Google preparó un parche y lo compartió con las empresas de fabricación de teléfonos inteligentes en abril de 2020, quienes ahora comenzaron a implementar actualizaciones de software para sus respectivos usuarios a partir de este mes.

Aunque no existe una forma efectiva y confiable de bloquear o detectar ataques de secuestro de tareas, los usuarios aún pueden detectar tales ataques al estar atentos a las discrepancias que compartimos al informar StrandHogg 1.0, como cuando:

- una aplicación en la que ya ha iniciado sesión está solicitando un inicio de sesión,

- ventanas emergentes de permisos que no contienen el nombre de una aplicación,

- permisos solicitados por una aplicación que no debería requerir o necesitar los permisos que solicita,

- los botones y enlaces en la interfaz de usuario no hacen nada cuando se hace clic en ellos,

- El botón Atrás no funciona como se esperaba.