Un investigador de seguridad que el año pasado pasó por alto la función de privacidad de macOS recién introducida por Apple, una vez más encontró una nueva forma de pasar por alto las advertencias de seguridad al realizar «Clics sintéticos» en nombre de los usuarios sin requerir su interacción.

En junio pasado, Apple introdujo una característica de seguridad central en MacOS que hizo obligatorio que todas las aplicaciones obtengan permiso («permitir» o «denegar») de los usuarios antes de acceder a datos o componentes confidenciales en el sistema, incluida la cámara o el micrófono del dispositivo, la ubicación datos, mensajes e historial de navegación.

Para aquellos que no lo saben, los ‘clics sintéticos’ son clics de mouse programáticos e invisibles que son generados por un programa de software en lugar de un ser humano.

MacOS en sí tiene una funcionalidad integrada para clics sintéticos, pero como una función de accesibilidad para que las personas discapacitadas interactúen con la interfaz del sistema de formas no tradicionales.

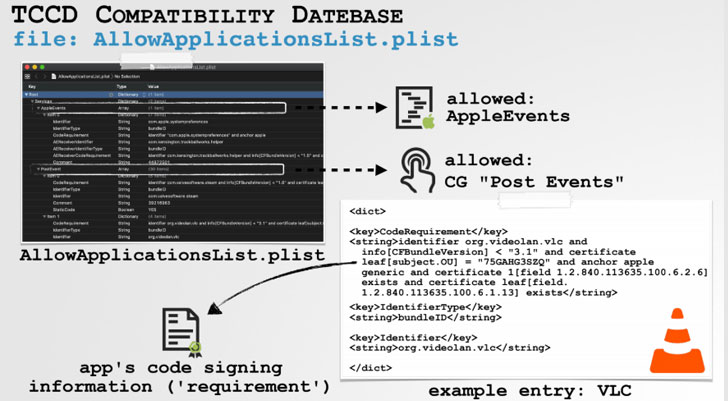

Por lo tanto, la función solo está disponible para aplicaciones aprobadas por Apple, lo que evita que las aplicaciones maliciosas abusen de estos clics programáticos.

Sin embargo, el investigador de seguridad Patrick Wardle, en ese momento, encontró una falla crítica en macOS que podría haber permitido que las aplicaciones maliciosas instaladas en un sistema específico «hagan clic» virtualmente en los botones de aviso de seguridad sin ninguna interacción del usuario o consentimiento real.

Aunque Apple solucionó ese problema después de unas semanas de la divulgación pública, Wardle ha vuelto a demostrado públicamente una nueva forma que podría permitir que las aplicaciones funcionen ‘Clics sintéticos‘para acceder a los datos privados de los usuarios sin su permiso explícito.

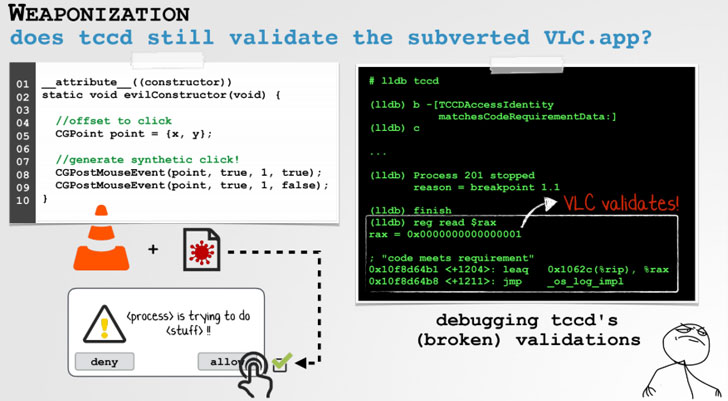

Wardle le dijo a The Hacker News que en Mojave hay una falla de validación en la forma en que macOS verifica la integridad de las aplicaciones incluidas en la lista blanca. El sistema operativo verifica la existencia del certificado digital de una aplicación, pero no puede validar si la aplicación ha sido manipulada.

«Los intentos del sistema para verificar/validar en estas aplicaciones permitidas incluidas en la lista blanca no se han subvertido, pero su verificación es defectuosa, lo que significa que un atacante puede subvertir cualquiera de estos y agregar/inyectar código para realizar clics sintéticos arbitrarios, por ejemplo, para interactuar con alertas de seguridad/privacidad en Mojave para acceder a la ubicación del usuario, el micrófono, la cámara web, fotos, SMS/registros de llamadas”, dijo Wardle a The Hacker News.

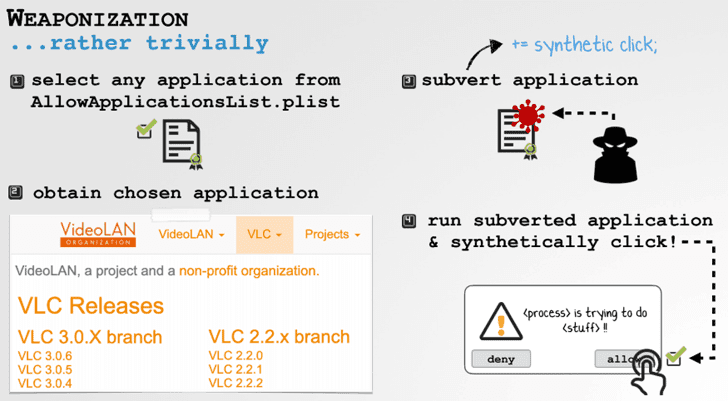

Además, «aquellos [whitelisted] las aplicaciones no tienen que estar presentes en el sistema. El atacante podría llevar una de las aplicaciones incluidas en la lista blanca al sistema (quizás subvertida previamente) y ejecutarla en segundo plano para generar clics».

Mientras demostraba la vulnerabilidad de día cero en la conferencia Objective By the Sea en Monte Carlo, Wardle abusó de VLC Player, una de las aplicaciones aprobadas de Apple, para incluir su malware como un complemento sin firmar y realizar clics sintéticos en un aviso de consentimiento programáticamente sin requerir realmente ningún interacción del usuario.

Wardle se refiere a la nueva vulnerabilidad de clic sintético como un «ataque de segunda etapa», lo que significa que un atacante necesitaría tener acceso remoto a la computadora macOS de la víctima o haber instalado una aplicación maliciosa.

Wardle informó sus hallazgos a Apple la semana pasada y la compañía confirmó haber recibido su informe, pero no aclaró cuándo planea solucionar el problema.