Desde las últimas semanas, el gigante del software Citrix ha estado implementando de forma privada una actualización de software crítica para sus clientes empresariales que corrige múltiples vulnerabilidades de seguridad que afectan a la plataforma de colaboración de contenido Citrix ShareFile.

El aviso de seguridad, sobre el cual The Hacker News se enteró de Dimitri van de Giessenun hacker ético e ingeniero de sistemas, está programado para estar disponible públicamente más tarde hoy en el sitio web de Citrix.

Citrix ShareFile es una solución de uso compartido de archivos de nivel empresarial para empresas mediante la cual los empleados pueden intercambiar de forma segura datos empresariales confidenciales y de propiedad exclusiva entre sí.

El software ofrece un entorno de nube seguro en las instalaciones para el almacenamiento de datos con capacidades de auditoría y controles de cumplimiento normativo. Por ejemplo, una empresa puede bloquear o borrar datos de forma remota de dispositivos móviles potencialmente comprometidos, o si se pierden o son robados.

Los problemas de seguridad recientemente identificados (CTX-CVE-2020-7473) afectan específicamente a los controladores de zona de almacenamiento Citrix ShareFile locales administrados por el cliente, un componente que almacena datos corporativos detrás del firewall.

La lista de vulnerabilidades son:

- CVE-2020-7473

- CVE-2020-8982

- CVE-2020-8983

Según el aviso, si se explotan, las vulnerabilidades podrían permitir que un atacante no autenticado comprometa potencialmente el controlador de zonas de almacenamiento y acceda a documentos y carpetas confidenciales de ShareFile.

Lista de versiones de Citrix ShareFile afectadas y parcheadas

Si su empresa utiliza las versiones 5.9.0/5.8.0/5.7.0/5.6.0/5.5.0 y anteriores del controlador de zonas de almacenamiento ShareFile en las instalaciones, se verá afectado y se recomienda que actualice inmediatamente su plataforma al controlador de zonas de almacenamiento 5.10. 0 / 5.9.1 / 5.8.1 o posterior.

Es importante tener en cuenta que si su zona de almacenamiento se creó en cualquiera de las versiones afectadas, simplemente actualizar su software a una versión parcheada no resolvería la vulnerabilidad por completo.

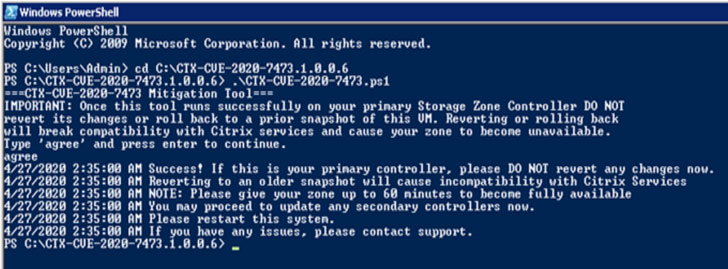

Para solucionar esto, la compañía ha lanzado por separado una herramienta de mitigación que debe ejecutar primero en su controlador de zonas de almacenamiento principal y luego en cualquier controlador secundario.

«Una vez que la herramienta se ejecuta con éxito en su zona principal, NO DEBE revertir ningún cambio. Revertir los cambios hará que su zona deje de estar disponible», advirtió el aviso.

Puede encontrar detalles completos paso a paso en el aviso, tan pronto como esté disponible públicamente.

Además de la solución local, las versiones en la nube de los controladores de zona de almacenamiento ShareFile también se vieron afectadas, pero la empresa ya los parcheó y no requiere ninguna otra acción por parte de los usuarios.

¿Dónde reside el defecto?

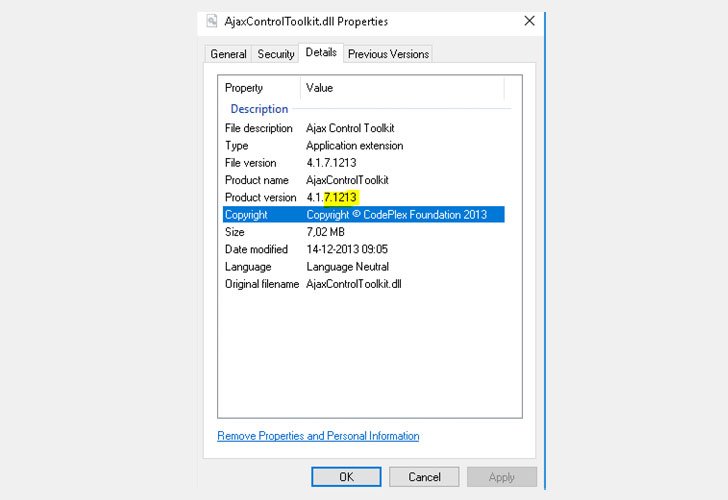

En el momento de escribir este artículo, aunque no hay muchos detalles técnicos disponibles sobre las vulnerabilidades subyacentes, una inspección inicial del parche realizada por Dimitri revela que al menos una de las fallas podría haber residido en un antiguo kit de herramientas ASP.net que usaba Citrix Sharefile.

La versión obsoleta de 9 años de AjaxControlToolkit que supuestamente se incluye con las versiones afectadas del software ShareFile contiene vulnerabilidades de ejecución remota de código y cruce de directorios (CVE-2015-4670), que se divulgaron públicamente en 2015.

Para verificar si la implementación de Citrix ShareFile se ve afectada o no, se puede visitar la siguiente URL en el navegador, y si la página vuelve en blanco, es vulnerable, y si tiene un error 404, no tiene fallas o ya se ha parcheado.

https://yoursharefileserver.companyname.com/UploadTest.aspx

Según Dimitri, la herramienta de mitigación realiza algunos cambios en el archivo web.config y luego también elimina UploadTest.aspx y XmlFeed.aspx de los servidores afectados.