Los investigadores de seguridad cibernética emitieron hoy un aviso de seguridad advirtiendo a las empresas y gobiernos de todo el mundo que corrijan de inmediato una vulnerabilidad de ejecución remota de código altamente crítica que afecta a los dispositivos de red BIG-IP de F5 que ejecutan servidores de seguridad de aplicaciones.

La vulnerabilidad, asignada CVE-2020-5902 y calificada como crítica con un puntaje CVSS de 10 sobre 10, podría permitir a los atacantes remotos tomar el control completo de los sistemas objetivo y, finalmente, obtener la vigilancia de los datos de las aplicaciones que administran.

Según Mikhail Klyuchnikov, un investigador de seguridad de Positive Technologies que descubrió la falla y la informó a F5 Networks, el problema reside en una utilidad de configuración llamada Traffic Management User Interface (TMUI) para el controlador de entrega de aplicaciones (ADC) BIG-IP.

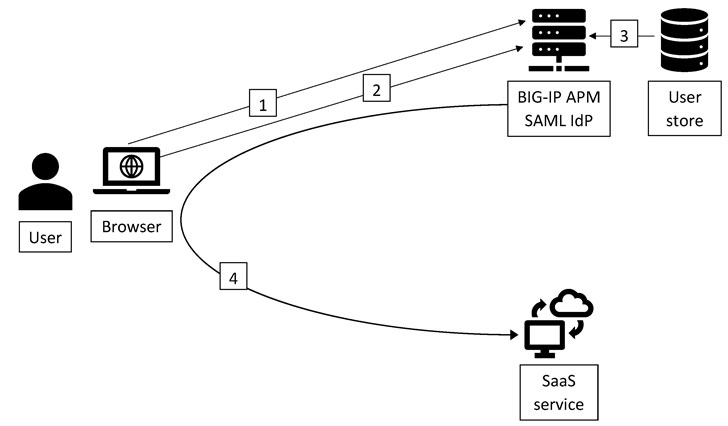

BIG-IP ADC está siendo utilizado por grandes empresas, centros de datos y entornos de computación en la nube, lo que les permite implementar la aceleración de aplicaciones, el equilibrio de carga, la configuración de velocidad, la descarga de SSL y el firewall de aplicaciones web.

Falla F5 BIG-IP ADC RCE (CVE-2020-5902)

Un atacante no autenticado puede explotar esta vulnerabilidad de forma remota mediante el envío de una solicitud HTTP malintencionada al servidor vulnerable que aloja la utilidad de interfaz de usuario de gestión de tráfico (TMUI) para la configuración de BIG-IP.

La explotación exitosa de esta vulnerabilidad podría permitir a los atacantes obtener el control total del administrador sobre el dispositivo, lo que eventualmente les obligaría a realizar cualquier tarea que deseen en el dispositivo comprometido sin ninguna autorización.

«El atacante puede crear o eliminar archivos, deshabilitar servicios, interceptar información, ejecutar comandos arbitrarios del sistema y código Java, comprometer completamente el sistema y perseguir otros objetivos, como la red interna», dijo Klyuchnikov.

«RCE en este caso resulta de fallas de seguridad en múltiples componentes, como uno que permite la explotación transversal de directorios».

Hasta junio de 2020, se identificaron más de 8000 dispositivos en línea expuestos directamente a Internet, de los cuales el 40 % reside en Estados Unidos, el 16 % en China, el 3 % en Taiwán, el 2,5 % en Canadá e Indonesia y menos de 1% en Rusia, dice la firma de seguridad.

Sin embargo, Klyuchnikov también dice que la mayoría de las empresas que utilizan el producto afectado no permiten el acceso a la interfaz de configuración vulnerable de Internet.

F5 BIG-IP ADC XSS Defecto (CVE-2020-5903)

Además de esto, Klyuchnikov también informó una vulnerabilidad XSS (asignada CVE-2020-5903 con un puntaje CVSS de 7.5) en la interfaz de configuración de BIG-IP que podría permitir a atacantes remotos ejecutar código JavaScript malicioso como el usuario administrador que inició sesión.

«Si el usuario tiene privilegios de administrador y acceso a Advanced Shell (bash), la explotación exitosa puede llevar a un compromiso total de BIG-IP a través de RCE», dijo el investigador.

Versiones afectadas y actualizaciones de parches

Se recomienda encarecidamente a las empresas y administradores afectados que dependen de las versiones vulnerables de BIG-IP 11.6.x, 12.1.x, 13.1.x, 14.1.x, 15.0.x, 15.1.x que actualicen sus dispositivos a las últimas versiones 11.6.5.2, 12.1 .5.2, 13.1.3.4, 14.1.2.6, 15.1.0.4 tan pronto como sea posible.

Además, también se recomienda a los usuarios de mercados de nube pública como AWS (Amazon Web Services), Azure, GCP y Alibaba que cambien a BIG-IP Virtual Edition (VE) versiones 11.6.5.2, 12.1.5.2, 13.1.3.4, 14.1. 2.6, 15.0.1.4 o 15.1.0.4, tan pronto como estén disponibles.