Los mantenedores del lenguaje de programación PHP publicaron una actualización sobre el incidente de seguridad que salió a la luz a fines del mes pasado, afirmando que los actores pueden haberse apoderado de una base de datos de usuarios que contiene sus contraseñas para realizar cambios no autorizados en el repositorio.

«Ya no creemos que el servidor git.php.net se haya visto comprometido. Sin embargo, es posible que se haya filtrado la base de datos de usuarios de master.php.net», dijo Nikita Popov en un mensaje publicado en su lista de correo el 6 de abril.

El 28 de marzo, actores no identificados usaron los nombres de Rasmus Lerdorf y Popov para enviar confirmaciones maliciosas al repositorio «php-src» alojado en el servidor git.php.net que implicaba agregar una puerta trasera al código fuente de PHP en una instancia de un Ataque a la cadena de suministro de software.

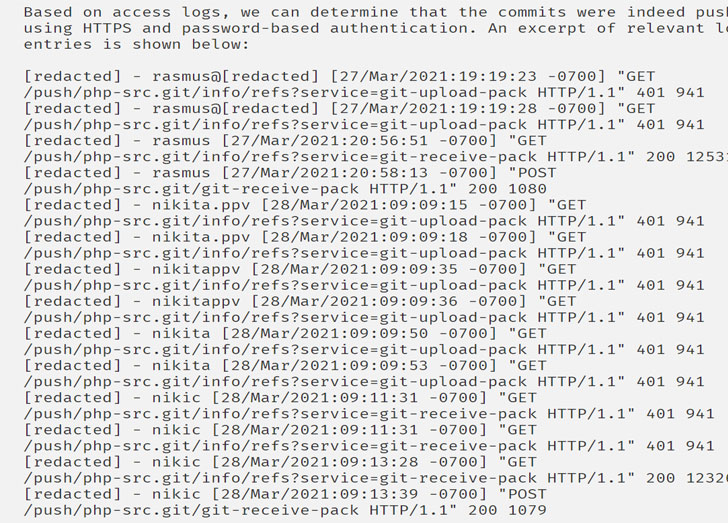

Si bien esto inicialmente se trató como un compromiso del servidor git.php.net, una investigación más profunda del incidente reveló que los compromisos fueron el resultado de presionarlos usando HTTPS y autenticación basada en contraseña, lo que los llevó a sospechar una posible filtración del Base de datos de usuarios de master.php.net.

El soporte «git.php.net (intencionalmente)[s] empujando los cambios no solo a través de SSH (usando la infraestructura Gitolite y la criptografía de clave pública), sino también a través de HTTPS «, dijo Popov.» Este último no usó Gitolite, y en su lugar usó git-http-backend detrás de la autenticación Apache 2 Digest contra el maestro Base de datos de usuarios .php.net «.

«Es notable que el atacante solo hace algunas conjeturas sobre los nombres de usuario y se autentica con éxito una vez que se encuentra el nombre de usuario correcto. Si bien no tenemos ninguna evidencia específica para esto, una posible explicación es que la base de datos de usuarios de master.php. net se ha filtrado, aunque no está claro por qué el atacante necesitaría adivinar los nombres de usuario en ese caso».

Además, se dice que el sistema de autenticación master.php.net está en un sistema operativo muy antiguo y en una versión de PHP, lo que aumenta la posibilidad de que los atacantes también hayan aprovechado una vulnerabilidad en el software para organizar el ataque.

Como consecuencia, los mantenedores han migrado master.php.net a un nuevo sistema main.php.net con soporte para TLS 1.2, además de restablecer todas las contraseñas existentes y almacenarlas usando bcrypt en lugar de un hash MD5 simple.