En otro ataque a la cadena de suministro de software, piratas informáticos no identificados comprometieron el sitio web de MonPass, una de las principales autoridades de certificación de Mongolia, para respaldar su software de instalación con binarios de Cobalt Strike.

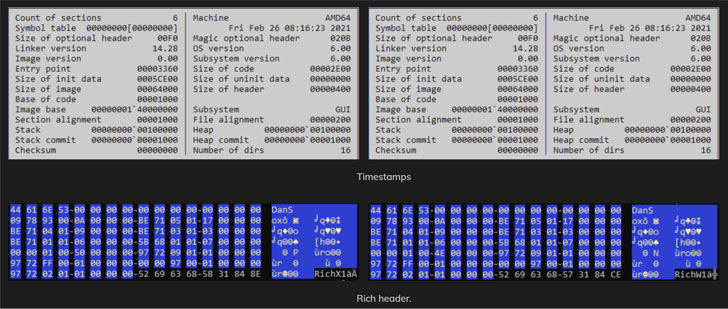

El cliente troyanizado estuvo disponible para su descarga desde el 8 de febrero de 2021 hasta el 3 de marzo de 2021, afirmó la empresa checa de software Avast for Cyber Security en un informe publicado el jueves.

Además, un servidor web público alojado por MonPass fue potencialmente infiltrado hasta ocho veces, y los investigadores descubrieron ocho shells web y puertas traseras diferentes en el servidor comprometido.

La investigación del incidente de Avastem comenzó después de que descubrió una puerta trasera y un implante en uno de los sistemas de sus clientes.

«El instalador malicioso no está firmado [Portable Executable] «Comienza con la descarga de una versión legítima del instalador del sitio web oficial de MonPass. Esta versión legítima se elimina a la carpeta ‘C:UsersPublic’ y se inicia como parte de un nuevo proceso. Esto asegura que el programa de instalación se comporte como se espera, lo que significa que es poco probable que el usuario promedio note algo sospechoso».

El modus operandi también se destaca por el uso de esteganografía para transferir el código shell a la computadora de la víctima, con el instalador descargando un archivo de imagen de mapa de bits (.BMP) desde un servidor remoto para extraer e implementar el contenido cifrado de la baliza Cobalt Strike.

MonPass fue notificado del incidente el 22 de abril, luego de lo cual la autoridad de certificación tomó medidas para resolver su servidor comprometido e informó a quienes retiraron el cliente de puerta trasera.

El incidente significa que el software proporcionado por la autoridad de certificación se vio comprometido por segunda vez para infectar a los objetivos con puertas traseras maliciosas. En diciembre de 2020, ESET lanzó una campaña llamada «Operación SignSight», que forjó un conjunto de herramientas de firma digital de la Autoridad de Certificación del Gobierno de Vietnam (VGCA) para incluir software espía capaz de recopilar información del sistema e instalar otro malware.

Este desarrollo también se produce después de que Proofpoint revelara a principios de esta semana que el uso indebido de la herramienta de prueba de penetración Cobalt Strike en las campañas de actores amenazantes se disparó y saltó un 161% año tras año entre 2019 y 2020.

«Cobalt Strike se está volviendo cada vez más popular entre los actores de amenazas como una carga de acceso inicial, no solo como la herramienta de segundo nivel que usan los actores de amenazas una vez que se logra el acceso, ya que los actores de amenazas criminales constituyen la mayoría de las campañas de Cobalt Strike 2020», dijeron los investigadores de Proofpoint. .