No es solo la vulnerabilidad crítica de Drupal la que están explotando los ciberdelincuentes salvajes para atacar sitios web vulnerables que aún no han aplicado parches ya disponibles por sus desarrolladores, sino que los piratas informáticos también están explotando una vulnerabilidad crítica de WinRAR que también se reveló la semana pasada.

Hace unos días, The Hacker News informó sobre una vulnerabilidad de ejecución remota de código de 19 años revelada por Check Point en la biblioteca UNACEV2.dll de WinRAR que podría permitir que un archivo ACE creado con fines malintencionados ejecute código arbitrario en un sistema específico. .

WinRAR es una popular aplicación de compresión de archivos de Windows con 500 millones de usuarios en todo el mundo, pero un error crítico de «Absolute Path Traversal» (CVE-2018-20250) en su antigua biblioteca de terceros, llamada UNACEV2.DLL, podría permitir a los atacantes extraer un archivo comprimido. archivo ejecutable del archivo ACE a una de las carpetas de inicio de Windows, donde el archivo se ejecutará automáticamente en el siguiente reinicio.

Para explotar con éxito la vulnerabilidad y tomar el control total de las computadoras objetivo, todo lo que un atacante debe hacer es convencer a los usuarios de que abran un archivo comprimido creado con fines maliciosos usando WinRAR.

Justo un día después de que la publicación del blog de Check Point y un video de prueba de concepto (que mostraba cómo un archivo ACE puede extraer un archivo malicioso en la carpeta de inicio de Windows) se hicieron públicos, se publicó un código de explotación de prueba de concepto (PoC) para el nuevo La vulnerabilidad WinRAR descubierta fue publicada en Github.

¿Que es peor?

Los investigadores de seguridad del 360 Threat Intelligence Center (360TIC) detectaron ayer una campaña de correo electrónico no deseado malicioso que está distribuyendo un archivo RAR malicioso que explota la última vulnerabilidad de WinRAR para instalar malware en computadoras que ejecutan la versión vulnerable del software. .

«Posiblemente el primer malware enviado por correo para explotar la vulnerabilidad de WinRAR. La puerta trasera es generada por MSF [Microsoft Solutions Framework] y escrito en la carpeta de inicio global por WinRAR si UAC está desactivado, «los investigadores tuiteó.

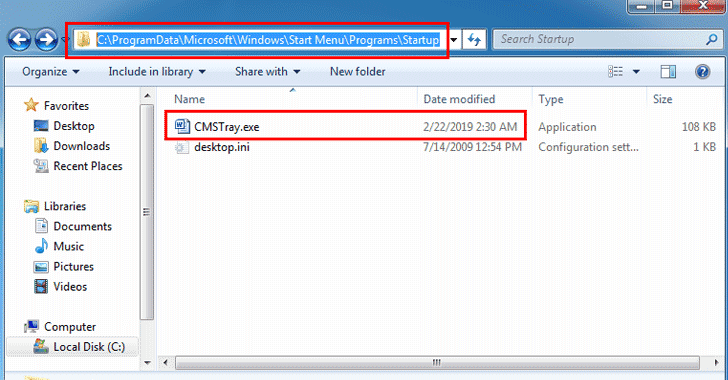

Como se muestra en la captura de pantalla compartida por los investigadores, cuando se abre con WinRAR, un software que se ejecuta con privilegios de administrador o en un sistema específico con UAC (Control de cuentas de usuario) deshabilitado, el malware suelta un archivo exe malicioso (CMSTray.exe) en el inicio de Windows. carpeta, diseñada para infectar la computadora de destino con una puerta trasera.

Dado que UAC pone algunas limitaciones en los permisos, al intentar extraer el archivo con UAC habilitado no se puede colocar el archivo exe malicioso en la carpeta C: ProgramData, por lo que no se infecta la computadora.

La mejor manera de protegerse de estos ataques es actualizar su software instalando la última versión de WinRAR lo antes posible y evitar abrir archivos recibidos de fuentes desconocidas.

Dado que el equipo de WinRAR había perdido el acceso al código fuente de la biblioteca vulnerable UNACEV2.DLL en 2005, en lugar de solucionar el problema, lanzó la versión 5.70 beta 1 de WINRar que no es compatible con los formatos DLL y ACE. Esta solución corrigió el error, pero al mismo tiempo también elimina todo el soporte de ACE de WinRAR.