¡Tener cuidado! Si está utilizando UC Browser en sus teléfonos inteligentes, debería considerar desinstalarlo de inmediato.

¿Por qué? Porque el UC Browser fabricado en China contiene una capacidad «cuestionable» que podría ser explotada por atacantes remotos para descargar y ejecutar código automáticamente en sus dispositivos Android.

Desarrollado por UCWeb, propiedad de Alibaba, UC Browser es uno de los navegadores móviles más populares, específicamente en China e India, con una base de usuarios masiva de más de 500 millones de usuarios en todo el mundo.

Según un nuevo informe publicado hoy por el Dr. Empresa web, desde al menos 2016, UC Browser para Android tiene una función «oculta» que permite a la empresa descargar nuevas bibliotecas y módulos en cualquier momento desde sus servidores e instalarlos en los dispositivos móviles de los usuarios.

Inserción de complementos de navegador UC maliciosos mediante MiTM Attack

¿Qué es preocupante? Resulta que la función informada presenta nuevos complementos del servidor de la empresa a través del protocolo HTTP inseguro en lugar del protocolo HTTPS encriptado, lo que permite a los atacantes remotos realizar ataques de intermediario (MiTM) y enviar módulos maliciosos a los dispositivos objetivo.

«Dado que UC Browser funciona con complementos no firmados, lanzará módulos maliciosos sin ninguna verificación», dicen los investigadores.

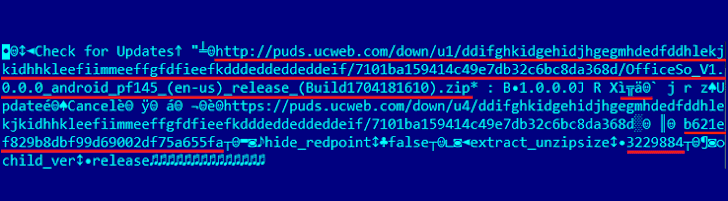

«Por lo tanto, para realizar un ataque MITM, los ciberdelincuentes solo necesitarán conectar la respuesta del servidor desde https://puds.ucweb.com/upgrade/index.xhtml?dataver=pb, reemplazar el enlace al complemento descargable y el valores de atributos a verificar, es decir, MD5 del archivo, su tamaño y el tamaño del complemento. Como resultado, el navegador accederá a un servidor malicioso para descargar e iniciar un módulo troyano «.

En un video PoC compartido por el Dr. Web, los investigadores demostraron cómo pudieron reemplazar un complemento para ver documentos PDF con un código malicioso utilizando un ataque MiTM, lo que obligó al navegador UC a compilar un nuevo mensaje de texto, en lugar de abrir el archivo.

«Por lo tanto, los ataques MITM pueden ayudar a los ciberdelincuentes a usar UC Browser para difundir complementos maliciosos que realizan una amplia variedad de acciones», explican los investigadores.

«Por ejemplo, pueden mostrar mensajes de phishing para robar nombres de usuario, contraseñas, detalles de tarjetas bancarias y otros datos personales. Además, los módulos troyanos podrán acceder a archivos protegidos del navegador y robar contraseñas almacenadas en el directorio del programa».

El navegador UC viola las políticas de Google Play Store

Dado que la capacidad permite que UCWeb descargue y ejecute código arbitrario en los dispositivos de los usuarios sin Amount una nueva versión completa de la aplicación UC Browser, también viola la política de Play Store al pasar por alto los servidores de Google.

«Esto viola las reglas de Google para el software distribuido en su tienda de aplicaciones. La política actual establece que las aplicaciones descargadas de Google Play no pueden cambiar su propio código ni descargar ningún componente de software de fuentes de terceros», dicen los investigadores.

«Estas reglas se aplicaron para evitar la distribución de troyanos modulares que descargan y ejecutan complementos maliciosos».

Esta característica peligrosa se ha encontrado tanto en UC Browser como en UC Browser Mini, con todas las versiones afectadas, incluida la última versión de los navegadores lanzada hasta la fecha.

Dr. Web informó responsablemente sus hallazgos al desarrollador de UC Browser y UC Browser Mini, pero se negaron incluso a proporcionar un comentario al respecto. Luego informó el problema a Google.

En el momento de escribir este artículo, UC Browser y UC Browser Mini «todavía están disponibles y pueden descargar nuevos componentes, sin pasar por los servidores de Google Play», dicen los investigadores.

Se puede abusar de esta característica en escenarios de ataques a la cadena de suministro donde el servidor de la empresa se ve comprometido, lo que permite a los atacantes enviar actualizaciones maliciosas a una gran cantidad de usuarios a la vez, tal como vimos recientemente en el ataque a la cadena de suministro de ASUS que comprometió más de 1 millón de computadoras.

Por lo tanto, a los usuarios solo les queda una opción: deshacerse de él hasta que la empresa solucione el problema.

Actualizar: Un portavoz de UCWeb proporciona a The Hacker News una declaración que dice: «De acuerdo con las inquietudes planteadas por Dr. Web, la UC ha actualizado la aplicación UC Browser en Google Play. La UC es una empresa internacional y mantiene su compromiso de crear un producto que ayude a millones de los usuarios acceden a beneficios de internet móvil”.