Se ha descubierto una campaña de spyware anti-móvil en curso, dirigida a los surcoreanos con una familia de 23 aplicaciones maliciosas de Android para aspirar información confidencial y obtener control remoto.

«Con más de mil víctimas surcoreanas, el grupo insidioso detrás de esta campaña invasiva tiene acceso a todos los datos, comunicaciones y servicios en sus instalaciones», dijo el investigador de Zimperia Aazim Yaswant. «Las víctimas enviaban su información privada a actores maliciosos sin una pista de que algo andaba mal».

La empresa de seguridad móvil con sede en Dallas llamó a la campaña «PhoneSpy».

Zimperium no atribuyó el software espía a un actor de amenazas conocido. «La evidencia que rodea a PhoneSpy muestra un marco familiar que se ha transmitido durante años, actualizado por individuos y compartido en comunidades privadas y canales de retorno hasta que se ha compilado en lo que vemos en esta variación hoy», Richard Melick, director de la compañía de estrategia de producto. seguridad de punto final, dijo The Hacker News.

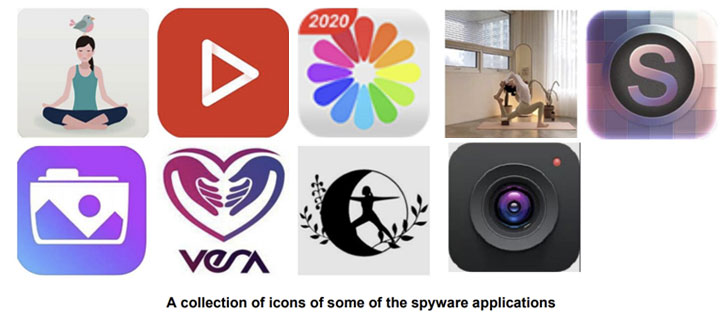

Se descubrió que estas aplicaciones maliciosas se disfrazan como herramientas de estilo de vida aparentemente inocuas que van desde aprender yoga y buscar fotos hasta mirar televisión y videos, con artefactos de malware que no dependen de Google Play Store u otro mercado de aplicaciones de terceros no oficial, lo que sugiere una ingeniería social. método o un método de redirección de tráfico web que obliga a los usuarios a descargar aplicaciones.

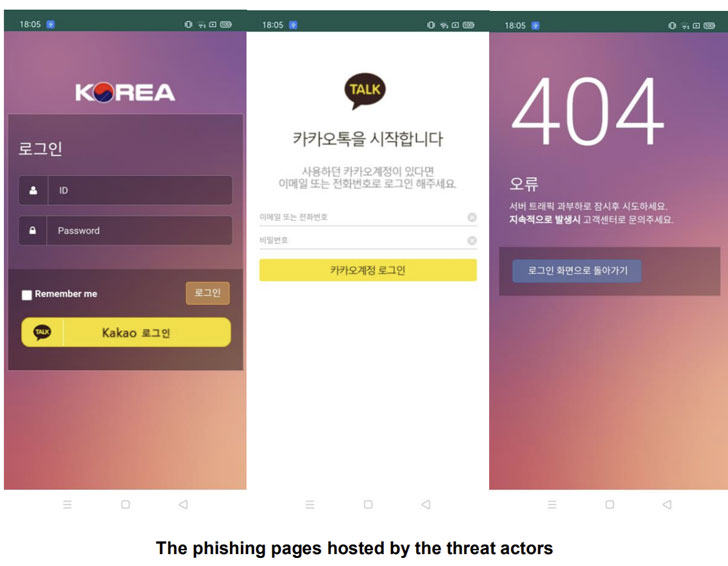

Después de instalar la aplicación, requiere una amplia gama de permisos antes de abrir un sitio de phishing, que está diseñado para parecerse a las páginas de inicio de sesión de aplicaciones populares como Facebook, Instagram, Google y Kakao Talk. Sin embargo, los usuarios que intentan iniciar sesión son recibidos con un mensaje HTTP 404 No encontrado, pero de hecho sus credenciales son robadas y filtradas a un servidor de comando y control remoto (C2).

«Muchas aplicaciones son la fachada de una aplicación real sin ninguna de las funciones de usuario anunciadas», explicó Yaswant. «En varios otros casos, como aplicaciones más simples que se anuncian como un visor de fotos, la aplicación funcionará como se anuncia, mientras que el software espía PhoneSpy se ejecutará en segundo plano».

Al igual que otros troyanos, PhoneSpy abusa de sus privilegios arraigados y permite que el atacante acceda a la cámara para tomar fotografías, grabar video y audio, obtener una ubicación GPS precisa, ver imágenes del dispositivo y extraer mensajes SMS, contactos, registros de llamadas e incluso enviar mensajes SMS a un teléfono con texto controlado por un atacante. Los datos recopilados luego se comparten con el servidor C2.

«El software espía móvil es un arma increíblemente poderosa y efectiva contra los datos que tenemos en nuestras manos. Nuestros teléfonos y tabletas continúan convirtiéndose en billeteras e identificaciones digitales, formas de autenticación multifactor y la clave del reino de los datos para nuestros actores maliciosos profesionales y personales. quienes quieran estos datos precisos, encontrarán nuevas formas de robarlos «, dijo Melick.

«PhoneSpy y otros ejemplos de software espía móvil muestran que estos conjuntos de herramientas y marcos se pueden descomponer y reconstruir con código y capacidades actualizados, lo que otorga a los atacantes la ventaja. Y la popularidad no hace más que aumentar en todos los países del país que atacan a los disidentes». corporaciones que espían a los competidores debido a la falta de seguridad avanzada que rodea a la mayoría de estos dispositivos críticos».