A medida que las empresas migran cada vez más a la nube, proteger la infraestructura nunca ha sido tan importante.

Ahora, según las últimas investigaciones, dos fallas de seguridad en Azure App Services de Microsoft podrían haber permitido a un mal actor llevar a cabo ataques de falsificación de solicitudes del lado del servidor (SSRF) o ejecutar código arbitrario y hacerse cargo del servidor de administración.

«Esto permite que un atacante se apodere silenciosamente del servidor git de App Service o implante páginas de phishing maliciosas accesibles a través de Azure Portal para atacar a los administradores del sistema», dijo la firma de ciberseguridad Intezer en un informe publicado hoy y compartido con The Hacker News.

Descubierto por Pablo Litvak de Intezer Labs, las fallas se informaron a Microsoft en junio, luego de lo cual la compañía las abordó.

Azure App Service es una plataforma basada en computación en la nube que se usa como un servicio web de hospedaje para crear aplicaciones web y backends móviles.

Cuando se crea un servicio de aplicaciones a través de Azure, se crea un nuevo entorno de Docker con dos nodos de contenedor, un nodo de administrador y el nodo de la aplicación, junto con el registro de dos dominios que apuntan al servidor web HTTP de la aplicación y la página de administración del servicio de la aplicación, que en turn aprovecha Kudu para la implementación continua de la aplicación desde proveedores de control de código fuente como GitHub o Bitbucket.

Asimismo, las implementaciones de Azure en entornos Linux son administradas por un servicio llamado KuduLite, que ofrece información de diagnóstico sobre el sistema y consiste en una interfaz web para SSH en el nodo de la aplicación (llamado «webssh»).

La primera vulnerabilidad es una falla de escalada de privilegios que permite tomar el control de KuduLite a través de credenciales codificadas («raíz: Docker!»). el servidor web SCM (también conocido como Gestión de configuración de software).

Según los investigadores, esto podría permitir que un adversario «escuche las solicitudes HTTP de un usuario a la página web de SCM, agregue nuestras propias páginas e inyecte Javascript malicioso en la página web del usuario».

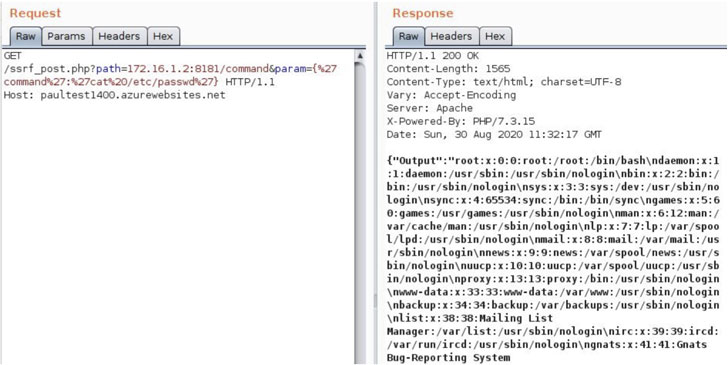

La segunda vulnerabilidad de seguridad se refiere a la forma en que el nodo de la aplicación envía solicitudes a la API de KuduLite, lo que podría permitir que una aplicación web con una vulnerabilidad SSRF acceda al sistema de archivos del nodo y robe el código fuente y otros activos confidenciales.

«Un atacante que logra falsificar una solicitud POST puede lograr la ejecución remota de código en el nodo de la aplicación a través de la API de comando», dijeron los investigadores.

Además, la explotación exitosa de la segunda vulnerabilidad implica que el atacante puede encadenar los dos problemas para aprovechar la falla de SSRF y elevar sus privilegios para hacerse cargo de la instancia del servidor web KuduLite.

Por su parte, Microsoft ha estado trabajando constantemente para mejorar la seguridad en la nube y el espacio de Internet de las cosas (IoT). Después de poner a disposición su plataforma IoT centrada en la seguridad, Azure Sphere, a principios de este año, también la abrió para que los investigadores ingresen al servicio con el objetivo de «identificar vulnerabilidades de alto impacto antes que los piratas informáticos».

“La nube permite a los desarrolladores construir e implementar sus aplicaciones a gran velocidad y flexibilidad, sin embargo, a menudo la infraestructura es susceptible a vulnerabilidades fuera de su control”, dijo Intezer. «En el caso de App Services, las aplicaciones se alojan conjuntamente con un contenedor de administración adicional y […] los componentes adicionales pueden traer amenazas adicionales «.

«Como práctica recomendada general, la seguridad en la nube en tiempo de ejecución es una última línea de defensa importante y una de las primeras acciones que puede reducir el riesgo, ya que puede detectar inyecciones de código malicioso y otras amenazas en la memoria que tienen lugar después de que se ha explotado una vulnerabilidad. por un atacante».