Un actor de amenazas iraní ha desatado una nueva campaña de ciberespionaje contra un posible objetivo libanés con una puerta trasera capaz de filtrar información confidencial de los sistemas comprometidos.

La firma de seguridad cibernética Check Point atribuyó la operación a APT34, citando similitudes con técnicas anteriores utilizadas por el actor de amenazas y basándose en su patrón de victimología.

APT34 (también conocido como OilRig) es conocido por sus campañas de reconocimiento alineadas con los intereses estratégicos de Irán, afectando principalmente a las industrias financiera, gubernamental, energética, química y de telecomunicaciones en el Medio Oriente.

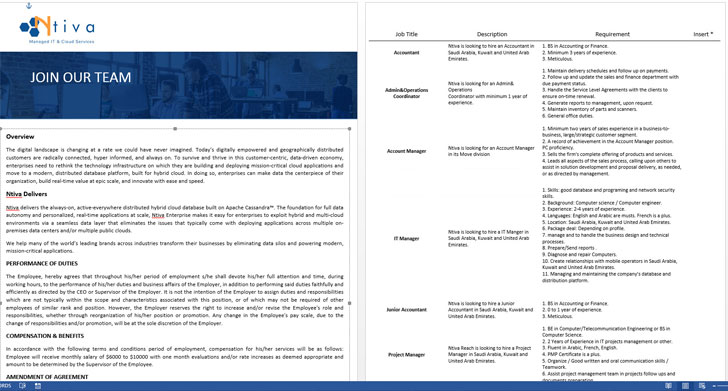

El grupo normalmente recurre a apuntar a individuos mediante el uso de documentos de ofertas de trabajo trampas, entregados directamente a las víctimas a través de mensajes de LinkedIn. Aunque la última campaña tiene algunas de las mismas características, el modo exacto de entrega aún no está claro.

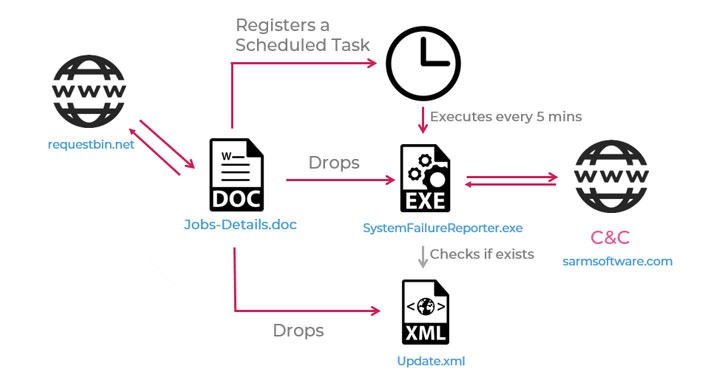

El documento de Word analizado por Check Point, que se subió a VirusTotal desde el Líbano el 10 de enero, afirma ofrecer información sobre diferentes puestos en una consultora con sede en los EE. UU. llamada Ntiva IT, solo para desencadenar la cadena de infección al activar las macros maliciosas incrustadas, lo que finalmente resultó en el despliegue de una puerta trasera llamada «SideTwist».

Además de recopilar información básica sobre la máquina de la víctima, la puerta trasera establece conexiones con un servidor remoto para esperar comandos adicionales que le permitan descargar archivos del servidor, cargar archivos arbitrarios y ejecutar comandos de shell, cuyos resultados se envían de vuelta al servidor. servidor.

Check Point señala que el uso de la nueva puerta trasera apunta a los esfuerzos continuos del grupo para revisar y actualizar su arsenal de carga útil a raíz de una filtración de sus herramientas de piratería en 2019, que también engañó a varios oficiales del Ministerio de Inteligencia iraní que estaban involucrados con APT34. operaciones.

“APT34 respaldado por Irán no muestra signos de desaceleración, impulsando aún más su agenda política en el Medio Oriente, con un enfoque continuo en el Líbano, utilizando operaciones cibernéticas ofensivas”, dijeron los investigadores. «Mientras mantiene su modus operandi y reutiliza técnicas antiguas, el grupo continúa creando herramientas nuevas y actualizadas para minimizar la posible detección de sus herramientas por parte de los proveedores de seguridad».