Un actor de amenazas de Corea del Norte activo desde 2012 ha estado detrás de una nueva campaña de espionaje dirigida a funcionarios gubernamentales de alto perfil asociados con su contraparte del sur para instalar una puerta trasera de Android y Windows para recopilar información confidencial.

La firma de seguridad cibernética Malwarebytes atribuyó la actividad a un actor de amenazas rastreado como Kimsuky, con las entidades objetivo que comprenden el Ministerio de Relaciones Exteriores, el Embajador de la Embajada de Sri Lanka ante el Estado, el Oficial de Seguridad Nuclear de la Agencia Internacional de Energía Atómica (OIEA) y el Cónsul General Adjunto en el Consulado General de Corea en Hong Kong.

Los ataques también involucraron la recopilación de información sobre otras organizaciones y universidades en el país, incluida la Agencia de Seguridad e Internet de Corea (KISA), la Universidad Nacional de Seúl y Daishin Securities. Malwarebytes, sin embargo, señaló que no hay evidencia de una orientación activa o compromiso por parte del adversario.

El desarrollo es solo el último de una serie de esfuerzos de vigilancia dirigidos a Corea del Sur. Se cree que opera en nombre del régimen de Corea del Norte, Kimsuky (también conocido como Velvet Chollima, Black Banshee y Thallium) tiene un historial de señalar entidades de Corea del Sur mientras expande su victimología a los EE. UU., Rusia y varias naciones de Europa.

En noviembre pasado, el adversario se vinculó a una nueva suite de spyware modular llamada «KGH_SPY», que le permite realizar un reconocimiento de las redes de destino, registrar pulsaciones de teclas y robar información confidencial, así como un malware sigiloso con el nombre «CSPY Downloader». que está diseñado para frustrar el análisis y descargar cargas útiles adicionales.

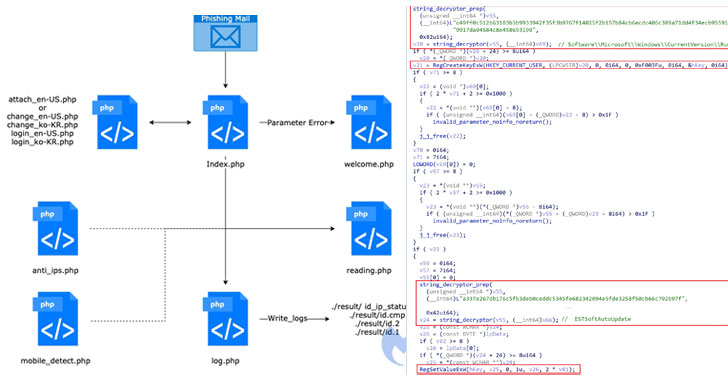

La infraestructura de ataque de Kimsuky consiste en varios sitios web de phishing que imitan sitios web conocidos como Gmail, Microsoft Outlook y Telegram con el objetivo de engañar a las víctimas para que ingresen sus credenciales. «Este es uno de los principales métodos utilizados por este actor para recopilar direcciones de correo electrónico que luego se utilizarán para enviar correos electrónicos de phishing», dijo el investigador de Malwarebytes, Hossein Jazi.

Al usar la ingeniería social como un componente central de sus operaciones, el objetivo es distribuir un cuentagotas de malware que toma la forma de un archivo ZIP adjunto a los correos electrónicos, lo que en última instancia conduce a la implementación de una carga DLL codificada llamada AppleSeed, una puerta trasera. Kimsuky lo ha puesto en uso desde 2019.

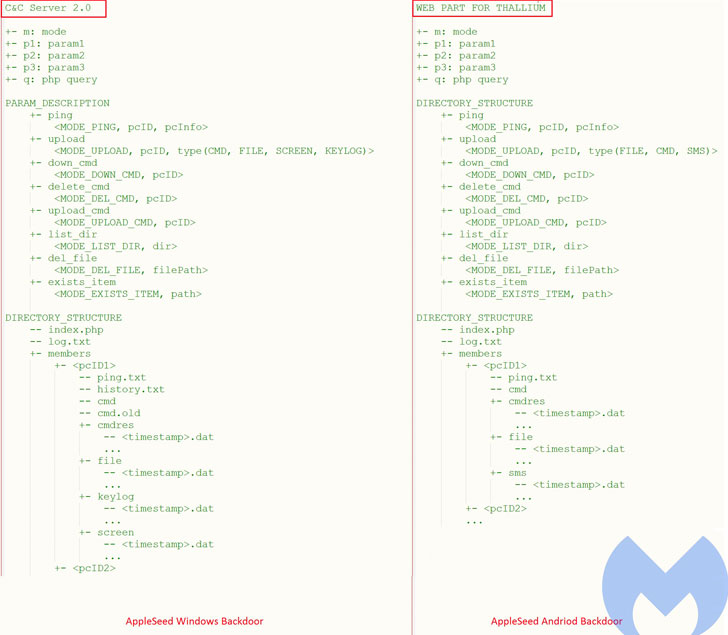

«Además de usar la puerta trasera de AppleSeed para apuntar a los usuarios de Windows, el actor también usó una puerta trasera de Android para apuntar a los usuarios de Android», señaló Jazi. «La puerta trasera de Android se puede considerar como la variante móvil de la puerta trasera de AppleSeed. Utiliza los mismos patrones de comando que la de Windows. Además, tanto las puertas traseras de Android como las de Windows han utilizado la misma infraestructura».

AppleSeed tiene todas las características de una puerta trasera típica, con innumerables capacidades para registrar pulsaciones de teclas, capturar capturas de pantalla, recopilar documentos con extensiones específicas (.txt, .ppt, .hwp, .pdf y .doc) y recopilar datos de dispositivos de medios extraíbles. conectados a la máquina, todos los cuales luego se cargan en un servidor remoto de comando y control.

Pero quizás el descubrimiento más interesante de todos es que el actor de la amenaza se llama a sí mismo Thallium en el código fuente del malware, que es el apodo asignado por Microsoft basado en su tradición de nombrar a los grupos de piratería de los estados-nación con elementos químicos.