Se ha descubierto que dos nuevas familias de software de vigilancia de Android apuntan a entidades militares, nucleares y electorales en Pakistán y Cachemira como parte de una campaña de piratería patrocinada por el estado a favor de la India.

Apodado Hornbill y Sunbird, el malware se hace pasar por servicios legítimos o aparentemente inocuos para cubrir sus huellas, solo para recopilar sigilosamente SMS, contenido de aplicaciones de mensajería cifrada y geolocalización, entre otros tipos de información confidencial.

Los hallazgos publicados por Lookout son el resultado de un análisis de 18 GB de datos exfiltrados que se expusieron públicamente desde al menos seis servidores de comando y control (C2) configurados de manera insegura ubicados en India.

«Algunos objetivos notables incluyeron una persona que solicitó un puesto en la Comisión de Energía Atómica de Pakistán, personas con numerosos contactos en la Fuerza Aérea de Pakistán (PAF), así como oficiales responsables de las listas electorales (oficiales de nivel de cabina) ubicados en el distrito de Pulwama. de Cachemira», dijeron los investigadores en un análisis del miércoles.

En total, los ataques se dirigieron a 156 víctimas con números de teléfono de India, Pakistán y Kazajstán en los últimos años.

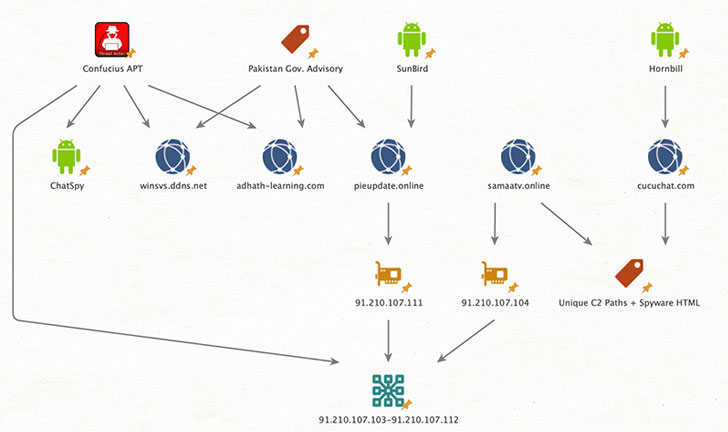

Lookout atribuyó las dos herramientas a una amenaza persistente avanzada (APT) rastreada como Confucius, un grupo conocido por sus ataques a países del sur de Asia al menos desde 2013. La firma de ciberseguridad llamó a Hornbill una «herramienta de reconocimiento pasivo».

Si bien Hornbill parece derivarse del mismo código base que un producto de vigilancia comercial previamente activo conocido como MobileSpy, SunBird se ha rastreado hasta un grupo de desarrolladores indios detrás de otro software de seguimiento móvil llamado BuzzOut. Las pistas descubiertas por Lookout también apuntan al hecho de que los operadores de Hornbill trabajaron juntos en varias empresas de desarrollo de aplicaciones para Android e iOS registradas y que operan en la ciudad india de Chandigarh o cerca de ella.

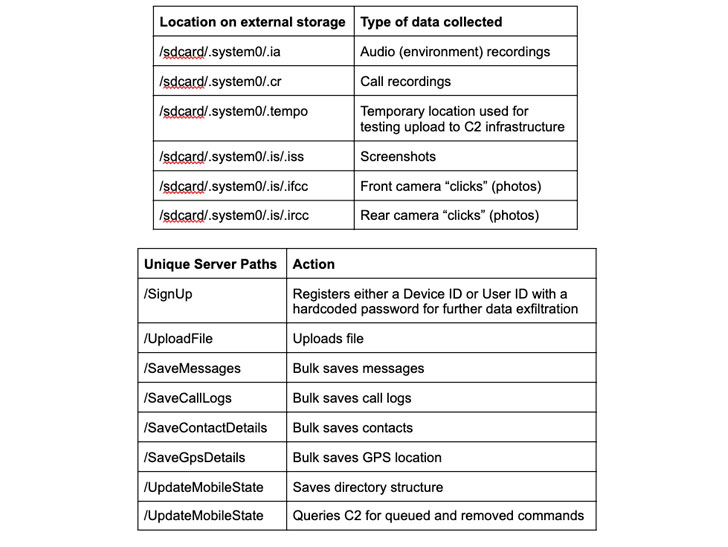

Ambas piezas de software espía están equipadas para acumular una amplia gama de datos, como registros de llamadas, contactos, información del sistema, ubicación, fotos almacenadas en unidades externas, grabar audio y video, capturar capturas de pantalla, con un enfoque particular en saquear mensajes de WhatsApp y notas de voz abusando de las API de accesibilidad de Android.

SunBird también se diferencia de Hornbill en que el primero presenta la funcionalidad de troyano de acceso remoto (RAT), lo que permite a los atacantes ejecutar comandos arbitrarios en el dispositivo de destino. Además, es capaz de filtrar los historiales del navegador, la información del calendario e incluso desviar el contenido de las aplicaciones de mensajería instantánea BlackBerry Messenger y IMO.

«Se han encontrado muestras de SunBird alojadas en tiendas de aplicaciones de terceros, lo que indica un posible mecanismo de distribución», detallaron los investigadores. «Teniendo en cuenta que muchas de estas muestras de malware están troyanizadas, ya que contienen la funcionalidad completa del usuario, la ingeniería social también puede desempeñar un papel en convencer a los objetivos para que instalen el malware».

Lookout identificó muestras de Hornbill en diciembre de 2020, lo que indica un uso activo del malware desde su descubrimiento en 2018. Por otro lado, Sunbird parece haberse implementado activamente en 2018 y 2019, antes de que el actor de amenazas cambiara a otro basado en Android. producto de spyware llamado ChatSpy el año pasado.

Curiosamente, la infraestructura C2 compartida por Hornbill y SunBird revela más conexiones con otras operaciones de stalkerware realizadas por el grupo Confucius, incluida una advertencia del gobierno pakistaní de 2018 de acceso público sobre una campaña de malware de escritorio dirigida a oficiales y personal del gobierno, lo que implica que las dos herramientas son utilizado por el mismo actor para diferentes fines de vigilancia.

Aunque India ha sido un participante relativamente nuevo en el sector del spyware y la vigilancia, los investigadores de Citizen Lab descubrieron en junio pasado un grupo de mercenarios contratados por contrato con sede en Delhi llamado BellTroX InfoTech que tiene como objetivo robar credenciales de periodistas, grupos de defensa, firmas de inversión y una serie de otros objetivos de alto perfil.