Como colofón a una ajetreada semana de cargos y sanciones contra piratas informáticos iraníes, una nueva investigación ofrece información sobre lo que es una campaña de vigilancia en curso de seis años dirigida a expatriados y disidentes iraníes con la intención de robar información confidencial.

Se dice que el actor de amenazas, que se sospecha que es de origen iraní, orquestó la campaña con al menos dos partes móviles diferentes, una para Windows y otra para Android, utilizando un amplio arsenal de herramientas de intrusión en forma de ladrones de información y puertas traseras. diseñado para robar documentos personales, contraseñas, mensajes de Telegram y códigos de autenticación de dos factores de mensajes SMS.

Llamando a la operación «Rampant Kitten», la firma de ciberseguridad Check Point Research dijo que el conjunto de herramientas de malware se había utilizado principalmente contra las minorías iraníes, las organizaciones contra el régimen y los movimientos de resistencia como la Asociación de Familias de Camp Ashraf y Liberty Residents (AFALR). , Organización de Resistencia Nacional de Azerbaiyán y ciudadanos de Baluchistán.

El ladrón de información de Windows apunta a KeePass y Telegram

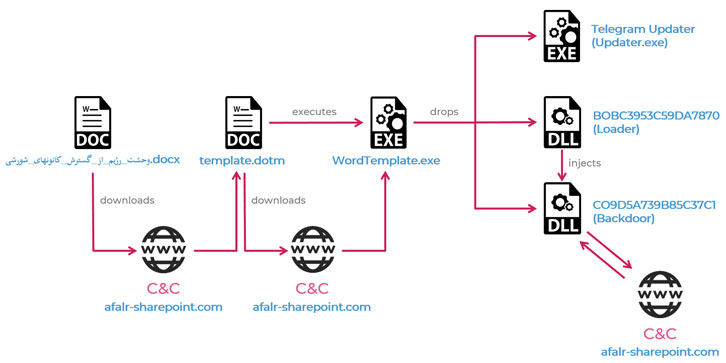

Según Check Point, la cadena de infección se rastreó por primera vez hasta un documento de Microsoft Word con malware («El régimen teme la propagación de los cañones revolucionarios.docx») que, cuando se abre, ejecuta una carga útil de siguiente etapa que verifica la presencia de la aplicación Telegram en el sistema Windows y, de ser así, suelte tres ejecutables maliciosos adicionales para descargar módulos auxiliares y extraiga archivos relevantes de Telegram Desktop y KeePass de la computadora de la víctima.

Al hacerlo, la exfiltración permite al atacante secuestrar la cuenta de Telegram del individuo y robar los mensajes, así como acumular todos los archivos con extensiones específicas en un servidor bajo su control.

La investigación también confirma un aviso de la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) a principios de esta semana, que detalla el uso de scripts de PowerShell por parte de un actor cibernético iraní para acceder a las credenciales de contraseña cifradas almacenadas por el software de administración de contraseñas KeePass.

Además, la información de las cuentas de Telegram fue robada usando una táctica separada que involucraba páginas alojadas de phishing que se hacían pasar por Telegram, incluido el uso de mensajes falsos de actualización de funciones para obtener acceso no autorizado a las cuentas.

Capturar códigos 2FA de Google SMS

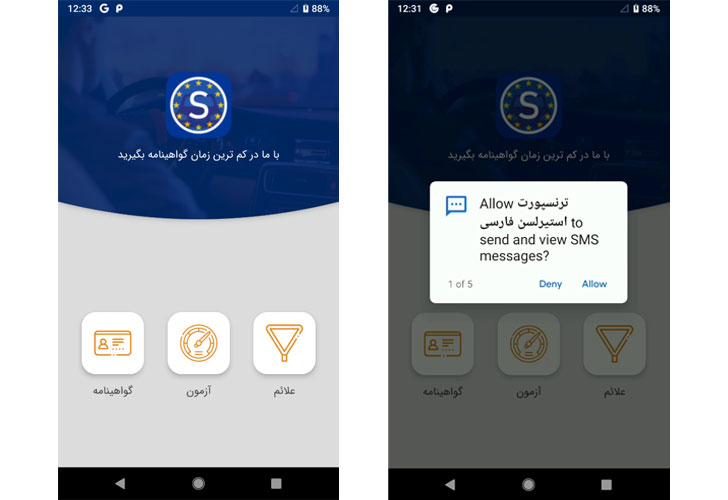

Por otro lado, la puerta trasera de Android, que viene equipada con capacidades para registrar el entorno del teléfono infectado y recuperar detalles de contacto, se instala a través de una aplicación que se hace pasar por un servicio para ayudar a los hablantes de persa en Suecia a obtener su licencia de conducir.

Especialmente, la aplicación maliciosa está diseñada para interceptar y transmitir todos los mensajes SMS que comienzan con el prefijo ‘G-‘, que generalmente se usa para la autenticación de dos factores (2FA) basada en SMS de Google, a un número de teléfono que recibe de un comando. y control (C2), lo que permite que el mal actor capture las credenciales de la cuenta de Google de la víctima utilizando una pantalla de inicio de sesión de cuenta de Google legítima y omita 2FA.

Check Point dijo que descubrió múltiples variantes de malware que se remontan a 2014, con algunas de las versiones utilizadas simultáneamente y presentando diferencias significativas entre ellas.

«Nos dimos cuenta de que, si bien algunas de las variantes se usaban simultáneamente, estaban escritas en diferentes lenguajes de programación, utilizaban múltiples protocolos de comunicación y no siempre robaban el mismo tipo de información», señaló la firma de ciberseguridad.

Una campaña de vigilancia contra los disidentes

Dada la naturaleza de los objetivos seleccionados para Rampant Kitten, como Mujahedin-e Khalq (MEK) y la Organización de Resistencia Nacional de Azerbaiyán (ANRO), es probable que los piratas informáticos estén trabajando a instancias del gobierno iraní, como se ha encontrado en el reciente serie de acusaciones reveladas por el Departamento de Justicia de los Estados Unidos.

“El conflicto de ideologías entre esos movimientos y las autoridades iraníes los convierte en un objetivo natural para tal ataque, ya que se alinean con los objetivos políticos del régimen”, dijo Check Point.

«Además, la funcionalidad de la puerta trasera y el énfasis en robar documentos confidenciales y acceder a las cuentas de KeePass y Telegram muestra que los atacantes estaban interesados en recopilar inteligencia sobre esas víctimas y aprender más sobre sus actividades».