Un equipo de investigadores de seguridad de Google ha demostrado otra variante de la vulnerabilidad Rowhammer que se dirige a chips DRAM cada vez más pequeños para eludir todas las mitigaciones actuales, lo que la convierte en una amenaza persistente para la seguridad de los chips.

Apodada «Half-Double», la nueva técnica de martilleo se basa en el acoplamiento débil entre dos filas de memoria que no están inmediatamente adyacentes entre sí, sino que se elimina una fila en un intento de manipular los datos almacenados en la memoria y atacar un sistema.

«A diferencia de TRRespass, que explota los puntos ciegos de las defensas dependientes del fabricante, Half-Double es una propiedad intrínseca del sustrato de silicio subyacente», señalaron los investigadores.

«Es probable que esto sea una indicación de que el acoplamiento eléctrico responsable de Rowhammer es una propiedad de la distancia, que se vuelve más fuerte y de mayor alcance a medida que se reducen las geometrías de las celdas. Son concebibles distancias superiores a dos».

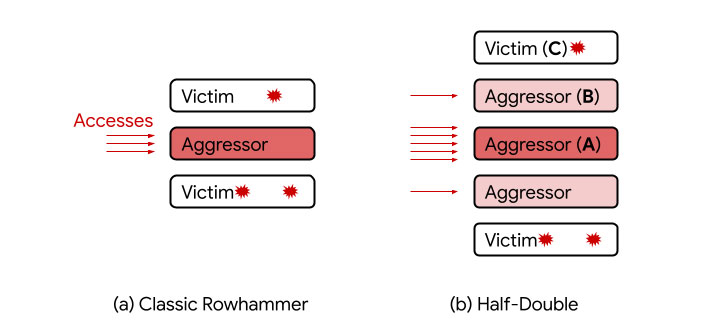

Los ataques de Rowhammer son similares a la ejecución especulativa en el sentido de que ambos rompen las garantías de seguridad fundamentales realizadas por el hardware subyacente. Descubierto en 2014, Rowhammer se refiere a una clase de vulnerabilidades de DRAM en las que los accesos repetidos a una fila de memoria («agresor») pueden inducir una perturbación eléctrica lo suficientemente grande como para voltear bits almacenados en una fila adyacente («víctima»), lo que permite que código no confiable escapar de su caja de arena y tomar el control del sistema.

«[The attack] funciona porque las celdas DRAM se han ido haciendo más pequeñas y más juntas, «los investigadores de Google Project Zero elaboraron en 2015″. A medida que la fabricación de DRAM reduce las características del chip a dimensiones físicas más pequeñas, para acomodar más capacidad de memoria en un chip, se ha vuelto más difícil prevenir DRAM células interactúen eléctricamente entre sí. Como resultado, acceder a una ubicación en la memoria puede perturbar las ubicaciones vecinas, lo que provoca que la carga se filtre hacia adentro o hacia afuera de las celdas vecinas».

Si bien los fabricantes de DRAM implementaron contramedidas como Target Row Refresh (TRR) para frustrar tales ataques, las mitigaciones se han limitado a dos vecinos inmediatos de una fila agresora, excluyendo así las celdas de memoria a una distancia de dos filas. Las protecciones imperfectas significaban que las defensas TRR en las tarjetas DDR4 podían eludirse para organizar nuevas variantes de ataques Rowhammer como TRRespass y SMASH.

El Rowhammer asistido por distancia dos, también conocido como Half-Double, ahora se une a esa lista. «Dadas tres filas consecutivas A, B y C, pudimos atacar C dirigiendo una gran cantidad de accesos a A, junto con solo un puñado (~ docenas) a B», explicaron los investigadores. En esta nueva configuración, A es el «agresor lejano», B es el «agresor cercano» y C es la «víctima».

Google dijo que actualmente está trabajando con el Consejo Conjunto de Ingeniería de Dispositivos Electrónicos (JEDEC), un organismo de estandarización independiente y una organización comercial de ingeniería de semiconductores, junto con otros socios de la industria, para identificar posibles soluciones para las vulnerabilidades de Rowhammer.

«Para evaluar la eficacia de un [SoC-level] mitigación, un proveedor de DRAM debe probar una combinación de distancias de martilleo en lugar de solo probar a distancias individuales, «dijeron los investigadores». En cambio, se deben martillar pares de filas en uno o ambos lados de una víctima prevista «.