Las autoridades encargadas de hacer cumplir la ley con Interpol han detenido a un actor de amenazas responsable de apuntar a miles de víctimas involuntarias durante varios años y organizar ataques de malware en compañías de telecomunicaciones, bancos importantes y corporaciones multinacionales en Francia como parte de un esquema global de phishing y fraude con tarjetas de crédito.

La investigación de dos años, denominada Operación Pájaro Lira por la organización intergubernamental internacional, resultó en el arresto de un ciudadano marroquí apodado Dr. HeX, reveló hoy la firma de seguridad cibernética Group-IB en un informe compartido con The Hacker News.

Se dice que Dr. HeX ha estado «activo desde al menos 2009 y es responsable de una serie de delitos cibernéticos, que incluyen phishing, desfiguración, desarrollo de malware, fraude y tarjetas que resultaron en miles de víctimas desprevenidas», la empresa con sede en Singapur. dicho.

Los ataques cibernéticos involucraron el despliegue de un kit de phishing que constaba de páginas web que falsificaban entidades bancarias en el país, seguido del envío de correos electrónicos masivos que imitaban a las empresas objetivo, lo que incitaba a los destinatarios del correo electrónico a ingresar la información de inicio de sesión en el sitio web falso.

Las credenciales ingresadas por las víctimas desprevenidas en la página web falsa fueron luego redirigidas al correo electrónico del perpetrador. Se han extraído al menos tres kits de phishing diferentes, presumiblemente desarrollados por el actor de amenazas.

Los kits de phishing también fueron «vendidos a otras personas a través de foros en línea para permitirles facilitar campañas maliciosas similares contra las víctimas», dijo Interpol en un comunicado. «Luego, estos se usaron para hacerse pasar por instalaciones bancarias en línea, lo que permitió al sospechoso y a otros robar información confidencial y defraudar a personas de confianza para obtener ganancias financieras, con las pérdidas de personas y empresas publicadas en línea para publicitar estos servicios maliciosos».

Los scripts incluidos en el kit de phishing contenían el nombre Dr. HeX y la dirección de correo electrónico de contacto de la persona, con lo que finalmente se identificó y desanonimizó al ciberdelincuente, en el proceso se descubrió un canal de YouTube y otro nombre utilizado por el adversario para registrar al menos dos dominios fraudulentos que se utilizaron en los ataques.

Además, Group-IB dijo que también pudo asignar la dirección de correo electrónico a la infraestructura maliciosa empleada por el acusado en varias campañas de phishing, que incluían hasta cinco direcciones de correo electrónico, seis apodos y sus cuentas en Skype, Facebook, Instagram. y YouTube.

En total, la huella digital del Dr. Hex dejó un rastro revelador de actividades maliciosas durante un período que se extiende entre 2009 y 2018, cuando el atacante desfiguró no menos de 134 páginas web, además de crear publicaciones en diferentes foros clandestinos dedicados al comercio de malware y evidencia que sugiere su participación en ataques contra corporaciones francesas para robar información financiera.

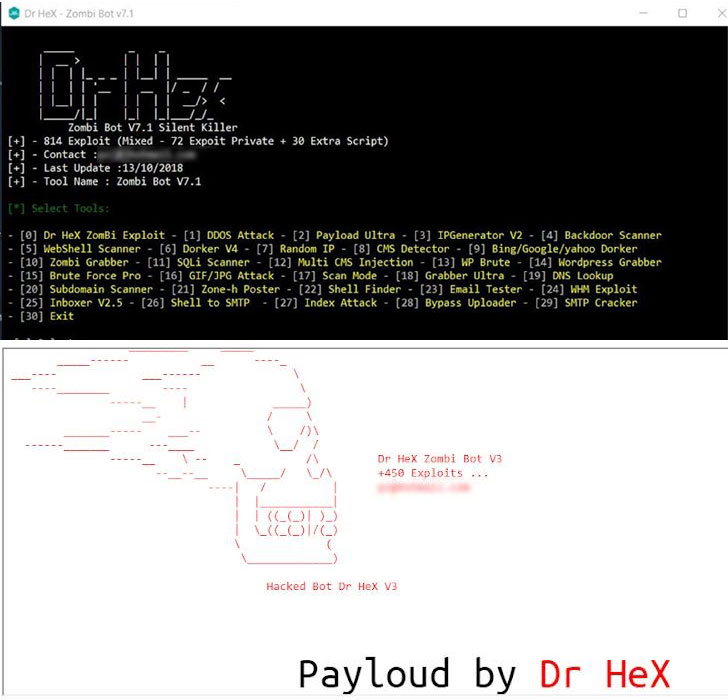

«El sospechoso, en particular, promovió el llamado Zombi Bot, que supuestamente contenía 814 exploits, incluidos 72 privados, un escáner de fuerza bruta, webshell y backdoor, así como la funcionalidad para llevar a cabo ataques DDoS», dijo Group-IB CTO. Dmitry Volkov le dijo a The Hacker News.