Tres ciudadanos nigerianos sospechosos de ser miembros de un grupo organizado de delitos cibernéticos detrás de la distribución de malware, la realización de campañas de phishing y las estafas extensas de Business Email Compromise (BEC) fueron arrestados en la ciudad de Lagos, informó ayer Interpol.

La investigación, denominada «Operación Halcón», fue realizada conjuntamente por la organización policial internacional junto con la firma de seguridad cibernética Group-IB con sede en Singapur y la Fuerza de Policía de Nigeria, la principal agencia de aplicación de la ley en el país.

Hasta el momento, se han identificado unas 50.000 víctimas específicas de los esquemas criminales, mientras la investigación continúa rastreando a otros presuntos pandilleros y los métodos de monetización empleados por el grupo.

La participación de Group-IB en la operación de un año de duración se produjo como parte del Project Gateway de Interpol, que proporciona un marco para acuerdos con socios seleccionados del sector privado y recibe información sobre amenazas directamente.

“Se alega que los sospechosos desarrollaron enlaces de phishing, dominios y campañas de correo masivo en las que se hicieron pasar por representantes de organizaciones”, dijo Interpol. «Luego usaron estas campañas para diseminar 26 programas de malware, spyware y herramientas de acceso remoto, incluidos AgentTesla, Loki, Azorult, Spartan y los troyanos de acceso remoto nanocore y Remcos».

Además de perpetrar campañas BEC y enviar correos electrónicos que contienen archivos adjuntos de correo electrónico con malware, los ataques se han utilizado para infiltrarse y monitorear los sistemas de organizaciones e individuos víctimas, lo que ha llevado al compromiso de al menos 500,000 empresas gubernamentales y del sector privado en más de 150 países desde 2017.

Según Group-IB, se cree que los tres individuos, identificados solo por sus iniciales OC, IO y OI, son miembros de una pandilla que ha estado rastreando bajo el nombre de TMT, un prolífico equipo de ciberdelincuencia que, según dice, está dividido en múltiples subgrupos más pequeños basados en un análisis de la infraestructura y las técnicas de los atacantes.

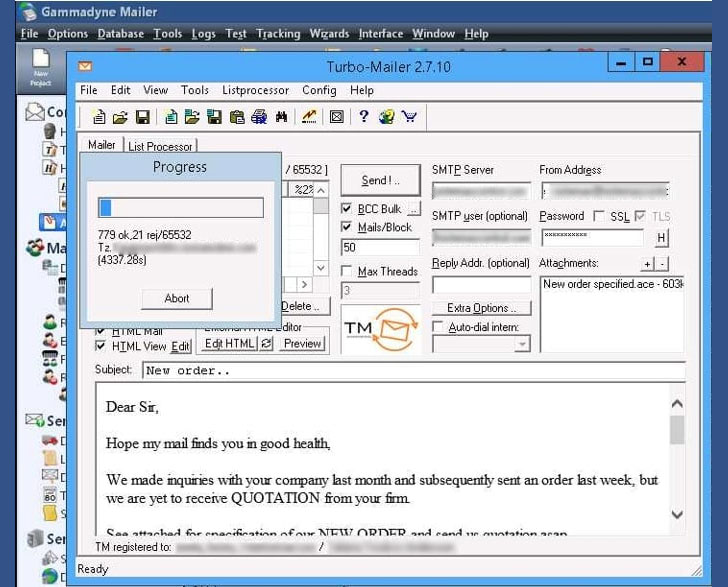

Algunas de sus campañas masivas de phishing por correo electrónico tomaron la forma de órdenes de compra, consultas de productos e incluso ayuda de COVID-19 haciéndose pasar por compañías legítimas, con los operadores aprovechando Gammadyne Mailer y Turbo-Mailer para enviar correos electrónicos de phishing. El grupo también confió en MailChimp para rastrear si un destinatario abrió el mensaje.

El objetivo final de los ataques, señaló Group-IB, era robar datos de autenticación de navegadores, correo electrónico y clientes FTP de empresas ubicadas en EE. UU., Reino Unido, Singapur, Japón, Nigeria, entre otros.

“Este grupo estaba ejecutando un modelo comercial criminal bien establecido”, señaló el director de delitos cibernéticos de Interpol, Craig Jones. «Desde la infiltración hasta el cobro, utilizaron una multitud de herramientas y técnicas para generar las máximas ganancias».