Un «grupo de atacantes persistentes» con presuntos vínculos con Hezbolá ha rediseñado su arsenal de malware con una nueva versión de un troyano de acceso remoto (RAT) para entrar en empresas de todo el mundo y extraer información valiosa.

En un nuevo informe publicado el jueves por el equipo de investigación de ClearSky, la firma de ciberseguridad israelí dijo que identificó al menos 250 servidores web públicos desde principios de 2020 que han sido pirateados por el actor de amenazas para recopilar inteligencia y robar las bases de datos de la compañía.

Las intrusiones orquestadas afectaron a una gran cantidad de empresas ubicadas en los EE. UU., el Reino Unido, Egipto, Jordania, el Líbano, Arabia Saudita, Israel y la Autoridad Palestina, y la mayoría de las víctimas representan a operadores de telecomunicaciones (Etisalat, Mobily, Vodafone Egipto), proveedores de servicios de Internet (SaudiNet, TE Data) y proveedores de servicios de alojamiento e infraestructura (Secured Servers LLC, iomart).

Documentado por primera vez en 2015, se sabe que Volatile Cedar (o Libanese Cedar) penetra en una gran cantidad de objetivos utilizando varias técnicas de ataque, incluido un implante de malware personalizado con nombre en código Explosivo.

Anteriormente, se sospechaba que Volatile Cedar era de origen libanés, específicamente la unidad cibernética de Hezbolá, en relación con una campaña de ciberespionaje en 2015 dirigida a proveedores militares, empresas de telecomunicaciones, medios de comunicación y universidades.

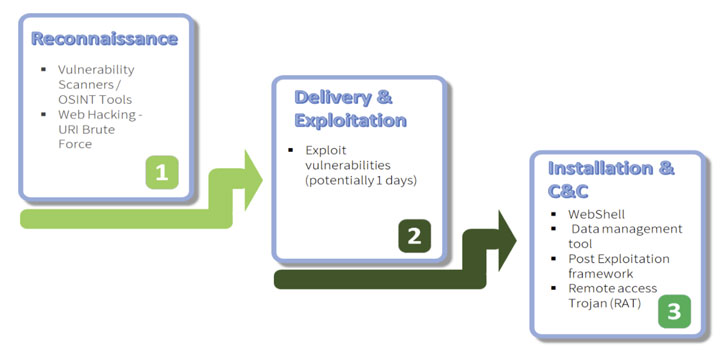

Los ataques de 2020 no fueron diferentes. La actividad de piratería descubierta por ClearSky coincidió con las operaciones atribuidas a Hezbollah en función de la superposición de códigos entre las variantes de 2015 y 2020 de Explosive RAT, que se implementa en las redes de las víctimas al explotar vulnerabilidades conocidas de 1 día en servidores web Oracle y Atlassian sin parches.

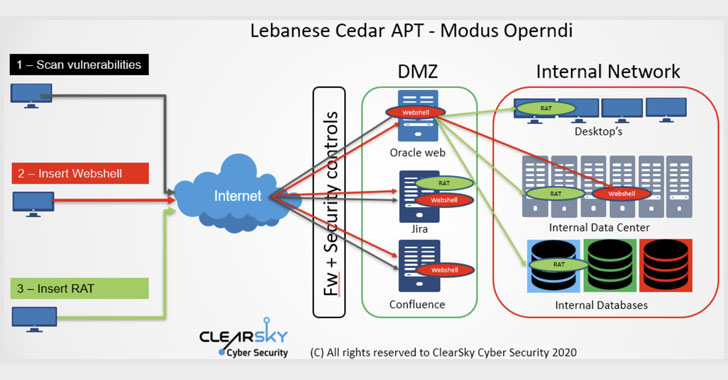

Usando las tres fallas en los servidores (CVE-2019-3396, CVE-2019-11581 y CVE-2012-3152) como un vector de ataque para obtener un punto de apoyo inicial, los atacantes luego inyectaron un shell web y un navegador de archivos JSP, ambos se usaron para moverse lateralmente a través de la red, buscar malware adicional y descargar Explosive RAT, que viene con capacidades para registrar pulsaciones de teclas, capturar capturas de pantalla y ejecutar comandos arbitrarios.

«El shell web se usa para llevar a cabo varias operaciones de espionaje sobre el servidor web atacado, incluida la ubicación de activos potenciales para futuros ataques, la configuración del servidor de instalación de archivos y más», señalaron los investigadores, no sin antes obtener privilegios escalados para llevar a cabo las tareas y transmitir los resultados a un servidor de comando y control (C2).

En los cinco años transcurridos desde que se vio por primera vez Explosive RAT, ClearSky dijo que se agregaron nuevas funciones anti-depuración al implante en su última iteración (V4), con las comunicaciones entre la máquina comprometida y el servidor C2 ahora encriptadas.

Si bien no es sorprendente que los actores de amenazas mantengan un perfil bajo, el hecho de que el cedro libanés haya logrado permanecer oculto desde 2015 sin llamar la atención implica que el grupo puede haber dejado de operar durante períodos prolongados para evitar ser detectado.

ClearSky señaló que el uso del shell web por parte del grupo como su principal herramienta de piratería podría haber sido fundamental para llevar a los investigadores a un «callejón sin salida en términos de atribución».

«El cedro libanés ha cambiado su enfoque significativamente. Inicialmente atacaron las computadoras como un punto de acceso inicial, luego avanzaron a la red de la víctima y luego avanzaron (sic) para apuntar a servidores web vulnerables y públicos», agregaron los investigadores.