Google reveló el lunes detalles sobre una campaña en curso llevada a cabo por un actor de amenazas respaldado por el gobierno de Corea del Norte que se ha dirigido a los investigadores de seguridad que trabajan en la investigación y el desarrollo de vulnerabilidades.

El Threat Analysis Group (TAG) del gigante de Internet dijo que el adversario creó un blog de investigación y múltiples perfiles en varias plataformas de redes sociales como Twitter, LinkedIn, Telegram, Discord y Keybase en un intento por comunicarse con los investigadores y generar confianza.

El objetivo, al parecer, es robar exploits desarrollados por los investigadores para vulnerabilidades posiblemente no reveladas, lo que les permite organizar más ataques contra objetivos vulnerables de su elección.

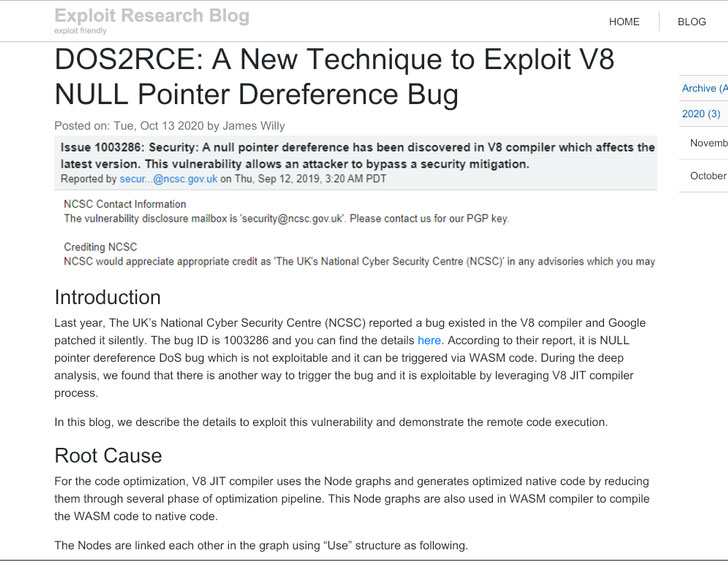

«Su blog contiene reseñas y análisis de vulnerabilidades que se han divulgado públicamente, incluidas publicaciones de ‘invitados’ de investigadores de seguridad legítimos e involuntarios, probablemente en un intento de generar credibilidad adicional con otros investigadores de seguridad», dijo Adam Weidemann, investigador de TAG.

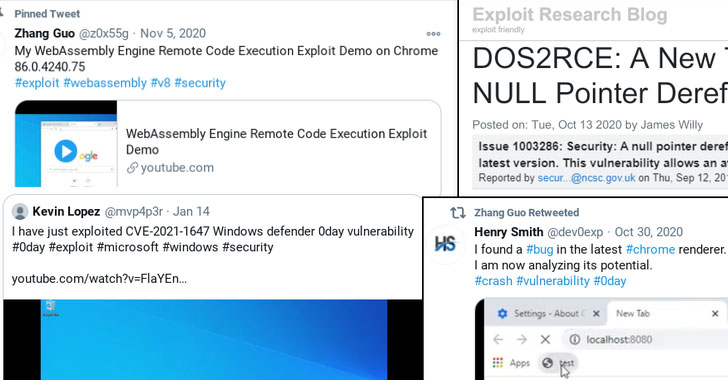

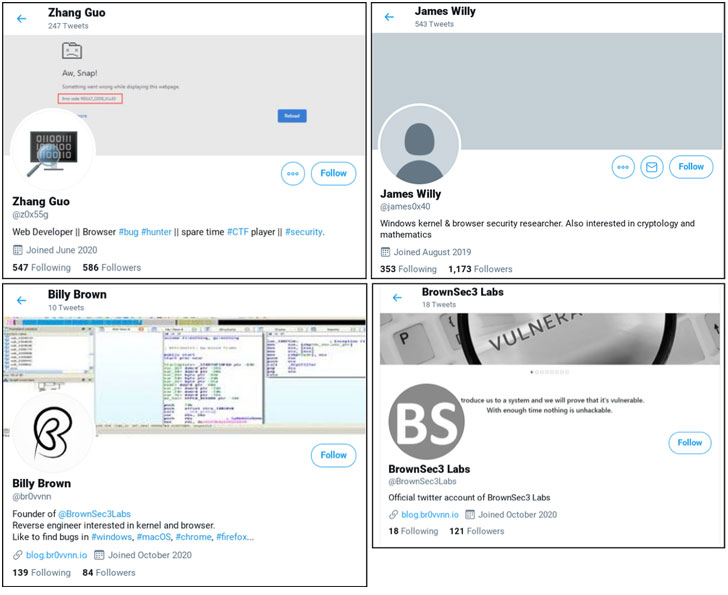

Los atacantes crearon hasta 10 personas falsas de Twitter y cinco perfiles de LinkedIn, que usaron para interactuar con los investigadores, compartir videos de exploits, retuitear otras cuentas controladas por el atacante y compartir enlaces a su supuesto blog de investigación.

En un caso, el actor usó Twitter para compartir un video de YouTube de lo que afirmaba ser un exploit para una falla de Windows Defender parcheada recientemente (CVE-2021-1647), cuando en realidad resultó ser falso.

También se dice que los piratas informáticos de Corea del Norte utilizaron un «método novedoso de ingeniería social» para atacar a los investigadores de seguridad al preguntarles si les gustaría colaborar juntos en la investigación de vulnerabilidades y luego proporcionar a la persona objetivo un proyecto de Visual Studio.

Este proyecto de Visual Studio, además de contener el código fuente para explotar la vulnerabilidad, incluía un malware personalizado que establece comunicación con un servidor remoto de comando y control (C2) para ejecutar comandos arbitrarios en el sistema comprometido.

El investigador de Kaspersky Costin Raiu, en un Píoseñaló que el malware entregado a través del proyecto compartía similitudes a nivel de código con Manuscrypt (también conocido como FAILCHILL o Volgmer), una puerta trasera de Windows previamente conocida implementada por Lazarus Group.

Además, TAG dijo que observó varios casos en los que los investigadores se infectaron después de visitar el blog de investigación, luego de lo cual se instaló un servicio malicioso en la máquina y una puerta trasera en la memoria comenzó a conectarse con un servidor C2.

Dado que los sistemas de las víctimas ejecutan versiones actualizadas y con parches completos de Windows 10 y el navegador web Chrome, el mecanismo exacto de compromiso sigue siendo desconocido. Pero se sospecha que el actor de amenazas probablemente aprovechó las vulnerabilidades de día cero en Windows 10 y Chrome para implementar el malware.

«Si le preocupa que esté siendo atacado, le recomendamos que divida sus actividades de investigación utilizando máquinas físicas o virtuales separadas para la navegación web general, la interacción con otros en la comunidad de investigación, la aceptación de archivos de terceros y su propia investigación de seguridad». dijo Weidemann.

ACTUALIZACIÓN (28 de enero de 2021): microsoft publica más información sobre esta campaña

En un análisis separado, Microsoft corroboró los hallazgos y atribuyó los ataques a un actor de amenazas al que llama ZINC, también conocido como Lazarus Group o Hidden Cobra.

El fabricante de Windows dijo que la campaña se inició a mediados de 2020 cuando el adversario «comenzó a construir una reputación en la comunidad de investigación de seguridad en Twitter al retuitear contenido de seguridad de alta calidad y publicar sobre investigaciones de exploits desde un blog controlado por un actor».

El análisis de Microsoft de la DLL maliciosa (denominada «Comebacker») también reveló los intentos del grupo de evadir la detección a través de indicadores estáticos de compromiso (IoC) al cambiar con frecuencia los nombres de los archivos, las rutas de los archivos y las funciones exportadas. «Fuimos alertados por primera vez sobre el ataque cuando Microsoft Defender para Endpoint detectó que Comebacker DLL intentaba realizar una escalada de privilegios del proceso», dijo la compañía.

Eso no es todo. Con algunos investigadores infectados simplemente al visitar el sitio web en sistemas completamente parcheados que ejecutan Windows 10 y el navegador Chrome, la compañía sospecha que una cadena de exploits de Chrome que aprovecha los exploits de día cero o brechas de parches se alojó en el blog, lo que llevó al compromiso.

«Una entrada de blog titulada DOS2RCE: una nueva técnica para explotar el error de desreferencia de puntero NULL V8fue compartida por el actor el 14 de octubre de 2020 desde Twitter, «dijeron los investigadores». el navegador Chrome, lo que resultó en malware ZINC conocido en sus máquinas poco después».