Un error de OPSEC por parte de un actor de amenazas iraní ha puesto al descubierto el funcionamiento interno del grupo de piratería al proporcionar una visión poco común de la «mirada detrás de escena de sus métodos».

X-Force Incident Response Intelligence Services (IRIS) de IBM obtuvo casi cinco horas de grabaciones de video del grupo patrocinado por el estado al que llama ITG18 (también llamado gatito encantador, Fosforosoo APT35) que utiliza para capacitar a sus operadores.

Algunas de las víctimas en los videos incluían cuentas personales de personal de la Marina estadounidense y griega, además de intentos fallidos de phishing dirigidos contra funcionarios del departamento de estado de EE. UU. y un filántropo iraní-estadounidense anónimo.

«Algunos de los videos mostraban al operador administrando cuentas creadas por adversarios, mientras que otros mostraban al operador probando el acceso y extrayendo datos de cuentas previamente comprometidas», dijeron los investigadores.

Los investigadores de IBM dijeron que encontraron los videos en un servidor de nube privada virtual que quedó expuesto debido a una configuración incorrecta de la configuración de seguridad. El servidor, que también albergaba varios dominios ITG18 a principios de este año, contenía más de 40 gigabytes de datos.

Los archivos de video descubiertos muestran que ITG18 tuvo acceso al correo electrónico de los objetivos y las credenciales de las redes sociales obtenidas a través de phishing, utilizando la información para iniciar sesión en las cuentas, eliminar notificaciones de inicios de sesión sospechosos para no alertar a las víctimas y exfiltrar contactos. , fotos y documentos de Google Drive.

«El operador también pudo iniciar sesión en Google Takeout de las víctimas (takeout.google.com), que permite a un usuario exportar contenido de su cuenta de Google, para incluir el historial de ubicaciones, información de Chrome y dispositivos Android asociados», dijeron los investigadores. señalado.

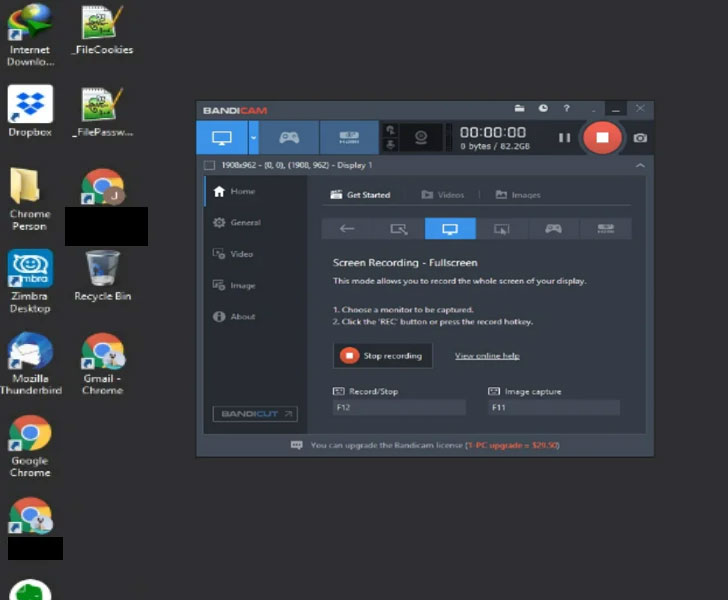

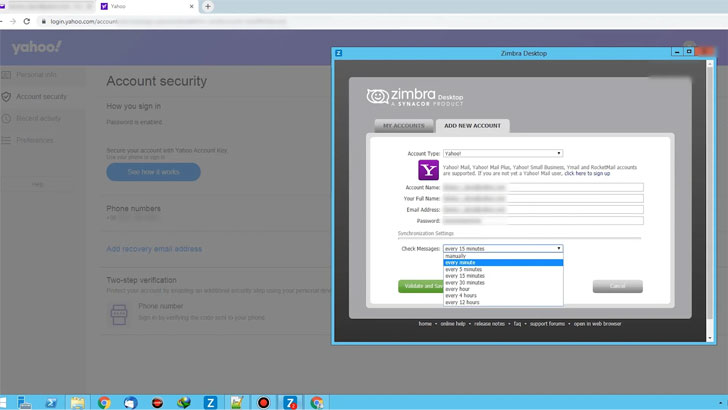

Además de esto, los videos, capturados con la herramienta de grabación de pantalla de Bandicam, también muestran que los actores detrás de la operación conectaron las credenciales de las víctimas al software de colaboración de correo electrónico de Zimbra con la intención de monitorear y administrar las cuentas de correo electrónico comprometidas.

Fuera de las cuentas de correo electrónico, los investigadores dijeron que encontraron a los atacantes empleando una larga lista de nombres de usuario y contraseñas comprometidos contra al menos 75 sitios web diferentes, desde bancos hasta transmisión de videos y música, hasta algo tan trivial como la entrega de pizza y productos para bebés.

Otros clips mostraron al grupo ITG18 aprovechando el ficticio Yahoo! cuentas, que incluyen un número de teléfono con el código de país de Irán (+98), usándolas para enviar los correos electrónicos de phishing, algunos de los cuales se recuperaron, lo que sugiere que los correos electrónicos no llegaron a la bandeja de entrada de la víctima.

«Durante los videos en los que el operador estaba validando las credenciales de la víctima, si el operador se autenticaba con éxito en un sitio que estaba configurado con autenticación multifactor (MFA), se detenía y pasaba a otro conjunto de credenciales sin obtener acceso», dijeron los investigadores. .

ITG18 tiene una larga historia de apuntar al personal militar, diplomático y gubernamental de EE. UU. y Medio Oriente para la recopilación de inteligencia y el espionaje para servir a los intereses geopolíticos de Irán.

En todo caso, el descubrimiento cambia la necesidad de proteger sus cuentas mediante el uso de contraseñas más seguras, activando la autenticación de dos factores y revisando y limitando el acceso a aplicaciones de terceros.

«El compromiso de los archivos personales de los miembros de la Marina griega y estadounidense podría apoyar las operaciones de espionaje relacionadas con numerosos procedimientos que ocurren en el Golfo de Omán y el Golfo Arábigo», concluyeron los investigadores de IBM X-Force. «El grupo ha mostrado persistencia en sus operaciones y la creación constante de nueva infraestructura a pesar de las múltiples divulgaciones públicas y la amplia información sobre su actividad».