Han surgido detalles de una nueva campaña de espionaje cibernético contra las industrias aeroespacial y de telecomunicaciones, particularmente en el Medio Oriente, para robar información confidencial sobre activos críticos, infraestructura organizacional y tecnología mientras permanece en la oscuridad y evita con éxito las soluciones de seguridad. .

Cybereason de Boston llamó a los ataques «Operación Concha Fantasma«, Señalando el uso de un caballo de Troya previamente indocumentado y discreto para acceso remoto (RAT) llamado ShellClient, que se implementa como la principal herramienta de espionaje. Los primeros signos de ataques se observaron en julio de 2021 contra un conjunto de víctimas seleccionadas, lo que indica un enfoque muy específico.

«ShellClient RAT ha estado en constante evolución desde al menos 2018, con varias iteraciones que introdujeron nuevas características, evitando herramientas antivirus y permaneciendo sin ser detectado y desconocido públicamente», los científicos Tom Fakterman, Daniel Frank, Chen Erlich y Assaf Dahan. dijo hoy en una inmersión técnica profunda.

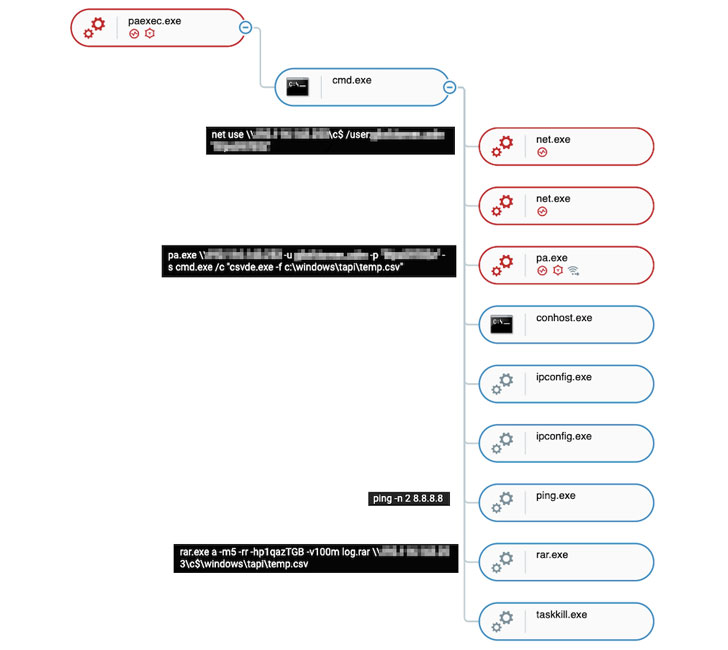

Cybereason rastreó la amenaza a la amenaza hasta al menos el 6 de noviembre de 2018, antes de operar como un shell inverso independiente antes de convertirse en puertas traseras sofisticadas, y enfatizó que el malware evoluciona constantemente con nuevas características y capacidades agregadas por sus autores. Además, el atacante supuestamente también implementó un archivo ejecutable desconocido llamado «lsa.exe» para volcar las credenciales.

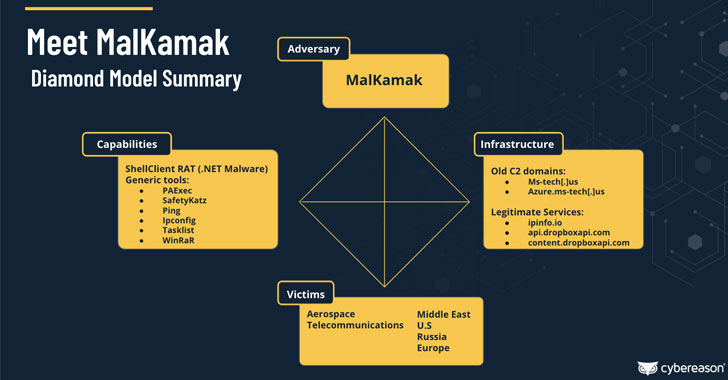

La investigación del ataque cibernético también ha arrojado un actor de amenazas iraní completamente nuevo, MalKamak, que ha estado operando durante aproximadamente el mismo tiempo y hasta ahora ha escapado a la detección y el análisis, con un posible vínculo con otra amenaza APT patrocinada por el estado iraní. actores como Chafer APT (también conocido como APT39) y Agrius APT, se descubrió que el último se hace pasar por operadores de ransomware en un intento de ocultar los orígenes de una serie de hackers de piratería de datos contra entidades israelíes.

Además de inspeccionar y filtrar datos confidenciales, ShellClient está diseñado como un ejecutable portátil modular que es capaz de realizar operaciones de escaneo de registros y huellas dactilares. También vale la pena señalar que RAT está abusando de los servicios de almacenamiento en la nube, como Dropbox, para la comunicación de comando y control (C2) en un esfuerzo por permanecer bajo el radar mezclándose con el tráfico de red legítimo de los sistemas comprometidos.

Dropbox contiene tres carpetas, cada una de las cuales contiene información sobre las computadoras infectadas, los comandos que ejecutará ShellClient RAT y los resultados de esos comandos. «Cada dos segundos, la máquina de la víctima revisa la carpeta de comandos, carga los archivos que representan los comandos, analiza su contenido, luego los elimina de la carpeta remota y permite que se ejecuten», dijeron los investigadores.

El modus operandi mencionado anteriormente refleja las tácticas adoptadas por otro actor de amenazas llamado IndigoZebra, que se descubrió que dependía de la API de Dropbox para almacenar comandos en una subcarpeta específica de la víctima que el malware carga antes de iniciarse.

Los hallazgos también se producen unos días después de que se identificara una nueva amenaza persistente avanzada llamada «ChamelGang», que se identificó como el telón de fondo de una serie de ataques dirigidos a las industrias de combustible, energía y aeroespacial en Rusia, EE. UU., India, Nepal, Taiwán y Japón robo de datos de redes comprometidas.