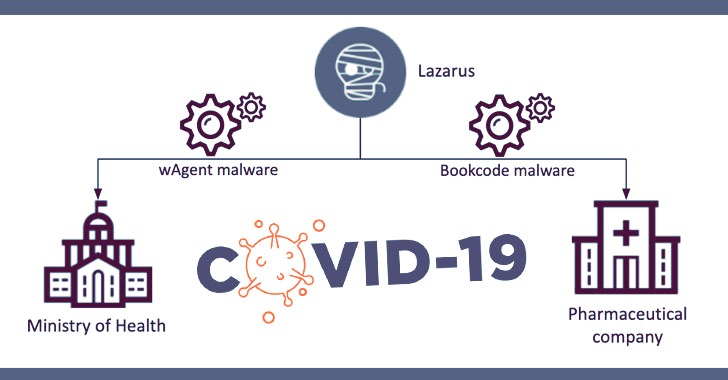

Los actores de amenazas como el notorio grupo Lazarus continúan aprovechando la investigación en curso de la vacuna COVID-19 para robar información confidencial para acelerar los esfuerzos de desarrollo de vacunas de sus países.

La firma de seguridad cibernética Kaspersky detalló dos incidentes en una compañía farmacéutica y un ministerio del gobierno en septiembre y octubre aprovechando diferentes herramientas y técnicas pero mostrando similitudes en el proceso posterior a la explotación, lo que llevó a los investigadores a conectar los dos ataques con los piratas informáticos vinculados al gobierno de Corea del Norte.

«Estos dos incidentes revelan el interés del grupo Lazarus en la inteligencia relacionada con COVID-19», dijo Seongsu Park, investigador principal de seguridad de Kaspersky. «Si bien el grupo es conocido principalmente por sus actividades financieras, es un buen recordatorio de que también puede perseguir la investigación estratégica».

Kaspersky no nombró a las entidades objetivo, pero dijo que la firma farmacéutica fue violada el 25 de septiembre de 2020 y que el ataque contra el ministerio de salud del gobierno ocurrió un mes después, el 27 de octubre.

En particular, el incidente en la compañía farmacéutica, que está involucrada en el desarrollo y distribución de una vacuna COVID-19, vio al grupo Lazarus implementar el malware «BookCodes», utilizado recientemente en un ataque a la cadena de suministro de una empresa de software de Corea del Sur WIZVERA para instalar herramientas de administración remota (RAT) en los sistemas de destino.

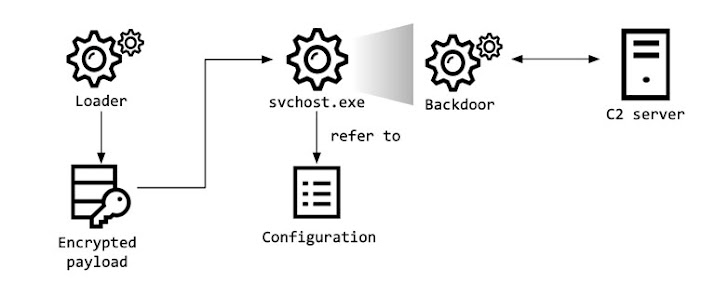

El vector de acceso inicial utilizado en el ataque aún se desconoce, pero se dice que un cargador de malware identificado por los investigadores carga la RAT BookCodes encriptada que viene con capacidades para recopilar información del sistema, recibir comandos remotos y transmitir los resultados de la ejecución a servidores de comando y control (C2) ubicados en Corea del Sur.

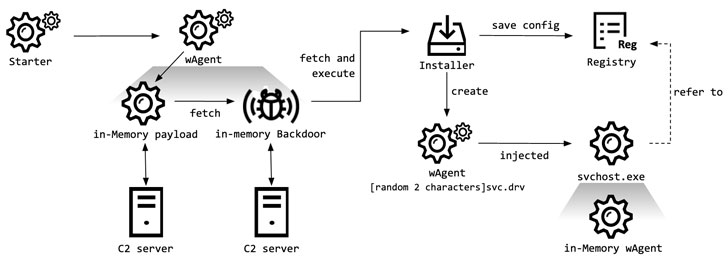

En una campaña separada dirigida al Ministerio de Salud, los piratas informáticos comprometieron dos servidores de Windows para instalar un malware conocido como «wAgent» y luego lo usaron para recuperar otras cargas maliciosas de un servidor controlado por un atacante.

Al igual que en el caso anterior, los investigadores dijeron que no pudieron ubicar el módulo de inicio utilizado en el ataque, pero sospechan que tiene un «papel trivial» de ejecutar el malware con parámetros específicos, luego de lo cual wAgent carga una DLL de Windows que contiene funcionalidades de puerta trasera directamente. en la memoria.

«Usando esta puerta trasera en memoria, el operador de malware ejecutó numerosos comandos de shell para recopilar información de la víctima», dijo Park.

Independientemente de los dos grupos de malware empleados en los ataques, Kaspersky dijo que el malware wAgent utilizado en octubre compartía el mismo esquema de infección que el malware que el grupo Lazarus usó anteriormente en ataques a empresas de criptomonedas, citando superposiciones en el esquema de nombres de malware y mensajes de depuración. y el uso de Security Support Provider como mecanismo de persistencia.

El desarrollo es el último de una larga lista de ataques que aprovechan la pandemia de coronavirus, una tendencia observada en varios señuelos de phishing y campañas de malware durante el último año. Se alega que los piratas informáticos de Corea del Norte se dirigieron a empresas farmacéuticas en India, Francia, Canadá y AstraZeneca, con sede en el Reino Unido.