El grupo de ciberespionaje chino, conocido por centrarse en el sudeste asiático, utilizó las deficiencias de Microsoft Exchange Server, que salieron a la luz a principios de marzo, para implementar una variante previamente no documentada del troyano de acceso remoto (RAT) en sistemas comprometidos.

El equipo de inteligencia de amenazas de 42 Palo Alto Networks atribuyó la violación a un actor de amenazas llamado PKPLUG (también conocido como Mustang Panda y HoneyMyte) y dijo que había identificado una nueva versión del malware modular de PlugX llamado Thor, que se entregó como una herramienta posterior al abuso. a uno de los servidores rotos.

PlugX, que se remonta a 2008, es un implante de segunda etapa con todas las funciones, como carga, descarga y edición de archivos, registro de pulsaciones de teclas, control de cámara web y acceso remoto a shell de comandos.

«Variante cumplida […] es único porque incluye un cambio en su código fuente base: reemplazar su palabra comercial ‘PLUG’ con ‘THOR’ «, dijeron los investigadores de la Unidad 42 Mike Harbison y Alex Hinchliffe en un memorando técnico publicado el martes.

«La muestra de THOR revelada más antigua fue de agosto de 2019 y es la instancia más antigua conocida de código reetiquetado. Se han observado nuevas características en esta variante, incluidos mecanismos mejorados de entrega de carga útil y el abuso de binarios confiables».

Después de que Microsoft reveló el 2 de marzo que los piratas informáticos con sede en China, cuyo nombre en código era Hafnium, estaban usando errores de día cero en el servidor de Exchange, conocidos colectivamente como ProxyLogon, muchos actores de amenazas, como los grupos de ransomware, robarían datos confidenciales de objetivos seleccionados (DearCry). y Black Kingdom) y pandillas de criptominería (LemonDuck) también se han observado explotando errores para secuestrar servidores de Exchange e instalar un shell web que otorga ejecución de código al más alto nivel de permisos.

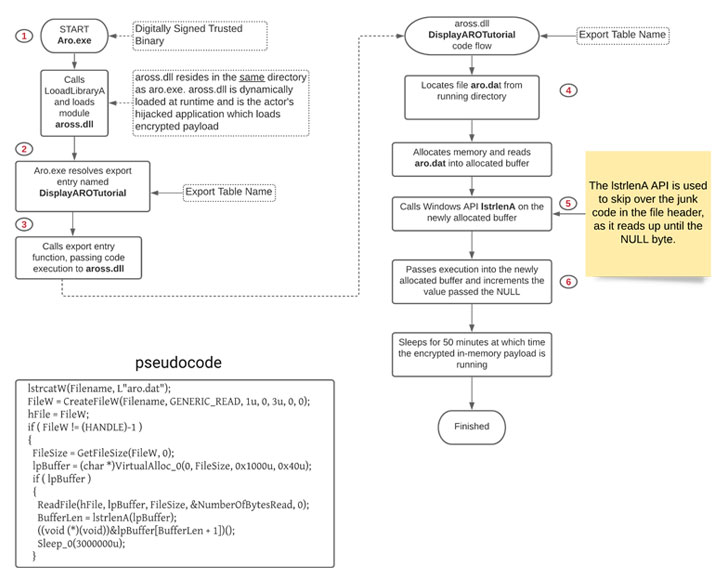

PKPLUG ahora se une a la lista, según los investigadores de Unit 42 que descubrieron que los atacantes eluden los mecanismos de detección de antivirus y se dirigen a los servidores de Microsoft Exchange mediante el uso de archivos ejecutables legítimos como BITSAdmin para obtener un archivo aparentemente inofensivo («Aro.dat»). desde el repositorio de GitHub controlado por el actor.

El archivo que almacena la porción de datos cifrados y comprimidos de PlugX menciona una herramienta de optimización y reparación avanzada disponible gratuitamente que está diseñada para limpiar y solucionar problemas en el registro de Windows.

La última muestra de PlugX presenta una serie de complementos que «ofrecen a los atacantes varias opciones para monitorear, actualizar e interactuar con el sistema comprometido para cumplir con sus objetivos», dijeron los investigadores. Las referencias de THOR a PKPLUG provienen de una combinación de infraestructura de comando y control, así como de una superposición en el comportamiento malicioso encontrado entre otros artefactos PlugX descubiertos recientemente.

Los indicadores de compromiso adicionales asociados con el ataque están disponibles aquí. Unit 42 también puso a disposición un script de Python que puede descifrar y desempaquetar cargas útiles cifradas de PlugX sin tener cargadores de PlugX asociados con ellas.