Se ha encontrado a un grupo de piratas informáticos chinos que realizan espionaje político para Beijing apuntando a empresas de telecomunicaciones con una nueva pieza de malware diseñada para espiar mensajes de texto enviados o recibidos por individuos altamente específicos.

Doblado «MensajeTap«el malware de puerta trasera es un minero de datos ELF de 64 bits que recientemente se descubrió instalado en un servidor del Centro de servicio de mensajes cortos (SMSC) basado en Linux de una empresa de telecomunicaciones no identificada.

Según un informe reciente publicado por la firma Mandiant de FireEye, MessageTap ha sido creado y utilizado por APT41un prolífico grupo chino de hackers que lleva a cabo operaciones de espionaje patrocinadas por el estado y también se ha encontrado involucrado en ataques por motivos financieros.

En las redes de telefonía móvil, los servidores SMSC actúan como un servicio de intermediario responsable de manejar las operaciones de SMS al enrutar mensajes entre remitentes y destinatarios.

Dado que los SMS no están diseñados para cifrarse, ni en la transmisión ni en los servidores de telecomunicaciones, comprometer un sistema SMSC permite a los atacantes monitorear todas las conexiones de red hacia y desde el servidor, así como los datos dentro de ellas.

¿Cómo funciona el malware MessageTap?

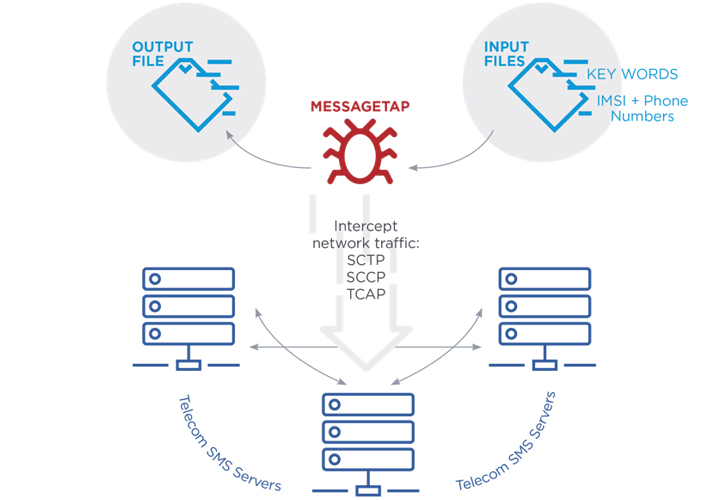

MessageTap usa la biblioteca libpcap para monitorear todo el tráfico de SMS y luego analiza el contenido de cada mensaje para determinar el IMSI y los números de teléfono del remitente y el destinatario.

Según los investigadores, los piratas informáticos han diseñado el malware MessageTap para filtrar y solo guardar mensajes:

- enviado o recibido por números de teléfono específicos,

- que contiene ciertas palabras clave, o

- con números IMSI específicos.

Para ello, MessageTap se basa en dos archivos de configuración proporcionados por los atacantes, keyword_parm.txt y parm.txt, que contienen una lista de números de teléfono objetivo, números IMSI y palabras clave vinculadas a «individuos de alto rango de interés para los servicios de inteligencia chinos». «

«Ambos archivos se eliminan del disco una vez que los archivos de configuración se leen y se cargan en la memoria. Después de cargar la palabra clave y los archivos de datos del teléfono, MESSAGETAP comienza a monitorear todas las conexiones de red hacia y desde el servidor», dijeron los investigadores en su informe publicado hoy.

«Los datos en keyword_parm.txt contenían términos de interés geopolítico para la recopilación de inteligencia china».

Si encuentra un texto de mensaje SMS de interés, el malware aplica XOR a su contenido y lo guarda en archivos CSV para que el autor de la amenaza lo robe más tarde.

Según los investigadores, «el riesgo de que los datos no cifrados sean interceptados varias capas aguas arriba en su cadena de comunicación celular» es especialmente «crítico para personas altamente específicas, como disidentes, periodistas y funcionarios que manejan información altamente confidencial».

Además de esto, también se descubrió que el grupo de piratería APT41 robó registros de detalles de llamadas (CDR) correspondientes a personas extranjeras de alto rango durante esta misma intrusión, exponiendo metadatos de llamadas, incluido el tiempo de las llamadas, su duración y la fuente y el destino. números de teléfono.

Los piratas informáticos chinos que apuntan a las empresas de telecomunicaciones no son nuevos. En este mismo año, el grupo de piratería APT41 apuntó al menos a cuatro entidades de telecomunicaciones, y grupos separados patrocinados por el estado sospechoso de China también observaron atacar a cuatro organizaciones de telecomunicaciones adicionales.

Según los investigadores de FireEye, esta tendencia continuará y pronto se descubrirán más campañas de este tipo y, por lo tanto, para mitigar cierto grado de riesgos, las organizaciones objetivo deberían considerar implementar un programa de comunicación adecuado que imponga el cifrado de extremo a extremo.