Se han descubierto múltiples vulnerabilidades de un solo clic en una variedad de aplicaciones de software populares, lo que permite a un atacante ejecutar potencialmente código arbitrario en los sistemas de destino.

Los problemas fueron descubiertos por los investigadores de Positive Security, Fabian Bräunlein y Lukas Euler, y afectan a aplicaciones como Telegram, Nextcloud, VLC, LibreOffice, OpenOffice, Bitcoin/Dogoecoin Wallets, Wireshark y Mumble.

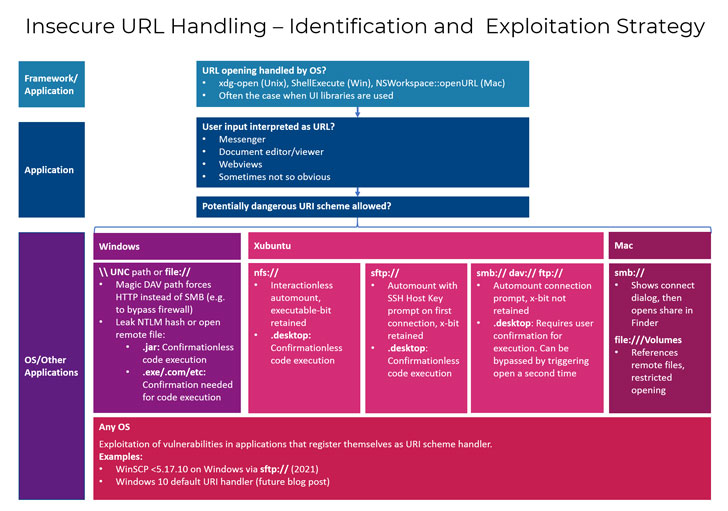

«Las aplicaciones de escritorio que pasan URL proporcionadas por el usuario para que el sistema operativo las abra son frecuentemente vulnerables a la ejecución de código con la interacción del usuario», dijeron los investigadores. «La ejecución del código se puede lograr cuando se abre una URL que apunta a un ejecutable malicioso (.desktop, .jar, .exe,…) alojado en un recurso compartido de archivos accesible por Internet (nfs, webdav, smb,…) o una vulnerabilidad adicional en el controlador de URI de la aplicación abierta es explotado «.

Dicho de otra manera; las fallas provienen de una validación insuficiente de la entrada de URL que, cuando se abre con la ayuda del sistema operativo subyacente, conduce a la ejecución inadvertida de un archivo malicioso.

El análisis de Positive Security encontró que muchas aplicaciones no pudieron validar las URL, lo que permitió a un adversario crear un enlace especialmente diseñado que apuntaba a un código de ataque, lo que resultó en la ejecución remota del código.

Tras la divulgación responsable, la mayoría de las aplicaciones han lanzado parches para remediar las fallas:

- Nextcloud: corregido en la versión 3.1.3 de Desktop Client lanzada el 24 de febrero (CVE-2021-22879)

- Telegram: problema notificado el 11 de enero y solucionado recientemente a través de un cambio en el servidor el 10 de febrero (o un poco antes)

- VLC Player: problema informado el 18 de enero, con la versión parcheada 3.0.13 programada para su lanzamiento la próxima semana

- OpenOffice: se corregirá en la próxima versión 4.1.10 (CVE-2021-30245)

- LibreOffice: abordado en Windows, pero vulnerable en Xubuntu (CVE-2021-25631)

- Mumble – Corregido en la versión 1.3.4 lanzada el 10 de febrero (CVE-2021-27229)

- Dogecoin – Corregido en la versión 1.14.3 lanzada el 28 de febrero

- Bitcoin ABC: corregido en la versión 0.22.15 lanzada el 9 de marzo

- Bitcoin Cash – Corregido en la versión 23.0.0 (actualmente en proceso de lanzamiento)

- Wireshark: corregido en la versión 3.4.4 lanzada el 10 de marzo (CVE-2021-22191)

- WinSCP – Corregido en la versión 5.17.10 lanzada el 26 de enero (CVE-2021-3331)

«Este problema abarca múltiples capas en la pila de aplicaciones del sistema de destino, lo que facilita que los mantenedores de cualquiera de ellos echen la culpa y eviten asumir la carga de implementar medidas de mitigación de su parte», dijeron los investigadores.

«Sin embargo, debido a la diversidad de los sistemas cliente y sus estados de configuración, es crucial que todas las partes involucradas asuman cierta responsabilidad y agreguen su contribución en forma de medidas de mitigación», como la validación de URL y la prevención de que los recursos compartidos remotos sean automáticos. -montado.