Silencio APTun grupo de ciberdelincuentes de habla rusa, conocido por apuntar a organizaciones financieras principalmente en los antiguos estados soviéticos y países vecinos, ahora está apuntando agresivamente a bancos en más de 30 países de América, Europa, África y Asia.

Activa desde al menos septiembre de 2016, la campaña exitosa más reciente del grupo Silence APT fue contra Dutch-Bangla Bank, con sede en Bangladesh, que perdió más de $ 3 millones durante una serie de retiros de efectivo en cajeros automáticos en un lapso de varios días.

Según un nuevo informe de la firma de seguridad cibernética con sede en Singapur Group-IB compartido con The Hacker News, el grupo de piratería ha ampliado significativamente su geografía en los últimos meses, ha aumentado la frecuencia de sus campañas de ataque y ha mejorado su arsenal.

El informe también describe la evolución del grupo de piratería Silence de «piratas informáticos jóvenes y altamente motivados» a uno de los grupos de amenazas persistentes avanzadas (APT) más sofisticados que ahora representa una amenaza para los bancos de todo el mundo.

El grupo de piratería Silence APT ha actualizado su TTP (tácticas, técnicas y procedimientos) único y ha cambiado sus alfabetos de cifrado, cifrado de cadenas y comandos para que el bot y el módulo principal evadan la detección de las herramientas de seguridad.

«Además, el actor ha reescrito completamente el cargador TrueBot, el módulo de la primera etapa, del que depende el éxito de todo el ataque del grupo. Los piratas informáticos también comenzaron a usar Ivoke, un cargador sin archivos y el agente EDA, ambos escritos en PowerShell». dijeron los investigadores.

EDA es un agente de PowerShell, diseñado para controlar sistemas comprometidos mediante la realización de tareas a través del shell de comandos y el túnel del tráfico mediante el protocolo DNS, y se basa en los proyectos Empire y dnscat2.

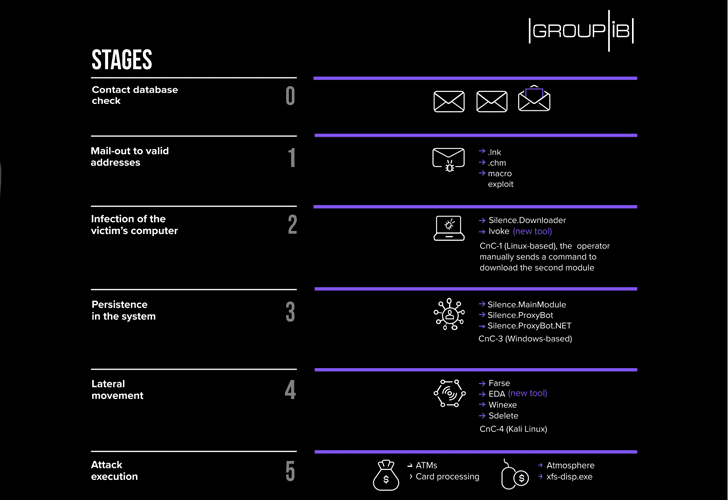

Al igual que la mayoría de los grupos de piratería, Silence gang también se basa en correos electrónicos de phishing selectivo con macros Docs o exploits, archivos CHM y accesos directos .LNK como archivos adjuntos maliciosos para comprometer inicialmente a sus víctimas.

Una vez en una organización víctima, el grupo aprovecha TTP más sofisticados e implementa malware adicional, ya sea TrueBot o un nuevo cargador de PowerShell sin archivos llamado Ivoke, ambos diseñados para recopilar información sobre un sistema infectado y enviarla a un servidor CnC intermedio.

Para elegir sus objetivos, el grupo primero crea una «lista de objetivos» actualizada de direcciones de correo electrónico activas mediante el envío de «correos electrónicos de reconocimiento», que generalmente contienen una imagen o un enlace sin una carga maliciosa.

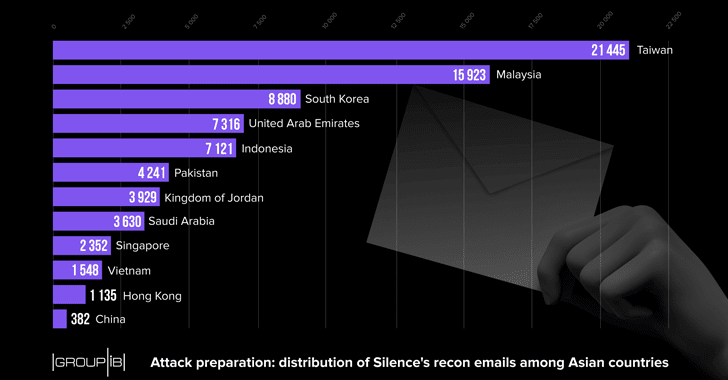

«Estas campañas ya no se centraron solo en Rusia y los países de la antigua Unión Soviética, sino que se extendieron por Asia y Europa. Desde nuestro último informe público, Silence ha enviado más de 170 000 correos electrónicos de reconocimiento a bancos en Rusia, la antigua Unión Soviética, Asia y Europa. ”, dice el informe.

«En noviembre de 2018, Silence intentó apuntar al mercado asiático por primera vez en su historia. En total, Silence envió alrededor de 80 000 correos electrónicos, con más de la mitad de ellos dirigidos a Taiwán, Malasia y Corea del Sur».

Al presentar las últimas campañas del grupo Silence APT, desde mayo de 2018 hasta el 1 de agosto de 2019, los investigadores describieron el aumento en el daño de sus operaciones y confirmaron que la cantidad de fondos robados por Silence se había quintuplicado desde su etapa inicial, estimando la pérdida total de $ 4.2 millones. .

Además de esto, los investigadores de Group-IB también sospechan que TrueBot (también conocido como Silence.Downloader) y el cargador FlawedAmmyy fueron desarrollados por la misma persona, ya que ambos programas maliciosos se firmaron con el mismo certificado digital.

FlawedAmmyy loader es un troyano de acceso remoto (RAT) asociado con TA505, un grupo de amenazas independiente de habla rusa responsable de muchos ataques a gran escala que involucran ataques de correo electrónico altamente dirigidos, así como campañas masivas de mensajes de varios millones desde al menos 2014.

«La creciente amenaza que plantea Silence y su rápida expansión global nos llevó a poner a disposición del público ambos informes para ayudar a los especialistas en seguridad cibernética a detectar y atribuir correctamente los ataques mundiales de Silence en una etapa temprana», dijeron los investigadores.

Los investigadores de Group-IB no compartieron los nombres de los bancos a los que se dirigió Silence APT, pero dijeron que el grupo apuntó con éxito a bancos en India (en agosto de 2018), Rusia (en febrero de 2019, el «banco de TI» ruso), Kirguistán (en mayo de 2019 ), Rusia (en junio de 2019) y Chile, Ghana, Costa Rica y Bulgaria (en julio de 2019).

Group-IB ha publicado hallazgos más detallados sobre Silence APT en su nuevo informe titulado «Silencio 2.0: globalizándose«Puede dirigirse a su informe para obtener más información.