Actualizar – Con las actualizaciones del martes del parche de este mes, Microsoft finalmente abordó esta vulnerabilidad, rastreada como CVE-2019-1162, al corregir la forma en que el sistema operativo Windows maneja las llamadas a la llamada de procedimiento local avanzado (ALPC).

Un investigador de seguridad de Google acaba de revelar detalles de una vulnerabilidad de alta gravedad sin parches de hace 20 años que afecta a todas las versiones de Microsoft Windows, desde Windows XP hasta el último Windows 10.

La vulnerabilidad reside en la forma en que los clientes y el servidor de MSCTF se comunican entre sí, lo que permite que incluso una aplicación con pocos privilegios o en un espacio aislado lea y escriba datos en una aplicación con mayores privilegios.

MSCTF es un módulo en Text Services Framework (TSF) del sistema operativo Windows que administra cosas como métodos de entrada, diseños de teclado, procesamiento de texto y reconocimiento de voz.

En pocas palabras, cuando inicia sesión en su máquina Windows, inicia un servicio de monitoreo CTF que funciona como un administrador central para manejar las comunicaciones entre todos los clientes, que en realidad son ventanas para cada proceso que se ejecuta en la misma sesión, a través de un ALPC (Advanced). llamada de procedimiento local) puerto.

«Es posible que haya notado el servicio ctfmon en el administrador de tareas, es responsable de notificar a las aplicaciones sobre los cambios en la distribución del teclado o los métodos de entrada. El kernel obliga a las aplicaciones a conectarse al servicio ctfmon cuando se inician, y luego intercambian mensajes con otros clientes y reciben notificaciones del servicio», explicó el investigador.

Tavis Ormandy del equipo Project Zero de Google descubrió que, dado que no existe un control de acceso ni ningún tipo de autenticación para esta interacción, cualquier aplicación, cualquier usuario e incluso los procesos aislados pueden:

- conectarse al puerto ctfmon ALPC en todas las sesiones,

- leer y escribir el texto de cualquier ventana, de cualquier otra sesión,

- falsificar su identificación de hilo, identificación de proceso y HWND,

- pretender ser un servicio CTF, engañar a otras aplicaciones, incluso a las privilegiadas, para que se conecten a él, o

- escapar de las cajas de arena y escalar privilegios.

«No hay control de acceso en CTF, por lo que podría conectarse a la sesión activa de otro usuario y hacerse cargo de cualquier aplicación, o esperar a que un administrador inicie sesión y comprometa su sesión», explica Ormandy en una publicación de blog publicada hoy.

«Resulta que fue posible atravesar sesiones y violar los límites de seguridad de NT durante casi veinte años, y nadie se dio cuenta».

Si se explota, la debilidad en el protocolo CTF podría permitir a los atacantes eludir fácilmente el aislamiento de privilegios de la interfaz de usuario (UIPI), permitiendo que incluso un proceso sin privilegios:

- leer texto confidencial desde cualquier ventana de otras aplicaciones, incluidas las contraseñas fuera de los cuadros de diálogo,

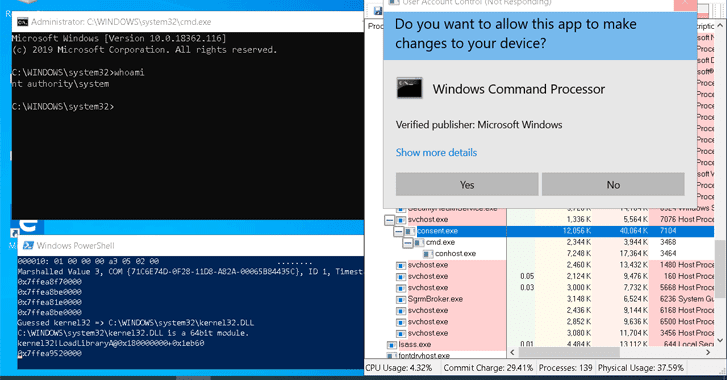

- obtener privilegios de SISTEMA,

- tomar el control del diálogo de consentimiento de UAC,

- enviar comandos a la sesión de la consola del administrador, o

- escape de los entornos limitados de IL/AppContainer enviando información a ventanas sin espacio aislado.

Ormandy también ha publicado un video de prueba de concepto que demuestra cómo se puede explotar el problema para obtener privilegios de SISTEMA en Windows 10.

Además de esto, el protocolo CTF supuestamente también contiene muchas fallas de corrupción de memoria que, según el investigador, pueden explotarse en una configuración predeterminada.

«Incluso sin errores, el protocolo CTF permite que las aplicaciones intercambien entradas y lean el contenido de las demás. Sin embargo, hay muchos errores de protocolo que permiten tomar el control completo de casi cualquier otra aplicación. Será interesante ver cómo Microsoft decide modernizarse». el protocolo”, dice Ormandy.

El investigador también lanzó una «Herramienta de exploración CTF» de código abierto personalizada en Github que desarrolló y usó para descubrir muchos problemas de seguridad críticos en el protocolo CTF de Windows.

Ormandy informó responsablemente sus hallazgos a Microsoft a mediados de mayo de este año y dio a conocer los detalles al público hoy después de que Microsoft no solucionó el problema dentro de los 90 días posteriores a la notificación.