Google dijo el martes que había tomado medidas para interrumpir el funcionamiento de una sofisticada botnet «multicomponente» llamada Estúpido que ha infectado aproximadamente un millón de computadoras con Windows en todo el mundo y ha almacenado las direcciones de sus servidores de comando y control en una cadena de bloques de bitcoin como mecanismo de resistencia.

Como parte de este esfuerzo, el Grupo de Análisis de Amenazas (TAG) de Google dijo que se había asociado con el Grupo de Investigación de Delitos Cibernéticos el año pasado para cancelar aproximadamente 63 millones de documentos de Google que distribuían malware, junto con 1.183 cuentas de Google, 908 proyectos en la nube y 870. Cuentas de Google Ads asociadas a su distribución.

Google TAG también dijo que ha trabajado con ISP y proveedores de alojamiento, como CloudFlare, para eliminar el malware eliminando servidores y colocando páginas de advertencia integradas frente a dominios maliciosos.

Al mismo tiempo, el gigante de Internet también anunció una demanda contra dos individuos rusos, Dmitry Starovikov y Alexander Filippov, quienes supuestamente son responsables de administrar la botnet junto con 15 acusados no identificados, y describió a la compañía como una «encarnación tecnológica moderna y sin fronteras del crimen organizado. . » «

«Glupteba es conocida por robar credenciales de usuario y cookies, extraer criptomonedas en hosts infectados, implementar y ejecutar componentes proxy para dispositivos Windows e IoT», dijeron los investigadores de TAG Shane Huntley y Luca Nagy, con botnet centrado en víctimas en todo el mundo, incluido Estados Unidos. , India, Brasil y Sudeste Asiático.

Glupteba fue documentado públicamente por primera vez por la empresa de seguridad de Internet eslovaca ESET en 2011. El año pasado, Sophos publicó un informe sobre seguridad cibernética por goteo, en el que señaló que «fue capaz de frustrar constantemente los esfuerzos para eliminarlo de una computadora infectada. «Cómo acostarse y evitar darse cuenta».

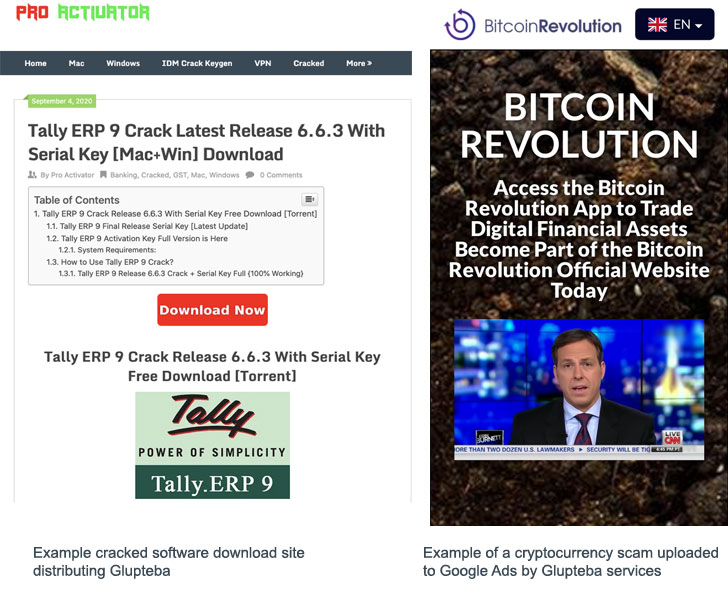

La botnet modular, que se distribuye principalmente a través de software de terceros fragmentado y sitios de transmisión de películas en línea, se disfraza de software y videos gratuitos en YouTube que se pueden organizar después de la instalación para explotar su acceso ilegal a dispositivos para obtener componentes adicionales y más. , incluyendo –

- Robo de información de cuentas personales y venta de acceso a terceros en un portal denominado “No[.]granja»

- Ventas de tarjetas de crédito para facilitar compras fraudulentas en Google Ads y otros servicios de Google.

- Ventas de acceso no autorizado a dispositivos para su uso como proxy residencial a través de «AWMProxy[.]net ”para encubrir las actividades de los malos actores

- Muestre molestos anuncios emergentes en computadoras comprometidas a

- Robar la potencia informática de los equipos de minería de criptomonedas

Pero un giro interesante es que en lugar de vender estas credenciales robadas directamente a otros clientes criminales, los operadores de Glupteba dejaron de acceder a máquinas virtuales que habían sido precargadas con estas cuentas al iniciar sesión con nombres de usuario y contraseñas eliminados en un navegador web.

«No[.]Los clientes agrícolas pagan a Glupteba Enterprise a cambio de acceso a un navegador que ya está conectado a la cuenta de Google robada de la víctima, dijo la compañía.[.]El cliente del agricultor es libre de usar esta cuenta como desee, incluida la compra de anuncios y la ejecución de campañas publicitarias fraudulentas, todo sin el conocimiento o permiso del beneficiario real de la cuenta «.

Los módulos descargados, además de proporcionar medidas para ser invisibles para que las soluciones antivirus los detecten, están diseñados para ejecutar comandos arbitrarios impresos por un servidor controlado por un atacante. Glupteba también se destaca por el hecho de que, a diferencia de otras botnets tradicionales, el malware utiliza la cadena de bloques bitcoin como sistema de control y comando de respaldo (C2).

Específicamente, en lugar de depender únicamente de una lista de dominios predefinidos y únicos, ya sea codificados en malware u obtenidos a través de un algoritmo de generación de dominios (DGA), el malware está programado para buscar en la cadena de bloques pública de bitcoin transacciones que involucren tres direcciones de billetera propiedad de el actor de la amenaza obtuvo la dirección cifrada del servidor C2.

«Desafortunadamente, el uso de Glupteba de la tecnología blockchain como mecanismo de resiliencia es notable aquí y se está volviendo más común entre las organizaciones de ciberdelincuencia», dijeron Royal Hansen y Halimah DeLaine Prado de Google. «La naturaleza descentralizada de la cadena de bloques permite que la botnet se recupere de las interrupciones más rápido, por lo que es mucho más difícil cerrarlas».

Es más, el gigante de la tecnología explicó en su demanda que una banda de ciberdelincuentes mantenía una presencia en línea en «Voltronwork[.]com «para reclutar desarrolladores de forma activa a través de las vacantes de Google Ads para» respaldar sus sitios web, transacciones y tráfico general «.

La demanda también se produjo un día después de que Microsoft revelara que había confiscado 42 dominios utilizados por el hacker con sede en China Nickel (también conocido como APT15, Bronze Palace, Ke3Chang, Mirage, Playful Dragon y Vixen Panda) para apuntar a servidores pertenecientes a agencias gubernamentales, think tanks y organizaciones de derechos humanos en los Estados Unidos y otros 28 países alrededor del mundo.