Google Project Zero reveló el jueves detalles de un nuevo mecanismo de seguridad que Apple agregó silenciosamente a iOS 14 como contramedida para prevenir ataques que recientemente se descubrió que aprovechan los días cero en su aplicación de mensajería.

Doblado «Puerta explosiva«el sistema sandbox mejorado para los datos de iMessage fue revelado por Samuel Groß, un investigador de Google Project Zero encargado de estudiar las vulnerabilidades de día cero en los sistemas de hardware y software.

«Uno de los principales cambios en iOS 14 es la introducción de un nuevo servicio ‘BlastDoor’ en un espacio aislado que ahora es responsable de casi todo el análisis de datos no confiables en iMessages», dijo Groß. «Además, este servicio está escrito en Swift, un lenguaje (en su mayoría) seguro para la memoria que hace que sea significativamente más difícil introducir vulnerabilidades clásicas de corrupción de memoria en la base del código».

El desarrollo es consecuencia de un exploit de cero clic que aprovechó una falla de Apple iMessage en iOS 13.5.1 para eludir las protecciones de seguridad como parte de una campaña de ciberespionaje dirigida a los periodistas de Al Jazeera el año pasado.

«No creemos que [the exploit] funciona contra iOS 14 y superior, que incluye nuevas protecciones de seguridad”, describieron los investigadores de Citizen Lab que revelaron el ataque el mes pasado.

BlastDoor forma el núcleo de esas nuevas protecciones de seguridad, según Groß, quien analizó los cambios implementados en el transcurso de un proyecto de ingeniería inversa de una semana utilizando un M1 Mac Mini con macOS 11.1 y un iPhone XS con iOS 14.3.

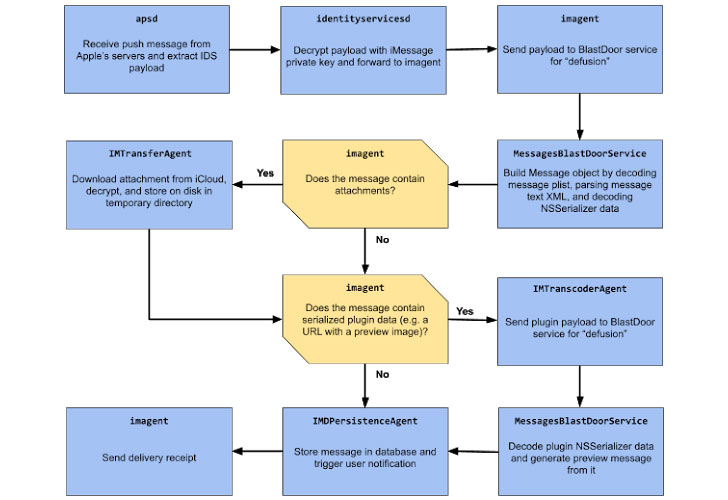

Cuando llega un iMessage entrante, el mensaje pasa a través de una serie de servicios, el principal de ellos es el demonio del Servicio de notificaciones push de Apple (apsd) y un proceso en segundo plano llamado imagent, que no solo es responsable de decodificar el contenido del mensaje, sino también de descargar los archivos adjuntos. (a través de un servicio separado llamado IMTransferAgent) y el manejo de enlaces a sitios web, antes de alertar al SpringBoard para que muestre la notificación.

Lo que hace BlastDoor es inspeccionar todos los mensajes entrantes en un entorno seguro y aislado, lo que evita que cualquier código malicioso dentro de un mensaje interactúe con el resto del sistema operativo o acceda a los datos del usuario.

Dicho de otra manera, al mover la mayoría de las tareas de procesamiento, es decir, decodificar la lista de propiedades del mensaje y crear vistas previas de enlaces, de imagent a este nuevo componente BlastDoor, un mensaje especialmente diseñado enviado a un destino ya no puede interactuar con el sistema de archivos o realizar operaciones de red.

«El perfil de la caja de arena es bastante ajustado», señaló Groß. «Solo se puede acceder a un puñado de servicios IPC locales, casi toda la interacción del sistema de archivos está bloqueada, cualquier interacción con los controladores IOKit está prohibida, [and] se deniega el acceso a la red saliente».

Además, en un intento por retrasar los reinicios posteriores de un servicio bloqueado, Apple también introdujo una nueva función de limitación en el proceso de «lanzamiento» de iOS para limitar la cantidad de intentos que un atacante obtiene cuando busca explotar una falla aumentando exponencialmente el tiempo. entre dos intentos exitosos de fuerza bruta.

«Con este cambio, un exploit que se basaba en fallar repetidamente el servicio atacado ahora probablemente requeriría del orden de varias horas a aproximadamente medio día para completarse en lugar de unos pocos minutos», dijo Groß.

«En general, estos cambios probablemente estén muy cerca de lo mejor que se podría haber hecho dada la necesidad de compatibilidad con versiones anteriores, y deberían tener un impacto significativo en la seguridad de iMessage y la plataforma en general».