Los investigadores de seguridad cibernética han descubierto una nueva técnica adoptada por el actor de amenazas para evitar deliberadamente la detección mediante firmas digitales corruptas de su malware.

«Los atacantes han creado firmas de código mal formadas que Windows considera válidas pero que no se pueden decodificar ni verificar con el código OpenSSL, que se usa en muchos productos de escaneo de seguridad», dijo Neel Mehta de Google Threat Analysis Group. publicado el jueves.

Se ha observado que el nuevo mecanismo es explotado por una notoria familia de software no deseado conocido como OpenSUpdater, que se utiliza para descargar e instalar otros programas sospechosos en sistemas comprometidos. La mayoría de los objetivos de la campaña son los usuarios de EE. UU. que son propensos a descargar versiones descifradas de juegos y otro software para áreas grises.

Los hallazgos provienen de un conjunto de muestras de OpenSUpdater cargadas en VirusTotal desde al menos mediados de agosto.

Si bien los adversarios han confiado en el pasado en certificados digitales obtenidos ilegalmente para contrabandear adware y otro software no deseado en el pasado usando herramientas de detección de malware o incrustando código de ataque en componentes de software confiables firmados digitalmente al envenenar la cadena de suministro de software, OpenSUpdater sobresale en su deliberada usar. Deslizamiento de firma incorrecto a través de la defensa.

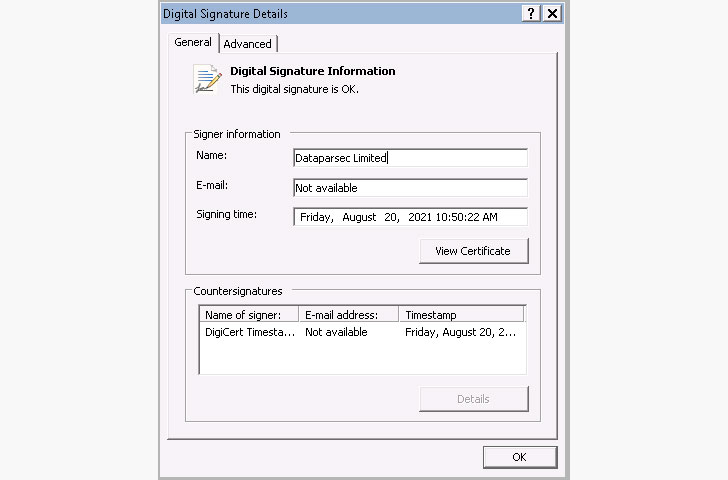

Los artefactos están firmados con un certificado de hoja X.509 no válido, que se modifica para que el elemento «parámetros» en el campo SignatureAlgorithm contenga una etiqueta de fin de contenido (EOC) en lugar de una etiqueta NULL. Aunque tales codificaciones son rechazadas como no válidas por productos que usan OpenSSL para recuperar información de firma, las comprobaciones de Windows permitirían que el archivo se ejecutara sin advertencias de seguridad.

«Esta es la primera vez que TAG observa a actores que usan esta técnica para evitar la detección mientras mantienen una firma digital válida en archivos PE», dijo Mehta.

«Las firmas de código en los ejecutables de Windows brindan garantías sobre la integridad del ejecutable firmado, así como información sobre la identidad del firmante. Los atacantes que pueden ocultar sus identidades en las firmas sin afectar la integridad de la firma pueden firmar el código para infectar múltiples sistemas. «