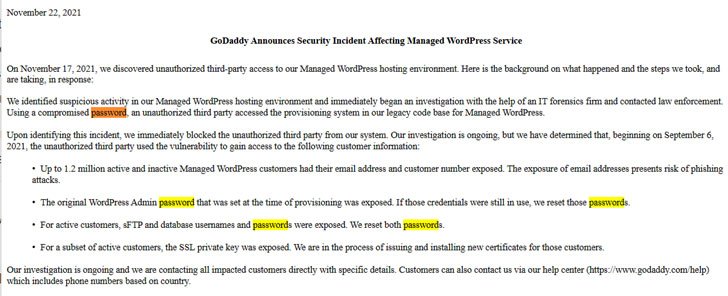

El gigante del alojamiento web GoDaddy reveló el lunes una fuga de datos que resultó en el acceso no autorizado a datos pertenecientes a un total de 1,2 millones de clientes activos e inactivos, el tercer incidente de seguridad que sale a la luz desde 2018.

Presentado ante la Comisión de Bolsa y Valores de EE. UU. (SEC), el registrador de dominios más grande del mundo dijo que un tercero malicioso había logrado obtener acceso a su entorno de host administrado de WordPress el 6 de septiembre con una contraseña comprometida para obtener información confidencial sobre su clientes. No está claro de inmediato si la contraseña descifrada estaba protegida por autenticación de dos factores.

La empresa con sede en Arizona tiene más de 20 millones de clientes y más de 82 millones de nombres de dominio registrados utilizan sus servicios.

GoDaddy reveló que descubrió el robo el 17 de noviembre. El incidente está siendo investigado y la compañía dijo que «contacta a todos los clientes afectados directamente con detalles específicos». Se presume que el intruso tiene acceso a la siguiente información:

- Direcciones de correo electrónico y números de clientes de hasta 1,2 millones de clientes activos e inactivos de Managed WordPress

- Se reveló la contraseña de administrador original de WordPress que se estableció en la configuración

- sFTP y nombres de usuario y contraseñas de bases de datos asociados con sus clientes activos y

- Claves privadas SSL para un subconjunto de clientes activos

GoDaddy dijo que está en proceso de emitir e instalar nuevos certificados para los clientes afectados. Como medida de precaución, la empresa también afirmó que había restablecido las contraseñas afectadas y estaba fortaleciendo su sistema de establecimiento con protección de seguridad adicional.

Según el director ejecutivo de Wordfence, Mark Maunder, «GoDaddy almacenó las contraseñas sFTP de tal manera que se pudieran recuperar versiones de texto sin formato de las contraseñas, en lugar de almacenar hashes salteados de esas contraseñas o proporcionar autenticación de clave pública, ambas mejores prácticas».

Si bien las filtraciones de datos ya no son un fenómeno esporádico, la divulgación de correos electrónicos y contraseñas presenta un riesgo de ataques de phishing, sin mencionar que permite a los atacantes infiltrarse en sitios vulnerables de WordPress, cargar malware y obtener acceso a otra información de identificación personal almacenada en ellos. .

«En los sitios donde se ha descubierto una clave privada SSL, es posible que un atacante descifre el tráfico utilizando una clave privada SSL robada, siempre que pueda ejecutar con éxito un ataque de intermediario (MITM) que intercepte la tráfico encriptado entre el visitante del sitio y el sitio afectado”, dijo Maunder.

Actualizaciones

Las violaciones de datos en la empresa de alojamiento web de GoDaddy pueden ser más profundas de lo que la empresa ha estado dispuesta a admitir, ya que varias subsidiarias administradas por WordPress, incluidas 123Reg, Domain Factory, Heart Internet, Host Europe, Media Temple y tsoHost. se encontró que estaba afectado.

GoDaddy le dijo a Wordfence que «una pequeña cantidad de usuarios activos e inactivos de WordPress administrados por estas marcas se han visto afectados», aunque no está claro exactamente a cuántos otros usuarios se les pueden haber revelado sus datos confidenciales como resultado del incidente de seguridad.