A medida que la pandemia continúa acelerando el cambio hacia el trabajo desde casa, una gran cantidad de amenazas digitales han capitalizado la preocupación por la salud para explotar las debilidades en la infraestructura de trabajo remoto y llevar a cabo ataques maliciosos.

Ahora, según el proveedor de la plataforma de seguridad de red SAM Seamless Network, más de 200 000 empresas que han implementado la solución VPN de Fortigate, con configuración predeterminada, para permitir que los empleados se conecten de forma remota, son vulnerables a los ataques de intermediarios (MitM), lo que permite a los atacantes presentar un certificado SSL válido y hacerse cargo de forma fraudulenta de una conexión.

«Nos dimos cuenta rápidamente de que, con la configuración predeterminada, la VPN SSL no está tan protegida como debería y es vulnerable a los ataques MITM con bastante facilidad», dijeron Niv Hertz y Lior Tashimov de SAM IoT Security Lab.

«El cliente Fortigate SSL-VPN solo verifica que la CA fue emitida por Fortigate (u otra CA de confianza), por lo tanto, un atacante puede presentar fácilmente un certificado emitido a un enrutador Fortigate diferente sin levantar ninguna bandera e implementar un hombre en el -ataque medio».

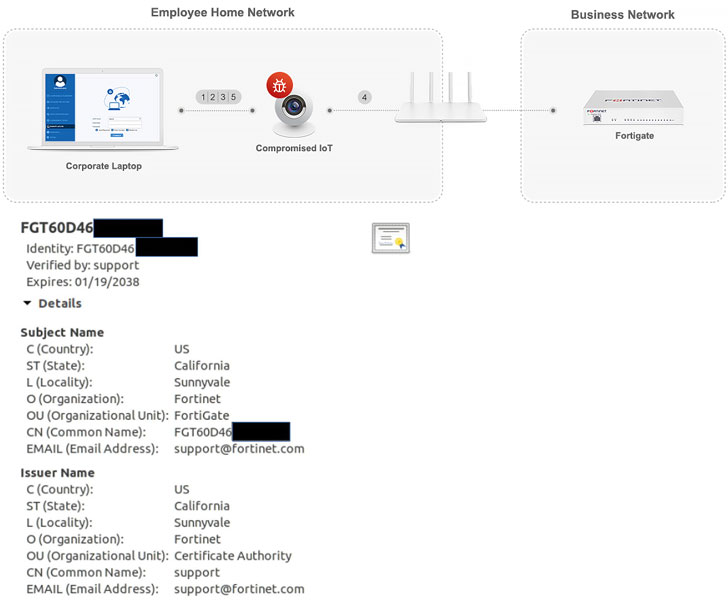

Para lograr esto, los investigadores configuraron un dispositivo IoT comprometido que se usa para desencadenar un ataque MitM poco después de que el cliente VPN de Fortinet inicie una conexión, que luego roba las credenciales antes de pasarlas al servidor y falsificar el proceso de autenticación.

La validación del certificado SSL, que ayuda a garantizar la autenticidad de un sitio web o un dominio, generalmente funciona al verificar su período de validez, firma digital, si fue emitido por una autoridad de certificación (CA) en la que puede confiar y si el tema en el el certificado coincide con el servidor al que se conecta el cliente.

El problema, según los investigadores, radica en el uso de certificados SSL autofirmados predeterminados por parte de las empresas.

Dado que cada enrutador Fortigate viene con un certificado SSL predeterminado firmado por Fortinet, ese mismo certificado puede ser falsificado por un tercero siempre que sea válido y emitido por Fortinet o cualquier otra CA confiable, lo que permite al atacante volver -enrutar el tráfico a un servidor de su control y descifrar los contenidos.

https://www.youtube.com/watch?v=rzBMe8GN9o8

La razón principal de esto es que el certificado SSL predeterminado incluido usa el número de serie del enrutador como el nombre del servidor para el certificado. Si bien Fortinet puede usar el número de serie del enrutador para verificar si los nombres de los servidores coinciden, el cliente parece no verificar el nombre del servidor en absoluto, lo que resulta en una autenticación fraudulenta.

En un escenario, los investigadores explotaron esta peculiaridad para descifrar el tráfico del cliente SSL-VPN de Fortinet y extraer la contraseña y la OTP del usuario.

«Un atacante puede usar esto para inyectar su propio tráfico y, esencialmente, comunicarse con cualquier dispositivo interno de la empresa, incluido el punto de venta, los centros de datos confidenciales, etc.», dijo la firma. «Esta es una brecha de seguridad importante que puede conducir a una exposición grave de datos».

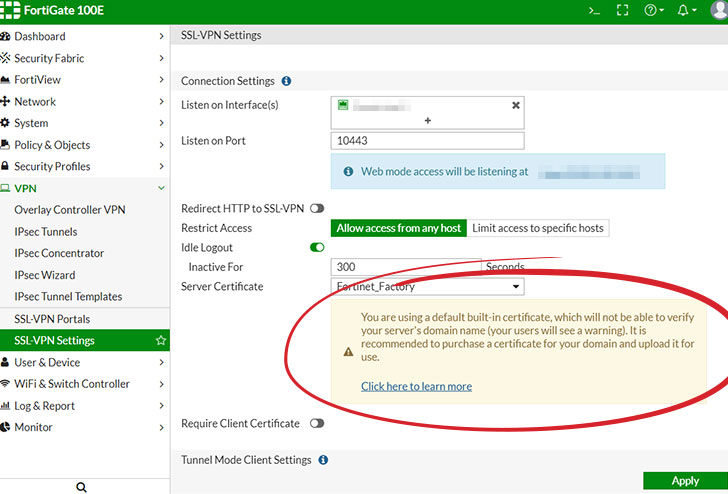

Por su parte, Fortinet dijo que no tiene planes para abordar el problema, lo que sugiere que los usuarios pueden reemplazar manualmente el certificado predeterminado y garantizar que las conexiones estén a salvo de los ataques MitM.

Actualmente, Fortinet proporciona una advertencia al usar el certificado predeterminado: «Está utilizando un certificado integrado predeterminado, que no podrá verificar el nombre de dominio de su servidor (sus usuarios verán una advertencia). Se recomienda comprar un certificado para su dominio y súbalo para su uso «.

«El problema de Fortigate es solo un ejemplo de los problemas actuales con la seguridad de las pequeñas y medianas empresas, especialmente durante la rutina epidémica de trabajar desde casa», señalaron Hertz y Tashimov.

«Estos tipos de empresas requieren seguridad de nivel casi empresarial en estos días, pero no tienen los recursos ni la experiencia para mantener los sistemas de seguridad empresarial. Las empresas más pequeñas requieren productos de seguridad más eficientes, fluidos y fáciles de usar que pueden ser menos mejor seguridad básica».

ACTUALIZAR: En una declaración proporcionada a The Hacker News, la compañía dijo: «La seguridad de nuestros clientes es nuestra primera prioridad. Esto no es una vulnerabilidad. Los dispositivos VPN de Fortinet están diseñados para funcionar de forma inmediata para los clientes, de modo que las organizaciones estén habilitado para configurar su dispositivo personalizado para su propia implementación única».

«Cada dispositivo VPN y el proceso de configuración brindan múltiples advertencias claras en la GUI con documentación que ofrece orientación sobre la autenticación de certificados y ejemplos de autenticación y configuración de certificados de muestra. Fortinet recomienda encarecidamente adherirse a la documentación y el proceso de instalación proporcionados, prestando mucha atención a las advertencias a lo largo de ese proceso para evitar exponer a la organización al riesgo”.