Amnistía Internacional expuso hoy detalles de una nueva campaña de vigilancia dirigida a organizaciones de la sociedad civil egipcia con versiones no reveladas previamente del software espía FinSpy diseñado para atacar sistemas Linux y macOS.

Desarrollado por una empresa alemana, FinSpy es un software de espionaje extremadamente poderoso que se vende como una herramienta legal para hacer cumplir la ley a gobiernos de todo el mundo. pero también ha sido utilizado por regímenes opresivos y dudosos para espiar a los activistas.

FinSpy, también conocido como FinFisher, puede apuntar a sistemas operativos de escritorio y móviles, incluidos Android, iOS, Windows, macOS y Linux, para obtener capacidades de espionaje, incluido encender en secreto sus cámaras web y micrófonos, grabando todo lo que la víctima escribe en el teclado. , interceptar llamadas y exfiltración de datos.

Según la organización de derechos humanos Amnistía Internacional, la campaña recién descubierta no está vinculada a ‘NilePhish’, un grupo de hackers conocido por atacar a ONG egipcias en una serie de ataques que involucran una versión anterior de FinSpy, técnicas de phishing y descargas maliciosas de Flash Player. .

En cambio, las nuevas versiones de FinSpy para Linux y macOS, junto con Android y Windows, fueron utilizadas por un nuevo grupo de piratería desconocido, que creen que está patrocinado por el estado y activo desde septiembre de 2019.

Cargadas en VirusTotal, todas las nuevas muestras de malware se descubrieron como parte de un esfuerzo continuo de Amnistía Internacional para rastrear y monitorear activamente las actividades de NilePhish.

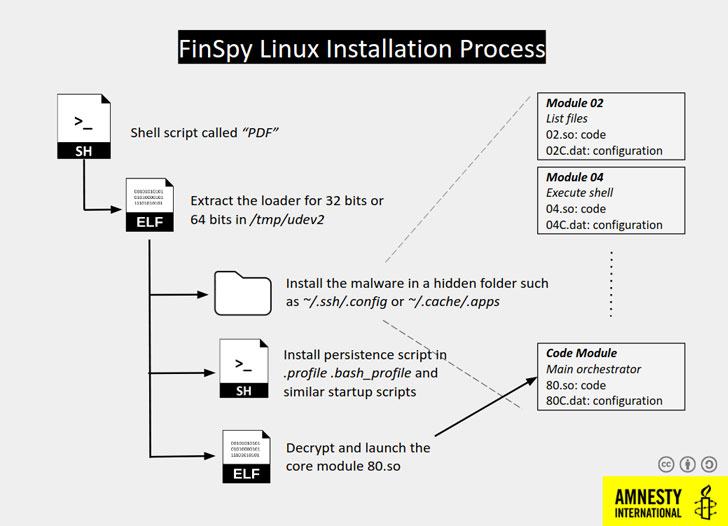

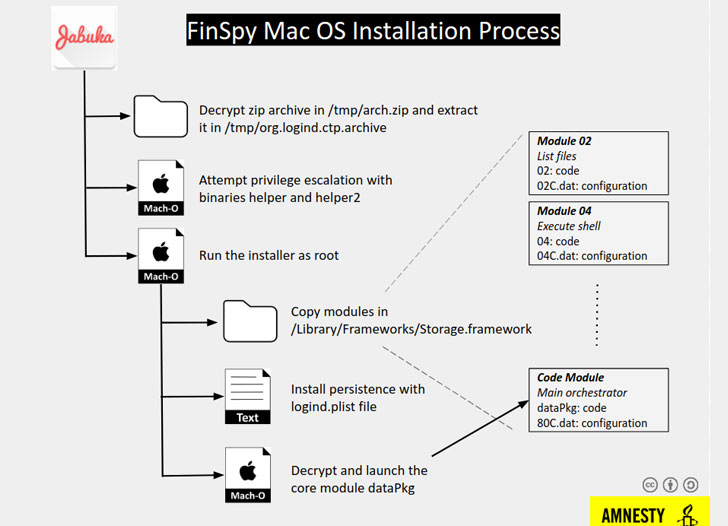

Los nuevos binarios están ofuscados y detienen las actividades maliciosas cuando se encuentran ejecutándose en una máquina virtual para dificultar que los expertos analicen el malware.

Además, incluso si un teléfono inteligente objetivo no está rooteado, el spyware intenta obtener acceso de root utilizando exploits previamente revelados.

«Los módulos disponibles en la muestra de Linux son casi idénticos a los de la muestra de MacOS», dijeron los investigadores.

«Los módulos se cifran con el algoritmo AES y se comprimen con la biblioteca de compresión aplib. La clave AES se almacena en el binario, pero el IV se almacena en cada archivo de configuración junto con un hash MD5 del archivo descomprimido final».

«El spyware se comunica con el servidor Command & Control (C&C) mediante solicitudes HTTP POST. Los datos enviados al servidor se cifran mediante funciones proporcionadas por el módulo 7F, se comprimen mediante un compresor personalizado y se codifican en base64».

Mientras tanto, los investigadores también proporcionaron indicadores de compromiso (IoC) para ayudar a los investigadores a investigar más a fondo estos ataques y a los usuarios a verificar si sus máquinas se encuentran entre las comprometidas.

Los investigadores de Kaspersky revelaron el año pasado una campaña similar de ciberespionaje en la que se utilizaban implantes FinSpy ‘entonces nuevos’ para iOS y Android para espiar a los usuarios de Myanmar.