El jueves, Meta Platforms reveló que había tomado medidas para desarmar a siete cibermercenarios, de quienes dijo que habían atacado «indiscriminadamente» a periodistas, disidentes, críticos de regímenes autoritarios, familias de la oposición y activistas de derechos humanos en más de 100 países de todo el mundo. .en medio de un control creciente. tecnología de seguimiento.

Con este fin, la compañía dijo que había alertado a 50,000 usuarios de Facebook e Instagram que sus cuentas habían sido espiadas por compañías que ofrecían una variedad de servicios que ejecutaban una variedad de software espía, desde herramientas de piratería para infiltrarse en teléfonos móviles hasta la creación de cuentas de redes sociales falsas. . perseguir metas. También eliminó 1.500 cuentas de Facebook e Instagram vinculadas a estas empresas.

«La industria global de rastreo de alquileres está apuntando a personas a través de Internet para recopilar inteligencia, manipularla para revelar información y comprometer sus instalaciones y cuentas», dijeron David Agranovich y Mike Dvilyanski de Meta. «Estas empresas son parte de una industria en crecimiento que proporciona herramientas de software disruptivas y servicios de seguimiento a todos los clientes sin distinción».

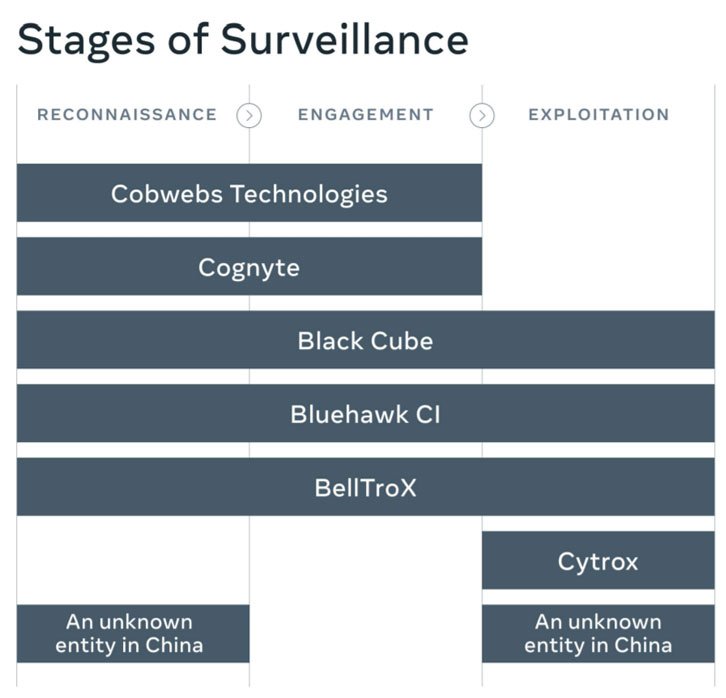

Cuatro de los mercenarios cibernéticos, Cobwebs Technologies, Cognyte, Black Cube y Bluehawk CI, tienen su sede en Israel. La lista también incluye una empresa india conocida como BellTroX, la empresa de Macedonia del Norte Cytrox y una entidad desconocida que opera fuera de China, que se cree que llevó a cabo campañas de vigilancia dirigidas a grupos minoritarios en la región de Asia y el Pacífico.

El gigante de las redes sociales dijo que ha visto a estos actores comerciales participar en la investigación, el compromiso y la explotación para respaldar sus objetivos de seguimiento. Las empresas operaban una extensa red de herramientas y personas ficticias para perfilar sus objetivos, conectarse a través de tácticas de ingeniería social y, finalmente, entregar software malicioso a través de campañas de phishing y otras técnicas que les permitían obtener acceso o tomar el control de los dispositivos.

En un informe independiente, Citizen Lab reveló que dos egipcios que vivían en el exilio vieron comprometidos sus iPhones en junio de 2021 utilizando un nuevo software espía llamado Predator creado por Cytrox. En ambos casos, los hacks se facilitaron mediante el envío de enlaces a objetivos con un solo clic a través de WhatsApp, y los enlaces se enviaron como imágenes que contienen URL.

Si bien la variante iOS de Predator funciona activando la automatización insidiosa de accesos directos recuperada de un servidor remoto, las demostraciones de Android descubiertas por Citizen Lab incluyen la capacidad de grabar conversaciones de audio y recuperar cargas útiles adicionales de un dominio remoto controlado por un atacante. Los dispositivos Apple ejecutaban iOS 14.6, la última versión del sistema operativo móvil en el momento de la piratería, lo que sugiere el uso de armas como un exploit nunca antes visto para atacar iPhones. No está claro de inmediato si la empresa ya ha solucionado la vulnerabilidad.

«El enfoque en las personas tanto con Pegasus como con Predator subraya que la práctica de piratear a la sociedad civil va más allá de cualquier empresa mercenaria de software espía en particular», dijeron los investigadores de Citizen Lab. En cambio, es un patrón que se espera que persista mientras los gobiernos autocráticos puedan adquirir tecnología de piratería sofisticada. Sin regulaciones y garantías nacionales e internacionales, los periodistas, los defensores de los derechos humanos y los grupos de oposición continuarán derrumbándose hacia un futuro predecible. «

En un desarrollo relacionado, el Departamento del Tesoro de EE. UU. Agregó otras ocho empresas chinas, incluidos los fabricantes de drones DJI Technology, Megvii y Yitu Limited, al bloque de inversiones para una «cooperación activa con [Chinese] los esfuerzos del gobierno para reprimir a miembros de grupos minoritarios étnicos y religiosos «, incluidas las minorías musulmanas en la provincia de Xinjiang.

La extensa intervención de Meta también se está acercando a un análisis técnico detallado de FORCEDENTRY, el exploit iMessage de cero clic ahora revisado utilizado por la compañía militante israelí NSO Group para rastrear a periodistas, activistas y disidentes en todo el mundo.

Los investigadores de Google Project Zero (GPZ), Ian Beer y Samuel Groß, lo llamaron «uno de los exploits técnicamente más sofisticados», que utiliza una serie de tácticas inteligentes para eludir la protección BlastDoor agregada para agravar dichos ataques y hacerse cargo de la instalación. Implante de Pegaso.

Específicamente, los hallazgos de GPZ muestran cómo FORCEDENTRY usó la broma al manipular imágenes GIF con iMessage, una vulnerabilidad en el estándar de compresión de imágenes JBIG2 utilizado para escanear documentos de texto desde una impresora multifunción, para engañar a los objetivos para que abran y carguen archivos PDF maliciosos. sin requerir ninguna acción por su parte.

«La NSO es sólo una pieza de una industria cibermercenaria global mucho más amplia», agregaron Agranovich y Dvilyanski.

Tras las revelaciones, el gobierno de Estados Unidos sometió al proveedor de software espía a sanciones económicas, una decisión que desde entonces ha obligado a la empresa a considerar cerrar su unidad Pegasus y venderla. «Varios fondos mutuos han estado negociando pasos que incluyen refinanciamiento o venta directa», dijo Bloomberg en un informe publicado la semana pasada.