Facebook dijo el miércoles que tomó medidas para desmantelar las actividades maliciosas perpetradas por dos grupos de piratería patrocinados por el estado que operan desde Palestina y que abusaron de su plataforma para distribuir malware.

El gigante de las redes sociales atribuyó los ataques a una red conectada al Servicio de Seguridad Preventiva (PSS), el aparato de seguridad del Estado de Palestina, y a otro actor de amenazas conocido como Arid Viper (también conocido como Desert Falcon y APT-C-23), el el último de los cuales supuestamente está conectado con el brazo cibernético de Hamás.

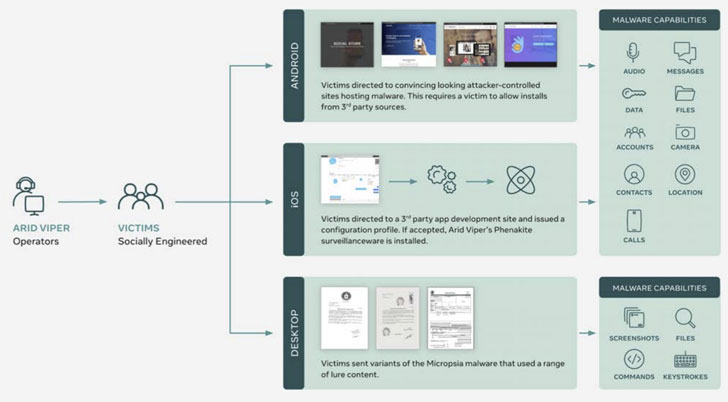

Las dos campañas de espionaje digital, activas en 2019 y 2020, explotaron una variedad de dispositivos y plataformas, como Android, iOS y Windows, con el grupo PSS dirigido principalmente a audiencias nacionales en Palestina. El otro conjunto de ataques persiguió a usuarios en los territorios palestinos y Siria y, en menor medida, a Turquía, Irak, Líbano y Libia.

Ambos grupos parecen haber aprovechado la plataforma como trampolín para lanzar una variedad de ataques de ingeniería social en un intento de atraer a las personas para que hagan clic en enlaces maliciosos e instalen malware en sus dispositivos. Para interrumpir las operaciones del adversario, Facebook dijo que eliminó sus cuentas, bloqueó los dominios asociados con su actividad y alertó a los usuarios que sospechaba que estos grupos habían identificado para ayudarlos a proteger sus cuentas.

Spyware de Android en aplicaciones de chat de apariencia benigna

Se dice que PSS usó malware de Android personalizado que se disfrazó de aplicaciones de chat seguras para capturar sigilosamente los metadatos del dispositivo, capturar las pulsaciones de teclas y cargar los datos en Firebase. Además, el grupo implementó otro malware de Android llamado SpyNote que venía con la capacidad de monitorear llamadas y acceder de forma remota a los teléfonos comprometidos.

Este grupo usó cuentas falsas y comprometidas para crear personajes ficticios, a menudo haciéndose pasar por mujeres jóvenes y también como simpatizantes de Hamas, Fatah, varios grupos militares, periodistas y activistas con el objetivo de construir relaciones con los objetivos y guiarlos hacia páginas de phishing. y otros sitios web maliciosos.

“Este persistente actor de amenazas se centró en una amplia gama de objetivos, incluidos periodistas, personas que se oponen al gobierno liderado por Fatah, activistas de derechos humanos y grupos militares, incluida la oposición siria y el ejército iraquí”, dijeron los investigadores de Facebook que lideran las investigaciones de ciberespionaje.

Una campaña de espionaje sofisticada

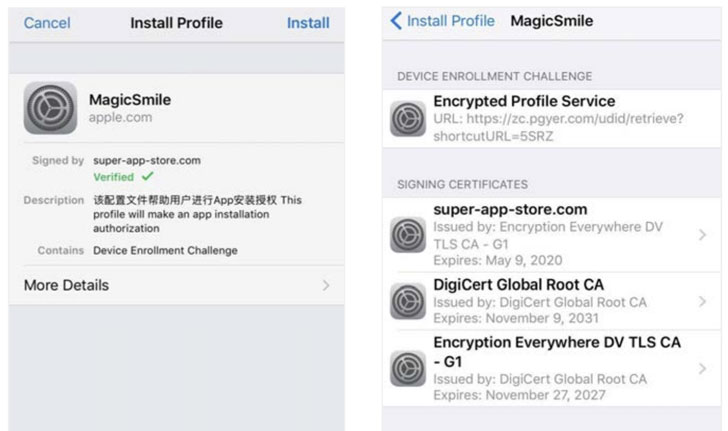

Se observó que Arid Viper, por otro lado, incorporaba un nuevo software de vigilancia iOS personalizado denominado «Phenakite» en sus campañas dirigidas, que Facebook señaló que era capaz de robar datos confidenciales de los usuarios de iPhones sin hacer jailbreak a los dispositivos antes del compromiso.

Phenakite se entregó a los usuarios en forma de una aplicación de chat completamente funcional pero troyanizada llamada MagicSmile alojada en un sitio de desarrollo de aplicaciones chino de terceros que se ejecutaría subrepticiamente en segundo plano y tomaría datos almacenados en el teléfono sin el conocimiento del usuario.

El grupo también mantuvo una enorme infraestructura que comprendía 179 dominios que se usaban para alojar malware o actuaban como servidores de comando y control (C2).

«El contenido de los señuelos y las víctimas conocidas sugieren que el objetivo demográfico son las personas asociadas con grupos pro-Fatah, organizaciones gubernamentales palestinas, personal militar y de seguridad, y grupos de estudiantes dentro de Palestina», agregaron los investigadores.

Facebook sospecha que Arid Viper usó el malware de iOS solo en un puñado de casos, lo que sugiere una operación altamente dirigida, con los piratas informáticos vinculados a Hamas centrándose simultáneamente en un conjunto en evolución de aplicaciones de spyware basadas en Android que reclamaban sus citas, redes y regional. banca en el Medio Oriente, con el adversario enmascarando el malware como actualizaciones de aplicaciones falsas para aplicaciones legítimas como WhatsApp.

Una vez instalado, el malware instó a las víctimas a deshabilitar Google Play Protect y otorgar permisos de administrador del dispositivo de la aplicación, utilizando el acceso arraigado para grabar llamadas, capturar fotos, audio, video o capturas de pantalla, interceptar mensajes, rastrear la ubicación del dispositivo, recuperar contactos, registros de llamadas y detalles del calendario, e incluso información de notificación de aplicaciones de mensajería como WhatsApp, Instagram, Imo, Viber y Skype.

En un intento por agregar una capa adicional de ofuscación, se descubrió que el malware se comunicaba con varios sitios controlados por atacantes, que a su vez proporcionaron el implante con el servidor C2 para la exfiltración de datos.

«Arid Viper amplió recientemente su conjunto de herramientas ofensivas para incluir malware de iOS que creemos que se implementa en ataques dirigidos contra grupos e individuos pro-Fatah», dijeron los investigadores de Facebook. «Dado que la sofisticación tecnológica de Arid Viper puede considerarse de baja a media, esta expansión en la capacidad debería indicar a los defensores que otros adversarios de bajo nivel ya pueden poseer, o pueden desarrollar rápidamente, herramientas similares».