Un equipo de investigadores canadienses de seguridad cibernética descubrió una campaña de piratería móvil sofisticada y dirigida que se dirige a miembros de alto perfil de varios grupos tibetanos con exploits de un solo clic para dispositivos iOS y Android.

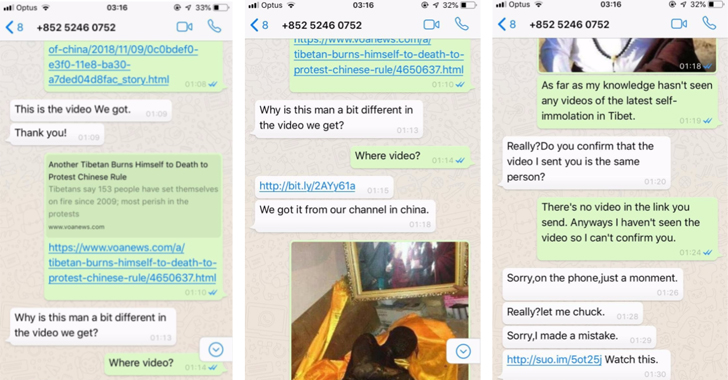

Apodado Carpa Venenosa por Citizen Lab de la Universidad de Toronto, el grupo de piratería detrás de esta campaña envió enlaces web maliciosos personalizados a sus objetivos a través de WhatsApp, que, cuando se abrieron, explotaron las vulnerabilidades del navegador web y de escalada de privilegios para instalar spyware en dispositivos iOS y Android de manera sigilosa.

“Entre noviembre de 2018 y mayo de 2019, miembros de alto nivel de grupos tibetanos recibieron enlaces maliciosos en intercambios de texto de WhatsApp personalizados con operadores que se hacían pasar por trabajadores de ONG, periodistas y otras personas falsas”, dicen los investigadores.

¿Y lo que es más? Los investigadores dijeron que encontraron «superposiciones técnicas» de Poison Carp con dos campañas descubiertas recientemente contra la comunidad uigur en China: la campaña de piratería de iPhone reportada por expertos en Google y la campaña Evil Eye publicada por Volexity el mes pasado.

Con base en las similitudes de las tres campañas, los investigadores creían que el gobierno chino patrocina al grupo Poison Carp.

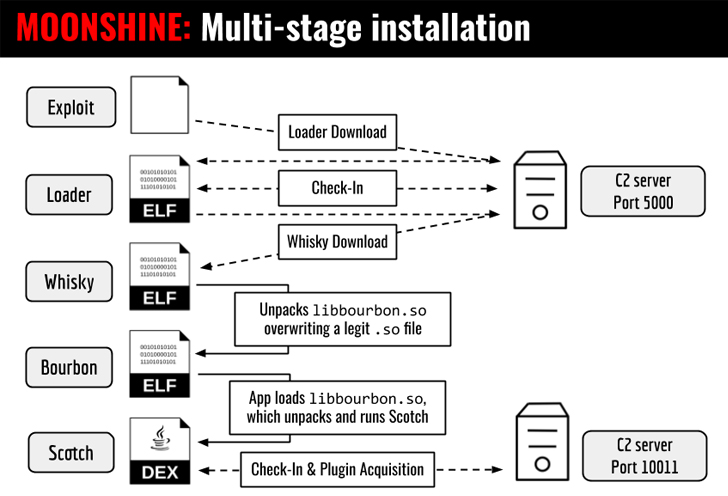

La campaña Poison Carp explota un total de 8 vulnerabilidades distintas del navegador de Android para instalar un software espía de Android con todas las funciones previamente no documentado, llamado MOONSHINE y una cadena de vulnerabilidades de iOS para instalar sigilosamente el software espía de iOS en el dispositivo de los ‘usuarios’, ninguno de los cuales fue de cero días.

«Cuatro de los exploits MOONSHINE están claramente copiados del código de explotación publicado por investigadores de seguridad en rastreadores de errores o páginas de GitHub», dice el informe.

Los investigadores observaron un total de 17 intentos de intrusión contra objetivos tibetanos que se realizaron durante ese período, 12 de los cuales contenían enlaces al exploit iOS.

Una vez instalado, el implante malicioso permite a los atacantes:

- obtener el control total del dispositivo de la víctima,

- filtrar datos, incluidos mensajes de texto, contactos, registros de llamadas y datos de ubicación,

- acceder a la cámara y el micrófono del dispositivo,

- extraer datos privados de Viber, Telegram, Gmail, Twitter y WhatsApp,

- descarga e instala complementos maliciosos adicionales.

Además de esto, los investigadores también observaron una aplicación OAuth maliciosa que el mismo grupo de atacantes usó para obtener acceso a las cuentas de Gmail de sus ‘víctimas’ al redirigirlas a una página de señuelo diseñada para convencerlos de que la aplicación tenía un propósito legítimo.

Entre las víctimas que fueron atacadas por los piratas informáticos de Poison Carp entre noviembre de 2018 y mayo de 2019 se encuentran la Oficina Privada del líder budista tibetano, el Dalai Lama, la Administración Central Tibetana, el Parlamento Tibetano, grupos tibetanos de derechos humanos y personas que ocupan altos cargos en su organizaciones relevantes.

Aunque este no es el primer caso que intenta atacar al gobierno tibetano, los investigadores dicen que la nueva campaña Poison Carp es «el primer caso documentado de exploits móviles con un solo clic utilizados para atacar a grupos tibetanos».

«Representa una escalada significativa en las tácticas de ingeniería social y la sofisticación técnica en comparación con lo que normalmente hemos observado que se usa contra la comunidad tibetana», se lee en el informe.

Después de la divulgación de la campaña de piratería de iPhone, Apple emitió un comunicado el mes pasado en el que confirmaba que la campaña de iOS estaba dirigida a la comunidad uigur y decía que la empresa solucionó las vulnerabilidades en cuestión en febrero de este año.

Dado que ninguna de las vulnerabilidades de iOS y Android explotadas en la campaña es de día cero, se recomienda encarecidamente a los usuarios que siempre mantengan sus dispositivos móviles actualizados para evitar ser víctimas de este tipo de ataques.