Los investigadores revelaron el martes detalles de un nuevo troyano bancario dirigido a usuarios corporativos en Brasil al menos desde 2019 en varios sectores, como ingeniería, atención médica, comercio minorista, manufactura, finanzas, transporte y gobierno.

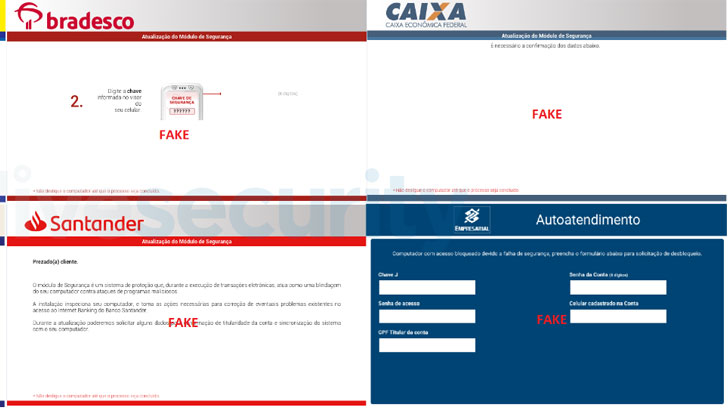

Apodado «Janeleiro» por la firma de seguridad cibernética eslovaca ESET, el malware tiene como objetivo ocultar su verdadera intención a través de ventanas emergentes similares que están diseñadas para parecerse a los sitios web de algunos de los bancos más grandes del país, incluidos Itaú Unibanco, Santander, Banco do Brasil. , Caja Económica Federal y Banco Bradesco.

«Estas ventanas emergentes contienen formularios falsos, con el objetivo de engañar a las víctimas del malware para que ingresen sus credenciales bancarias e información personal que el malware captura y extrae a su [command-and-control] servidores”, señalaron en un reportaje los investigadores de ESET Facundo Muñoz y Matías Porolli.

Este modus operandi no es nuevo para los troyanos bancarios. En agosto de 2020, ESET descubrió un troyano bancario latinoamericano (LATAM) llamado Mekotio que mostraba ventanas emergentes falsas similares a sus víctimas en un intento de atraerlas para que divulgaran información confidencial.

Pero Janeleiro se destaca por varias razones. Uno, el malware está escrito en Visual Basic .NET, que según los investigadores es una «gran desviación» del lenguaje de programación Delphi que generalmente prefieren los actores de amenazas en la región. Tampoco se basa en algoritmos de cifrado personalizados o capas adicionales de ofuscación e incluso reutiliza el código tomado de NjRAT, una rareza entre los troyanos bancarios de LATAM.

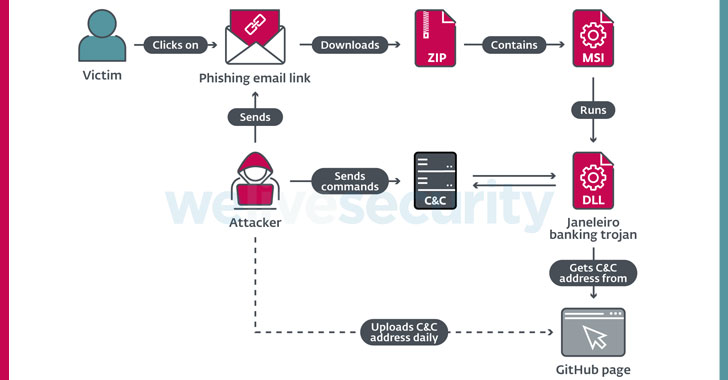

El ataque comienza con un correo electrónico de phishing que pretende ser una factura impaga, que contiene un enlace que, al hacer clic, descarga un archivo ZIP. El archivo viene con un instalador MSI que carga la DLL principal del troyano, que obtiene las direcciones IP de los servidores de comando y control (C2) de una página de GitHub aparentemente creada por los autores del malware. El último eslabón de la cadena de infección consiste en esperar comandos del servidor C2.

Así, en caso de que un usuario visite el sitio web de una entidad bancaria de interés, Janeleiro se conecta al servidor C2 y muestra dinámicamente las ventanas emergentes fraudulentas, y captura las pulsaciones de teclas y otra información ingresada en los formularios falsos.

ESET dijo que descubrió cuatro versiones de Janeleiro entre septiembre de 2019 y marzo de 2021.

Esta no es la primera vez que se detectan troyanos bancarios que apuntan a usuarios brasileños. El año pasado, Kaspersky detalló al menos cuatro familias de malware (Guildma, Javali, Melcoz y Grandoreiro) que apuntaban a instituciones financieras en Brasil, América Latina y Europa.

Luego, a principios de enero, ESET reveló un nuevo troyano bancario basado en Delphi llamado «Vadokrist» que se encontró que apuntaba exclusivamente a Brasil mientras compartía similitudes con otras familias de malware como Amavaldo, Casbaneiro, Grandoreiro y Mekotio.

«Janeleiro sigue el modelo único para la implementación central de las ventanas emergentes falsas como muchos troyanos bancarios de LATAM, esto no parece ser una coincidencia o inspiración: este actor emplea y distribuye a Janeleiro compartiendo la misma infraestructura que algunos de los más destacados de estas familias activas de malware», concluyeron los investigadores.