Investigadores de seguridad cibernética lanzaron el jueves una nueva campaña de espionaje en curso dirigida a redes corporativas en países de habla hispana, específicamente Venezuela, para espiar a sus víctimas.

ESET recibe el apodo de «Bandidos» debido al uso de una versión mejorada del malware Bandook, y el objetivo principal de este jugador de amenazas son las redes corporativas en el país sudamericano que cubren los sectores de fabricación, construcción, atención médica, servicios de software y venta minorista.

Bandook, escrito tanto en Delphi como en C++, tiene un historial de ventas como troyano comercial de acceso remoto (RAT) desde 2005. Desde entonces, han surgido muchas variantes en el campo de las amenazas que se han utilizado en diversas campañas de vigilancia. en 2015 y 2017, supuestamente un grupo de mercenarios cibernéticos conocido como Dark Caracal en nombre de los intereses gubernamentales en Kazajstán y el Líbano.

Como parte de la recuperación en curso del Trojo Horse, Bandook Check Point descubrió el año pasado tres nuevas muestras, una de las cuales admitía 120 pedidos, que fueron utilizadas por el mismo adversario para atacar al gobierno, las finanzas, la energía, los alimentos, la atención médica, la educación, TI e instituciones legales con sede en Chile, Chipre, Alemania, Indonesia, Italia, Singapur, Suiza, Turquía y EE. UU.

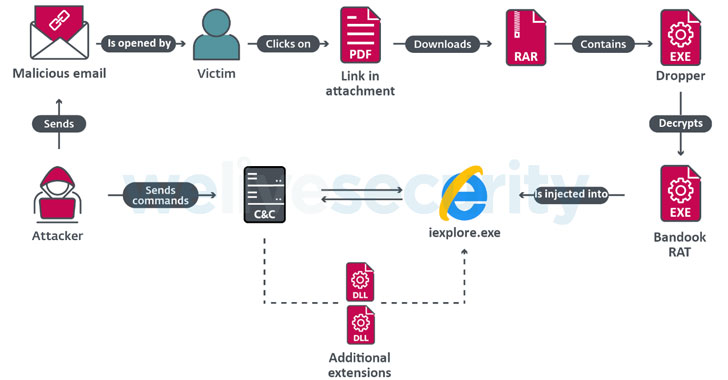

La última cadena de ataques comienza cuando las víctimas potenciales reciben correos electrónicos maliciosos con un PDF adjunto que contiene una URL abreviada para descargar un archivo comprimido alojado en Google Cloud, SpiderOak o pCloud y una contraseña para extraerlo. Al descomprimir el archivo, se revela un cuentagotas de malware que decodifica e inserta Bandook en el proceso de Internet Explorer.

Curiosamente, la última versión de Bandook analizada por ESET contiene 132 comandos, en comparación con los 120 comandos informados por Check Point, lo que sugiere que el grupo criminal detrás del malware está mejorando sus herramientas maliciosas con capacidades mejoradas y un poder sorprendente.

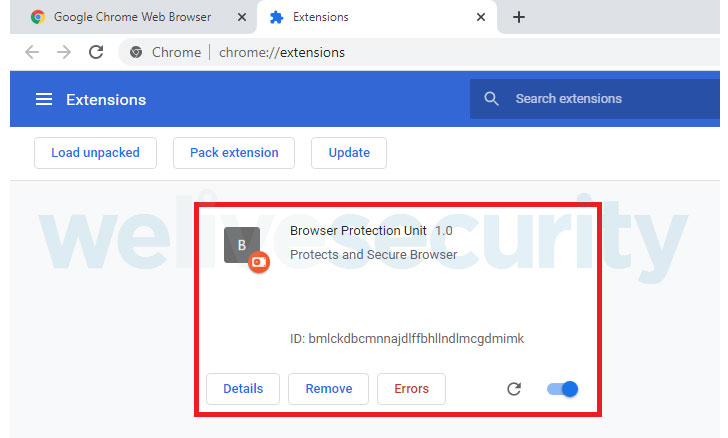

«La función ChromeInject es especialmente interesante», dijo Fernando Tavella, investigador de ESET. «Cuando se establece la comunicación con el servidor de comando y control del atacante, la parte de datos descarga un archivo DLL que tiene un método exportado que crea una extensión de Chrome maliciosa. La extensión maliciosa intenta recuperar todas las credenciales que la víctima envía a la URL. Las credenciales se almacenan localmente en el almacenamiento de Chrome».

Algunos de los comandos principales que pueden manejar las cargas útiles incluyen enumerar el contenido del directorio, manipular archivos, tomar capturas de pantalla, controlar el cursor en la computadora de la víctima, instalar archivos DLL maliciosos, finalizar procesos en ejecución, descargar archivos de una URL específica, filtrar los resultados de la operación en servidor remoto e incluso la desinstalación de equipos infectados.

En todo caso, el desarrollo es otra señal de que los adversarios aún pueden usar soluciones delictivas antiguas para facilitar los ataques.

«[Bandook’s] participación en varias campañas de espionaje […] «Nos muestra que sigue siendo una herramienta relevante para los ciberdelincuentes», dijeron los investigadores. por lo que es más sofisticado y difícil de detectar».