Puede sonar espeluznante e irreal, pero los piratas informáticos también pueden filtrar datos confidenciales de su computadora simplemente cambiando el brillo de la pantalla, reveló una nueva investigación de seguridad cibernética compartida con The Hacker News.

En los últimos años, varios investigadores de seguridad cibernética demostraron formas innovadoras de extraer datos de forma encubierta de una computadora aislada físicamente que no puede conectarse de forma inalámbrica o física con otras computadoras o dispositivos de red.

Estas ideas inteligentes se basan en la explotación de las emisiones poco percibidas de los componentes de una computadora, como la luz, el sonido, el calor, las frecuencias de radio o las ondas ultrasónicas, e incluso en el uso de las fluctuaciones actuales en las líneas eléctricas.

Por ejemplo, los atacantes potenciales podrían sabotear las cadenas de suministro para infectar una computadora con espacio de aire, pero no siempre pueden contar con una persona interna para llevar, sin saberlo, un USB con los datos fuera de una instalación objetivo.

Cuando se trata de objetivos de alto valor, estas técnicas inusuales, que pueden parecer teóricas e inútiles para muchos, podrían desempeñar un papel importante en la filtración de datos confidenciales de una computadora infectada pero con brechas de aire.

¿Cómo funciona el ataque Brightness Air-Gapped Attack?

En su última investigación con colegas académicos, Mordechai Guri, director del centro de investigación de seguridad cibernética de la Universidad Ben Gurion de Israel, ideó un nuevo canal óptico encubierto mediante el cual los atacantes pueden robar datos de computadoras sin necesidad de conexión a la red ni contacto físico con los dispositivos. .

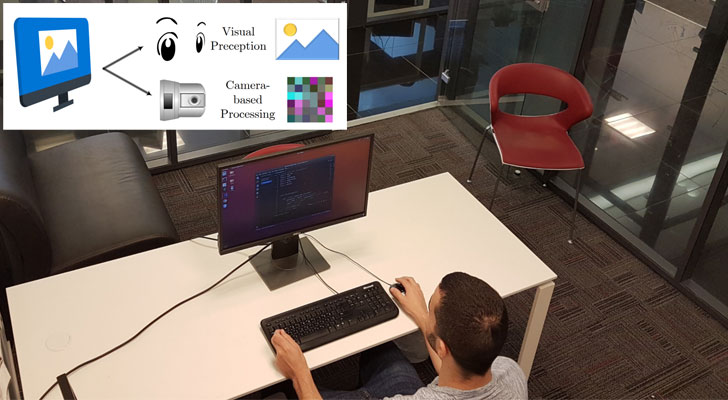

«Este canal encubierto es invisible y funciona incluso mientras el usuario está trabajando en la computadora. El malware en una computadora comprometida puede obtener datos confidenciales (por ejemplo, archivos, imágenes, claves de cifrado y contraseñas) y modularlos dentro del brillo de la pantalla. , invisible para los usuarios «, dijeron los investigadores.

La idea fundamental detrás de la codificación y decodificación de datos es similar a los casos anteriores, es decir, el malware codifica la información recopilada como un flujo de bytes y luego la modula como señal ‘1’ y ‘0’.

En este caso, el atacante utiliza pequeños cambios en el brillo de la pantalla LCD, que permanece invisible a simple vista, para modular de forma encubierta información binaria en patrones similares al código morse.

«En las pantallas LCD, cada píxel presenta una combinación de colores RGB que producen el color compuesto requerido. En la modulación propuesta, el componente de color RGB de cada píxel cambia ligeramente».

«Estos cambios son invisibles, ya que son relativamente pequeños y ocurren rápidamente, hasta la frecuencia de actualización de la pantalla. Además, el cambio de color general de la imagen en la pantalla es invisible para el usuario».

El atacante, por otro lado, puede recopilar este flujo de datos mediante la grabación de video de la pantalla de la computadora comprometida, tomada por una cámara de vigilancia local, la cámara de un teléfono inteligente o una cámara web y luego puede reconstruir la información extraída utilizando técnicas de procesamiento de imágenes.

Como se muestra en la demostración de video compartida con The Hacker News, los investigadores infectaron una computadora con espacio de aire con malware especializado que intercepta el búfer de pantalla para modular los datos en ASK modificando el brillo del mapa de bits de acuerdo con el bit actual («1» o ‘0’).

Puede encontrar información técnica detallada sobre esta investigación en el artículo [PDF] titulado ‘BRILLO: Fuga de datos confidenciales de estaciones de trabajo con espacio de aire a través del brillo de la pantalla’, publicado ayer por Mordechai Guri, Dima Bykhovsky y Yuval Elovici.

Técnicas populares de exfiltración de datos con brechas de aire

No es la primera vez que los investigadores de Ben-Gurion idean una técnica encubierta para apuntar a computadoras con espacios de aire. Su investigación previa de piratería de máquinas de espacio de aire incluye:

- Martillo de poder ataque para exfiltrar datos de computadoras con brechas de aire a través de líneas eléctricas.

- MOSQUITO técnica mediante la cual dos (o más) PC con espacio de aire colocadas en la misma habitación pueden intercambiar datos de forma encubierta a través de ondas ultrasónicas.

- BeatCoin técnica que podría permitir a los atacantes robar claves de cifrado privadas de billeteras de criptomonedas con espacio de aire.

- Puente de aire ataque que toma información confidencial de computadoras con espacio de aire con la ayuda de cámaras CCTV equipadas con infrarrojos que se utilizan para la visión nocturna.

- MAGNETO y ODINI Las técnicas utilizan campos magnéticos generados por la CPU como un canal encubierto entre los sistemas con espacio de aire y los teléfonos inteligentes cercanos.

- USBee ataque que se puede usar para robar datos de computadoras con espacio de aire usando transmisiones de radiofrecuencia de conectores USB.

- Filtración de discos ataque que puede robar datos utilizando señales de sonido emitidas desde la unidad de disco duro (HDD) de la computadora objetivo con espacio de aire;

- BitSusurro que se basa en el intercambio de calor entre dos sistemas informáticos para desviar sigilosamente contraseñas o claves de seguridad;

- AirHopper que convierte la tarjeta de video de una computadora en un transmisor FM para capturar pulsaciones de teclas;

- Fansmitter técnica que utiliza el ruido emitido por un ventilador de computadora para transmitir datos; y

- G/M ataque que se basa en frecuencias celulares.